Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność we wszystkich Joomla! 4.x Można bez uwierzytelnienia dostać się do API (pobrać np. użytkownika / hasło do bazy danych)

Opis podatności wygląda dość niepokojąco:

Core – Improper access check in webservice endpoints / Impact: Critical

Podatne są wszystkie wersje Joomla: 4.0.0-4.2.7 (łatka została przygotowana w wersji 4.2.8).

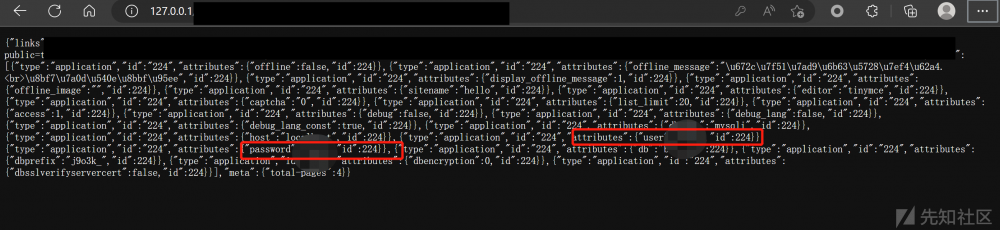

Pokazały się już pierwsze PoCe (tzn. exploity) – prezentujące jak np. prostym żądaniem z przeglądarki wyświetlić parametry konfiguracyjne serwisu zbudowanego w oparciu o Joomla! Np. pobrać login / hasło (plaintext) do bazy danych. To ostatnie oczywiście nic automatycznie nie daje (należało by mieć jeszcze bezpośredni dostęp do DB).

Na gorąco – trudno stwierdzić czy dostęp jest tylko do odczytu (w PoCu widać dziesiątki funkcji, które można wywołać) czy również do zapisu.

Łatajcie się.

~ms

Joomla dawniej chyba najbardziej dziurawy cms

Pier**** głupoty ludziku

Joomla najbardziej spójny CMS. Nowoczesna architektura i prosty panel zarządzania. Wszystko co potrzebne do stworzenia i zarządzania serwisem w core systemu. Bez konieczności instalacji dodatkowych wtyczek co ogromnie wpływa na bezpieczeństwo.

…ano daje. Na niektórych hostingach w konfiguracji nie ma loclhosta, a konkretny adres serwera/bazySQL. Czyli będzie w pobranych danych konkretny adres → bierzcie i łączcie się?!

A zatem czy na pewno “Np. pobrać login / hasło (plaintext) do bazy danych. To ostatnie oczywiście nic automatycznie nie daje (należało by mieć jeszcze bezpośredni dostęp do DB).”?

Jeżeli nasz user w konfiguracji ma uprawnienia do zapisu, to problem jest poważny.