Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność w VMware vCenter Server. Bez uwierzytelnienia można wykonać kod w systemie operacyjnym

Producent wydał poprawkę, pisząc tak:

Złośliwy intruz z dostępem sieciowym do portu 443 może wykorzystać podatność aby wykonać kod z wysokimi uprawnieniami na systemie operacyjnym na którym działa vCenter Server

A malicious actor with network access to port 443 may exploit this issue to execute commands with unrestricted privileges on the underlying operating system that hosts vCenter Server.

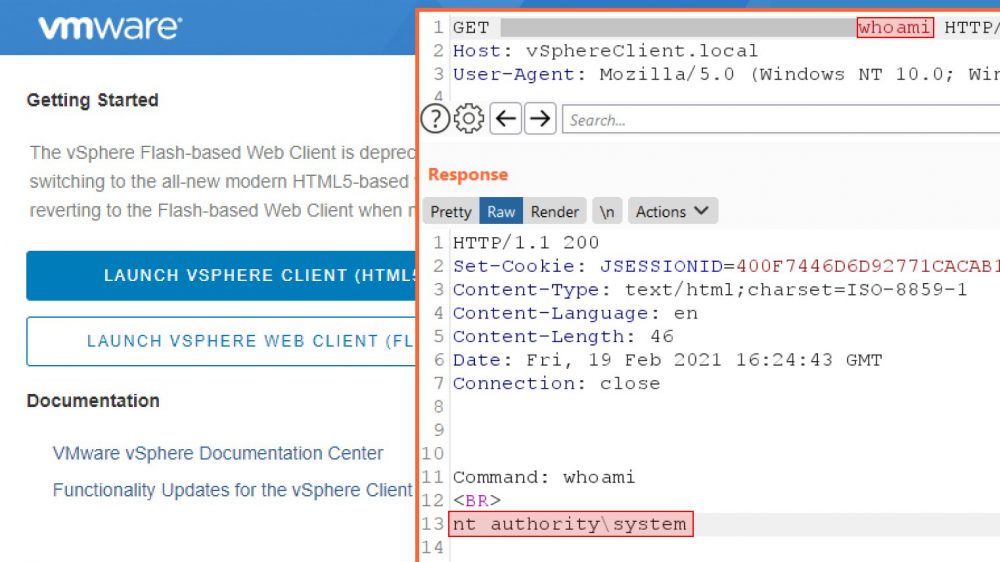

Wykorzystanie podatności nie wymaga uwierzytelnienia i wygląda mniej więcej tak (proste żądanie typu GET i możemy mieć admina na serwerze):

Podatny komponent też domyślnie dostępny w części serwerowej.

The affected vCenter Server plugin for vROPs is available in all default installations. vROPs does not need be present to have this endpoint available.

Podatność została odkryta przez badacza PT SWARM.

Jak zwykle polecamy sprawne łatanie.

–ms

a co to zasada blokuj wszystko zezwol na to co potrzeba i z danych adresow na firewalu juz nie dziala ? ja pitole ja chyba jakos z starej daty jestem

Która wersja Vcentera jest podatna a która już ma łatkę? Nie mogę znaleźć tej informacji