Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Krytyczna podatność w javowej bibliotece Struts. Można bez uwierzytelnienia wykonać kod (RCE). CVE-2023-50164

Wg doniesień realizowane są już próby exploitacji, a załatane wersje biblioteki wskazane zostały tutaj. Ci którzy używają starszych wersji (Struts 2.0.0 – Struts 2.3.37 (EOL)) mają problem – bo dla nich nie wyszła łatka.

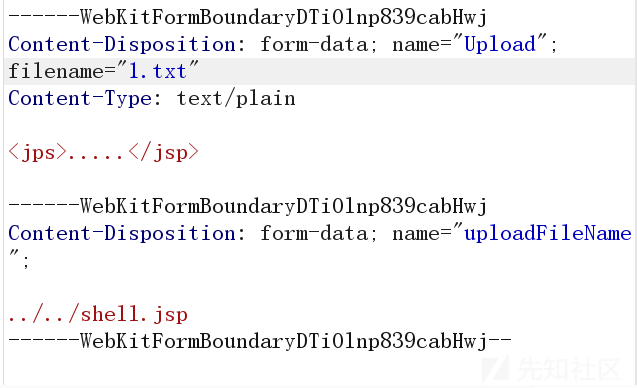

Od strony technicznej podatne są ~formularze uploadu, można wyjść np. od zwykłego uploadu pliku txt, a skończyć nad zuploadowaym plikiem .jsp z webshellem – i to wrzuconym w dowolną lokalizację na serwerze (tam gdzie uprawnienia ma serwer aplikacyjny):

~ms

Chińczycy testują kod linia po linii a my bawimy się w przyklejanie kolorowych karteczek

Kto normalny używa struts w tych czasach?

np. ci którzy wdrażali systemy x lat temu i nie mogli / nie chcieli zakupić czegoś nowszego ;)

Ohoo… Znawca w guru się wypowiedział. Za dużo doświadczenia to raczej nie masz. Wyjaśnię zatem. Wyobraź sobie, że jest duży system, zbudowany w latach ~2005 i budowany przez lata. Jak teraz zamienić całą logikę Frontu pozbywając się stuts praz zapewniając wciąż rozwój aplikacji?

Jest wiele usługi systemów, które nie są sklepikami czy jakimiś popierdółkami napisanymi w miesiąc lub krócej.