Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kompletnie hackowali iPhone-y… wysłanym PDFem. Podatność istniała w systemach Apple od lat 90-tych.

Czy samo otwarcie PDFa może cokolwiek zainfekować? Najczęściej nie. Czy samo wysłanie PDFa może cokolwiek zainfekować? Tym bardziej nie! Jednak ta historia to wyjątek od wyjątku. Badacze z Kasperskiego analizowali przez ~pół roku skuteczny, praktycznie niewidzialny atak na firmowe iPhone-y.

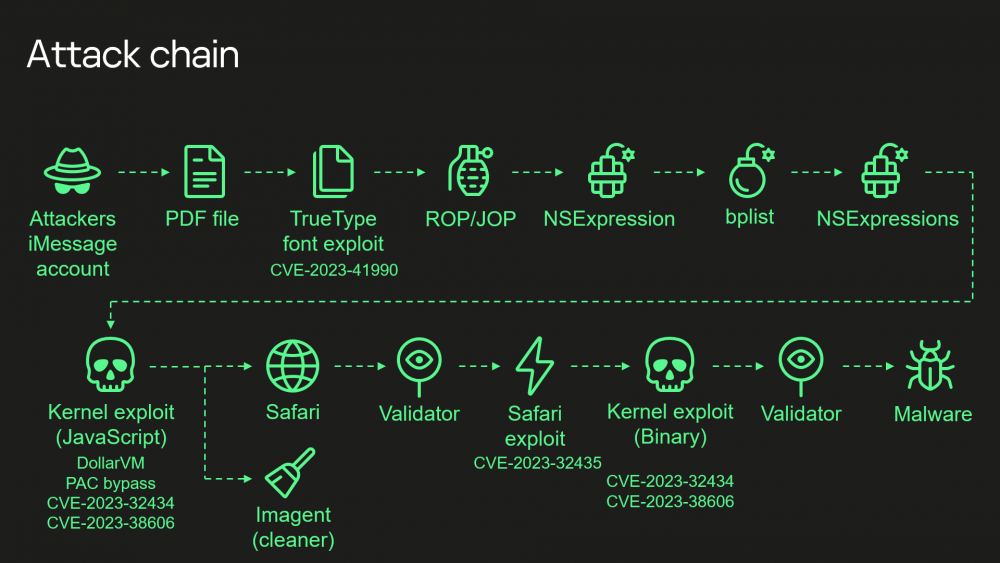

Od strony atakującego-infekującego sprawa była prosta (tzn. prosta w momencie kiedy mieli już gotowego exploita) – wysyłali za pomocą iMessage PDFa. Telefon ofiary przygotowywał podgląd tego PDFa, więc go w tle otwierał. W PDFie zaszyty był złośliwy font i tu dochodzimy do dziury, która istniała w systemach Apple “od lat 90-tych” – kod odpowiedzialny za renderowanie fontu był podatny i można było dzięki niemu wykonać wrogi kod w systemie ofiary.

A to tylko początek całego ciągu podatności składającego się na pełen exploit. Wspomniane wyżej wykonanie kodu prawie “nic nie mogło” – ale atakujący uzyskali dzięki niemu możliwość uruchomienia przeglądarki Safari (w trybie niewidzialnym dla użytkownika) i skierowania jej na złośliwą stronę. Dopiero tutaj następowało finalne zainfekowanie telefonu.

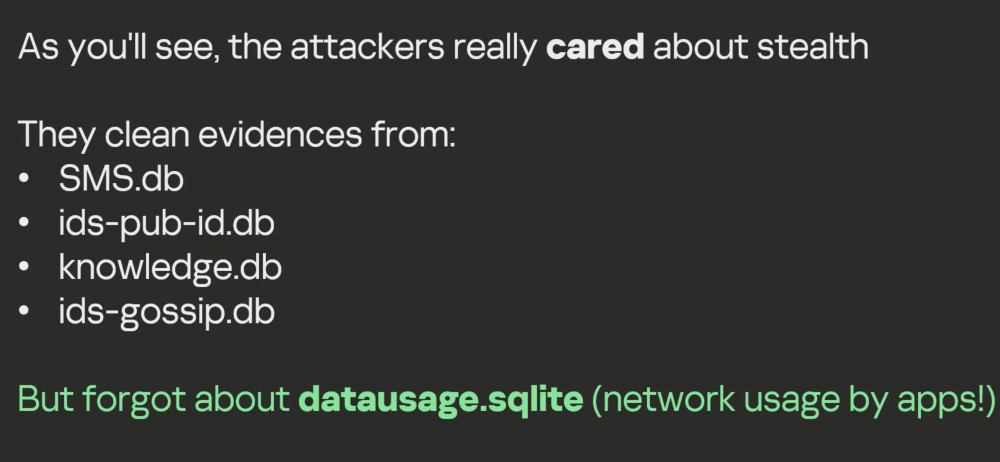

Całość wygląda na dość skomplikowaną akcję (i taka była), co sugeruje że atakujący zdecydowanie nie byli przypadkowymi, niedzielnymi hackerami. Mimo to popełnili parę błędów, np. w trakcie czyszczenia śladów po swoich działaniach, zapomnieli o jednym dość istotnym pliku…:

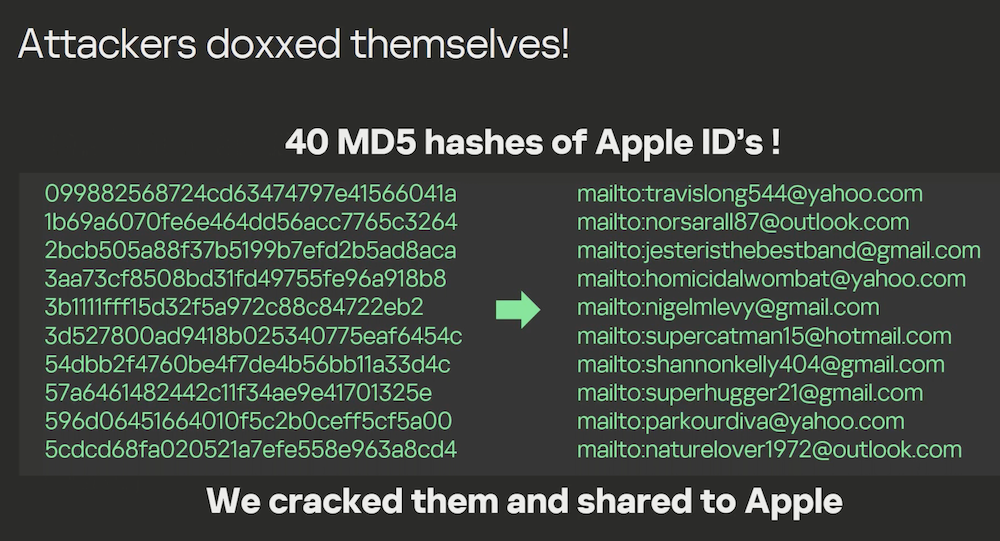

Jeszcze inna ciekawostka – w toku ataku, napastnicy usuwali wysłane przez siebie wiadomości iMessage, w dość prosty (ale też ~podatny sposób). Analizowali loginy nadawców poprzez ich hashe MD5. Same hashe udało się badaczom odzyskać. Wystarczyło je więc złamać i… mamy loginy (Apple ID) napastników!

W sumie wykorzystano aż 4 podatności 0day, w tym jedną, która wynikała z pewnego ficzera, który prawdopodobnie Apple przypadkowo zostawił w swoich urządzeniach, a który służył do debugowania / testowania:

Our guess is that this unknown hardware feature was most likely intended to be used for debugging or testing purposes by Apple engineers or the factory, or that it was included by mistake. Because this feature is not used by the firmware, we have no idea how attackers would know how to use it.

Z innych ciekawostek, atakujący korzystali pośrednio z silnika uczenia maszynowego, dostępnego na iPhonach, który oznaczał co jest widoczne na zdjęciach wykonywanych z telefonu. Odpowiednie wygenerowane przez telefon słowa kluczowe (np. “wydruk”, “informacje poufne”) były wysyłane do atakujących i była podejmowana decyzja czy dane zdjęcie jest interesujące do pobrania z telefonu ofiary bądź niekoniecznie.

Badacze pytani o atrybucję ataku, nie wskazują na konkretną organizację.

Na koniec – Kaspersky udostępnia narzędzie, którym można sprawdzić czy dany telefon był (jest) zainfekowany (analiza backupu telefonu; warto pamiętać że narzędzie jest rosyjskiej produkcji, więc ostrzegamy przed bezrefleksyjnym jego ściąganiem i odpalaniem, przy czym najpewniej nie ma w nim nic podejrzanego).

~ms

Z mojego doświadczenia i obserwacji – przerażająca jest ilość pracowników z ‘mainland China’ z dostępem bezpośrednim (np. intranet over VPN) do sieci technologicznych firm amerykańskich z top10 notowań giełdowych.

Od razu rzucają się w oczy nazwiska ludzi np. w komisjach patentowych, principal inżynierów itp. itd. Nie będę komentował np. samej jakości dostarczanego kodu która często jest wręcz ‘niesmaczna’. Bardziej chodzi tu o dostęp do specyfikacji produktów, w tym z oznaczeniem ‘top secret’, lokalizowanie serwerów np. DevOps w ‘dziwnych’ labach na terenie Chin oraz wiele innych mniej lub bardziej podejrzanych akcji.

Co trzeba wiedzieć: reżim (policja/służby) ściśle takich ludzi kontroluje i społeczeństwo nie liczy się z życiem jednostki (konfucjanizm). Myślenie, że ludzie są lojalni dla firmy z kraju który jest wrogiem ojczyzny to czcze życzenie.

W/w ciąg exploitów tylko mnie w tym utwierdza – hakerzy korzystali z hardwarowych rejestrów nigdy nigdzie nie udokumentowanych, niemożliwych do odkrycia metodą prób i błędów oraz znali dokładnie proces ich wykorzystania – to są wewnętrzne korporacyjne top-secret, dostęp do wiedzy ma garstka ludzi i principal inżynierów, testy z wykorzystaniem takowych rejestrów odbywają się poza fabem (fabryką mikrochipów).

Na szczęście po mału coś się zmienia, system się obudził i jest push-back (ostatnie 6 miesięcy).

@Anon

Występuje też infiltracja branży cyberbezpieczeństwa pod pozorem zbierania ofert na wykonania atrakcyjnych cenowo zabezpieczeń. Zbierane portfolia od ludzi i firm, zawierające chwalenie się dokonaniami, jak zbierzesz dużo, możesz sobie zmapować krajobraz branży i zaprognozować kto jest lub będzie ważny, kto zna infrastrukturę jakiej dużej firmy, kto może mieć interesujące dostępy. Ciekawe czasy się nam zrobiły, Koledzy.

Utalentowany zespół, sam korzystam z Kasperskiego.

myślę że to nie był bug, to był feature4LEE