Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kolejna podpucha na Facebooku dotycząca gorącego newsa i “płatności Blik”. Ofiary kompletnie nie wiedziały co się stało

Od poniedziałku (29.07.2019) obserwuję wśród moich znajomych na Facebooku posty, które można streścić “Nie klikajcie linków do Blika, to wirus”. W tym przypadku przyczyną nie jest złośliwe oprogramowanie. To znany przynajmniej od stycznia phishing na “dopłatę BLIK”. Schemat ataku niezależnie od fałszywego adresu zawsze jest podobny. Zobaczmy, jak wygląda w przypadku tej akcji

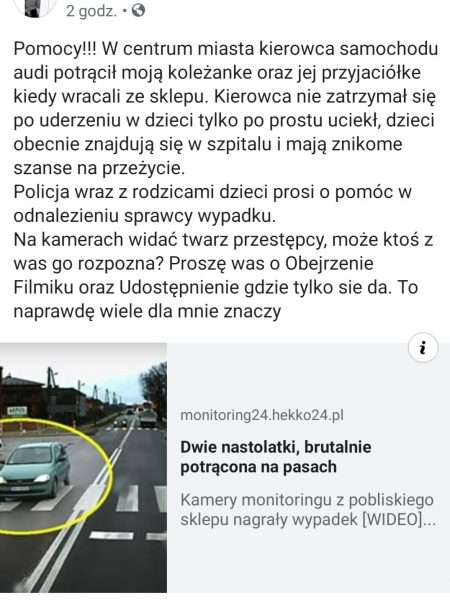

Zaczyna się od takiego postu na osi czasu z podanym adresem monitoring24.hekko24.pl.

Coś tu brzydko pachnie…

Po kliknięciu linka zobaczymy fałszywy panel logowania do Facebooka. Niestety (a właściwie na szczęście), trzeba mi uwierzyć “na słowo”, ponieważ ta strona jest już zablokowana. Podejrzewam, że dzięki wzorowej reakcji CERT Polska, któremu zgłosiłem atak. Obecnie po wejściu jest jedynie odmowa dostępu, czyli błąd 403.

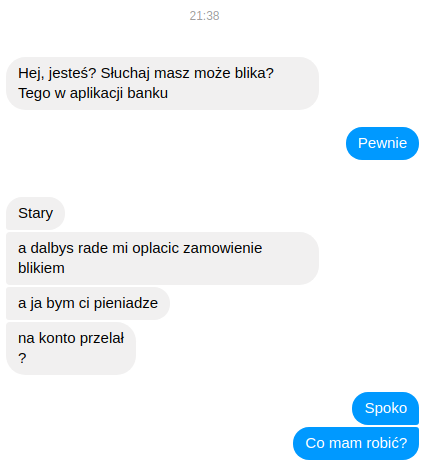

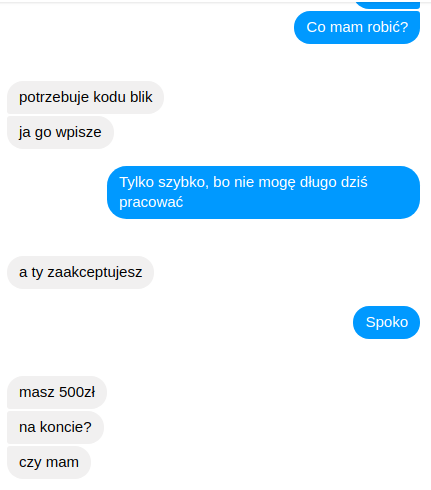

Zaciekawieni “wypadkiem” użytkownicy podają login i hasło do swojego konta. Poświadczenia trafiają prosto do oszusta. Następnie przestępca loguje się na konto ofiary, dodaje na osi czasu identyczny post jak z powyższego zrzutu ekranu, po czym wysyła (podobno do około 50 znajomych ofiary) wiadomości prywatne. Na swoje nieszczęście, napisał także do mnie. To fragment rozmowy, bo całość z powodu wulgaryzmów nie nadaje się do publicznej relacji.

Zaciekawieni “wypadkiem” użytkownicy podają login i hasło do swojego konta. Poświadczenia trafiają prosto do oszusta. Następnie przestępca loguje się na konto ofiary, dodaje na osi czasu identyczny post jak z powyższego zrzutu ekranu, po czym wysyła (podobno do około 50 znajomych ofiary) wiadomości prywatne. Na swoje nieszczęście, napisał także do mnie. To fragment rozmowy, bo całość z powodu wulgaryzmów nie nadaje się do publicznej relacji.

txt1

txt2

Zamiast podania kodu wyjaśniłem oszustowi, że incydent został zgłoszony do CERT oraz “do specjalisty informatyki śledczej”, co akurat prawdą nie było. Natomiast delikatny stres nie zaszkodzi żadnemu przestępcy. Obecnie fałszywa strona logowania jest prawdopodobnie (VirusTotal nie bierze pod uwagę analizy behawioralnej) wykrywana przez cztery antywirusy jako phishing. Jak wspominałem, incydent został zgłoszony do CERT Polska. W celu podniesienia świadomości jest również opisywany w tym artykule. Z mojej strony to wszystkie możliwe czynności, pomijając oczywiście dodatkowy kontakt z ofiarami (dokładnie 8 osób).

Ten atak nie jest w jakikolwiek sposób niezwykły. Standardowy phishing, nawet stosunkowo słabo przygotowany (kompletnie niepodobna do facebook.com domena, błędy gramatyczne i ortograficzne, brak SSL/TLS). Nie przeszkodziło to jednak przestępcy w uzyskaniu dostępu do kont. Oprócz dodania postu czy wysyłania wiadomości pewnie interesowały go informacje o danej ofierze.

Kilka wniosków:

- Brak świadomości istnienia phishingu. Wszystkie osoby twierdziły, że “to wirus”.

- Brak umiejętności oceny autentyczności strony. Brak szyfrowanego połączenia oraz kompletnie inna domena, w dodatku Facebook nie prosi o ponowne zalogowanie.

- Problemy z “obsługą” sytuacji. O ile hasła każdy zmienił samodzielnie, to już o przejrzeniu aktywności nikt nie pomyślał.

- Używanie tego samego hasła w kilku miejscach, co praktycznie doprowadziło w jednym przypadku do całkowitego utraty innego konta.

- Brak weryfikacji dwuetapowej. Nawet po przechwyceniu danych stanowiłoby to ochronę przed dostępem dla przestępcy.

W jaki sposób chronić dane przed wyciekiem? Przede wszystkim używajmy do każdego serwisu innego, skomplikowanego hasła. Należy włączyć weryfikację dwuetapową wszędzie, gdzie jest dostępna. Sprawdzamy autentyczność strony (domena). Korzystamy z menedżerów haseł, dzięki czemu nie podamy hasła na fałszywej stronie. Warto też nauczyć się odróżniać wartościowe informacje od fake newsów oraz pamiętać, że każdy incydent można zgłosić na incydent.cert.pl i powiadomić dowolny portal zajmujący się bezpieczeństwem. Dzięki temu informacja o ataku ma szanse na szerokie rozpowszechnienie.

–mg

Co ma spowodować złoszenie do cert?

„[…] każdy incydent można zgłosić na incydent.cert.pl i powiadomić dowolny portal zajmujący się bezpieczeństwem. Dzięki temu informacja o ataku ma szanse na szerokie rozpowszechnienie”