Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Czy kłódka obok adresu https coś znaczy? Tak, że może być to phishing…

Tym przewrotnym tytułem nawiązuję do panującego od wielu lat mitu, pojawiającego się również w rozmaitych reklamach: masz certyfikat SSL, a twój serwis ma kłódkę przy adresie – jesteś bezpieczny!!!

Co ciekawe, bardzo dużo serwisów z których wykradano hasła, właśnie miało HTTPS i kłódkę – po prostu napastnicy wykorzystywali odpowiednią podatność (np. SQL injection) i pobierali całą bazę danych przez HTTPS – więc napastników nie można było podsłuchać :PPP

Brian Krebs zastanawia się z kolei czy oby tego typu rekomendacje w przeszłości nie wyrządziły więcej szkód niż pożytku:

Unfortunately, this has never been more useless advice. New research indicates that half of all phishing scams are now hosted on Web sites whose Internet address includes the padlock and begins with “https://”.

Otóż jedno z ostatnich badań wykonanych przez firmę Phishlabs pokazuje, że w 3 kwartale 2018 roku aż 49% serwisów phishingowych zaopatrzyło się w kłódkę i HTTPS! Zobaczcie np. na taki serwis:

podrobiona domena

Jest zielona kłódka, jest też https. Ale uważni widzą, że jest to sprytny phishing wykorzystujący tzw. punycodes:

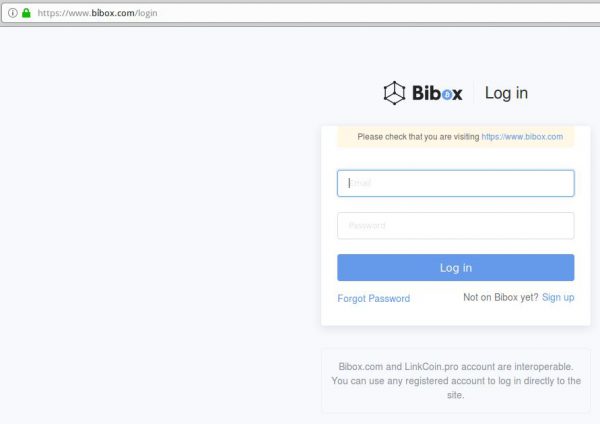

Bibox phishing

Czy powinniśmy zrezygnować z HTTPs? Absolutnie nie – ma to swoje ogromne plusy. Ale stawianie sprawy w taki sposób: HTTPS + zielona kłódka = bezpieczeństwo, jest lekko mówiąc grubą manipulacją. To trochę jak napisać – wystarczy że nie będziesz jadł schabowych, a dożyjesz 100 lat :-)

–ms

Problemem jest po prostu sprzedawanie, a w ostatnich latach wręcz rozdawanie certyfikatów jak popadnie, na podstawie samego posiadania domeny. Więc certyfikat nie poświadcza niczego więcej jak to, że ktoś posiada (a właściwie kontroluje) domenę. Nie mówi zaś niczego o samej firmie, jej praktykach, czy w większości przypadków nie zawiera nawet jej nazwy.

Dla odmiany, 15-20 lat temu, aby nabyć certyfikat SSL, trzeba było zostać prześwietlonym na wylot – firma jako taka, siedziba, rachunki, wywiad telefoniczny itp. Ok, może bez background checku pracowników, ale powiedzmy że ówczesna procedura dawała już całkiem sensowny poziom wiarygodności – że firma faktycznie istnieje, jest zarejestrowana w różnych miejscach, ma siedzibę i od przynajmniej kilku miesięcy płaci za nią rachunki. Czyli że nie jest to krzak.

Może czas w końcu zaorać różne Let’s Encrypty i wrócić do starych, sprawdzonych metod?

Może niekoniecznie dosłownie – ale np. zlikwidować wyświetlane kłódki dla certyfikatów innych niż EV, przy których obecna procedura weryfikacji jest podobna jak właśnie te 15-20 lat temu…

Tj.:

– http – warning że strona niebezpieczna

– https DV/OV – standard

– https EV – zielona kłódka

“W ostatnich latach” tj. przynajmniej 15? ;)

Bo weryfikacja na podstawie posiadania domeny jest od zawsze (certyfikaty DV). Let’s Encrypt robi dokładnie to samo co firmy 15 lat temu – tylko szybciej bo nie trzeba wysyłać uciążliwego e-maila na domenę gdzie potrzebujesz skonfigurować serwer pocztowy do odbioru tego maila, a wystarczy jedynie odpowiednio skonfigurować DNS.

A jeśli chodzi o EV vs. DV to Internet Explorer 6 już umiał rozróżniać takie certyfikaty – wtedy był niebieski i zielony pasek w przeglądarce.

Niebieski oznaczający “stronę z szyfrowaniem”, a zielony “stronę z szyfrowaniem z potwierdzeniem właściciela” (czyli EV).

Problemem nie jest rozdawanie certów na lewo i prawo, bo tak jest od wielu lat (tylko teraz za darmo, zamiast za grosze – bo dla przestępców to i tak były grosze).

Problemem jest to, że system informowania uzytkowników o certyfikatach zmienia się do 3 lata! Niebieski pasek? Pamięta to ktoś jeszcze? Potem znikło nie wiadomo dlaczego. A teraz proponujesz nie informować o SSL DV, ale tylko EV… ale po co w ogóle 10 lat temu ktoś wywalił niebieski pasek?!

Certyfikaty EV są wyróżnione w taki sposób, że cała nazwa domeny jest podświetlona na zielono. Niestety nie we wszystkich przeglądarkach…

Ok, kilkanaście lat temu też były jakieś tam darmowe certyfikaty “Class I” czy coś w tym stylu, z weryfikacją samego posiadania domeny – tylko właśnie różniły się tym, że przeglądarki im nie ufały i takie certyfikaty były traktowane jako pół-zaufane i tylko w paru punktowych zastosowaniach (np. w poczcie).

I pomijając szczegóły techniczne, uważam że do tego powinniśmy wrócić – czyli jeśli użytkownik ma widzieć jakąś kłódkę czy cokolwiek “powyżej standardu”, to powinno to być poprzedzone prześwietleniem firmy.

Tak aby w miarę wygasania obecnych certyfikatów użytkownicy zaczęli się uczyć, że kłódka rzeczywiście oznacza bezpieczeństwo. Nie bezpieczeństwo połączenia z serwerem, ale szerzej: po prostu bezpieczeństwo. Czyli tak, jak kiedyś to sobie wyobrażano, tworząc to całe PKI.

Przeglądarki nie ufały DV? “Pół-zaufane”? Ale masz jakieś wsparcie i podasz źródło tych rewelacji?

Ogólnie nie wiem, czego – poza walidacją wystawienia do danej domeny – oczekujesz od certyfikatu DV, który zgodnie z nazwą (domain validation) co robi? Niespodzianka!

Jeszcze raz, powoli. To są 2 osobne fakty:

1. Były darmowe “Class I”. Przeglądarki im nie ufały.

2. Były płatne DV. Ale to była rzadkość. Standardową procedurą kiedyś było OV.

Czego oczekuję od DV? Tego, aby nikt nie starał się laikom wmówić (np. ikonką kłódki), że DV gwarantuje cokolwiek. Bo laicy mają tendencję do utożsamiania tego “cokolwiek” z pełnym bezpieczeństwem. Więc ikonka kłódki powinna być tylko przy EV.

Wręcz bym przy DV prezentował jakieś delikatne ostrzeżenie ‘pierwszego stopnia”, że owszem, domena jest zweryfikowana, ale firma już nie.

no to klasyczne rewelacje bezpiecznikowe pana tomasza klima wiec nie dziw sie ze nie masz zadnych dowodow :pppp

@Tomasz Klim Ponawiam pytanie o źródło tych “faktów”. I opis klas certyfikatów w specyfikacji technicznej? :-> Bo pierwsze słyszę o certyfikatach wydanych przez zaufane centrum certyfikacji, którym nie ufają przeglądarki. Chyba mylisz DV z self signed…

Płatne DV były i są (łatwo sprawdzić u dowolnego dostawcy hostingu np. na N), wyłom w murze i udostępnienie dostępu do certyfikatów SSL DV za darmo, w łatwy i automatyczny sposób zrobiło dopiero Let’s Encrypt.

Poszukaj sobie czegoś takiego jak StartCom i StartSSL – to były certyfikaty Class I za darmo, na długo przed Let’s Encrypt. Tyle tylko, że przeglądarki ufały dopiero CA Class II tej samej firmy, a Class I nadawało się np. do poczty.

Czy te klasy są opisane w jakiejś dokumentacji technicznej, to nie wiem, ale znajdziesz do tego mnóstwo odniesień – np. http://www.top10sslcertificates.com/startssltmreview

Moja babcia jada schabowe i ma 96lat.

Mój kumpel jeździ regularnie PL autostradami 220kmh. Jazda bezwypadkowa już parę lat ;))) Znam też chyba parę historii palaczy którzy dożyli sędziwego wieku ;)

szkolisz ludzi, mówisz im o zielonej cudownej kłódce, która daje bezpieczeństwo..następnie mówisz, że to za mało – ludzie łapią się za głowę, ziewają.. i nie chcą dalej słuchać bo to skomplikowane, a oni mają inne problemy w rozpędzonym świecie..

A później $ na koncie brak :-) Może jednak pomyślą, że wartało się bardziej zagłębić w temat

Przez popularyzację płatności przez internet, internetowych kont bankowych czy sklepów wzrasta zainteresowanie użytkowników względem bezpieczeństwa, bo chodzi przecież o ich pieniądze. Stąd ludzie coraz chętniej słuchają na temat choćby tej kłódki, bo chodzi przecież o ich interes.

Swoją drogą, świat w którym jak masz na stronie zieloną kłódkę to jesteś unhackable :p…

Chyba trzeba zapamiętywać oryginalne fingerprinty, nr seryjne i daty ważności.

Ciekawe, czy znana sieciówka dalej daje w “darmowym wifi” zieloną kłódeczkę z bitym na kolanie certyfikatem na “*”…

Problem istnieje. Trzeba zmienić rozwiązanie i zastosować nowe technologie. Życie przeszłością tylko pogłębia ślepe myślenie.

Wykład Troy’a Hunta, na temat certyfikatów:

https://www.youtube.com/watch?v=aSK8lGPgFgE

A mozna uzywac certyfikatu SSL i nie szyfrowac hasel do logowania ?