Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

3ve: kliknęli reklam za $29 000 000. Latami przechwytywali komunikację sieciową, stworzyli własnego ISP, …

To “dzieło” grupy 3ve (czyt. eve). Przechwycenie ruchu 1 500 000 adresów IP na przestrzeni roku – to nie może być dzieło zwykłego, nudzącego się studenta:

used BGP attacks to hijack more than 1.5 million IP addresses over a 12-month span beginning in April 2017

Delikatne przygotowanie artyleryjskie ;) rozpoczęło się już w 2013 roku, poprzez rejestrację ISP w Europie który dodatkowymi ISP miał udawać

Began laying the groundwork for the hijacking as early as 2013, with the founding of an AS located in Eastern Europe, one that researchers dubbed “Alpha.”

Później do akcji dołączył drugi ISP, oznaczony jako “Bravo” – zarejestrowany jako “Universal IP Solution Corp”.

“Pensja” też nie była studencka: cała operacja przyniosła $29 000 000 nielegalnego zysku.

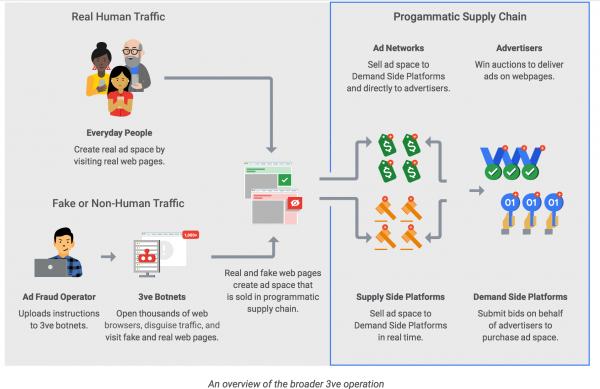

Część klikających adresów IP to komputery przejęte przez botnety, ale żeby atak uwiarygodnić, dodatkowo zaprzągnięto do sprawy technikę BGP hijack:

The hijacking gave 3ve a nearly limitless supply of high-value IP addresses. Combined with the botnets, the ruse made it seem like millions of real people from some of the most affluent parts of the world were viewing the ads.

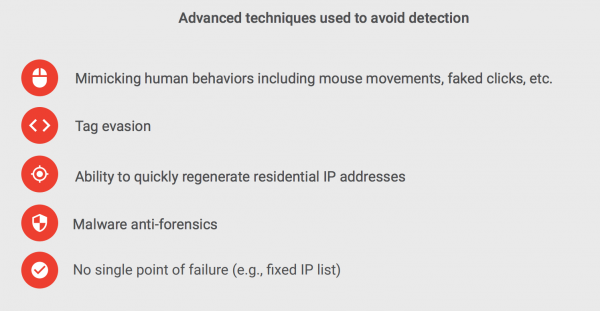

Samo klikanie było też odpowiednio przygotowane; kilka technik:

No dobra, ale jak realnie możliwe było zmonetyzowanie reklam? Po pierwsze jakiś reklamodawca chciał wyświetlać więcej reklam. Tutaj pierwsza zmyłka celująca w system do automatycznej dystrybucji reklam:

Through its varied and complex machinery, 3ve generated billions of fraudulent ad bid requests (i.e., ad spaces on web pages that advertisers can bid to purchase in an automated way)

(…) also added another common approach: selling counterfeit ad inventory featuring the domains of popular websites “spoofed” by 3ve’s operators. Domain spoofing is designed to fool advertisers into thinking that an impression of their ad was served on a premium publisher site, like that of a noteworthy newspaper (and not on an empty website designed for bot traffic).

Potem już tylko automatyczne klikanie i po sprawie :-)

This was done by the data center-based browsers pretending to be Android devices.

Reklama została wyświetlona, reklama została kliknięta – wszystko dla sieci reklamowych wygląda “normalnie”. Dolar się należy, prawda? ;-) A to tylko jeden z paru schematów wykorzystanych przez 3ve.

–ms

Jedyne co jest nowe w takich metodach to to, że zorganizowali i zarejestrowali dwa nowe podmioty ISP. Botnety klikają od coś koło 15 lat, a kopią od 6.

ale poczytaj głębiej ten txt od Google – tam te boty mają masę różnych rzeczy utrudniających wykrycie – łącznie z tym że generują normalny ruch, ruszają myszą, itp – żeby się uwiarygodnić. Też np. wskazywana jest skala działania 700k botów klikających z jednym czasie – to jest w zasadzie bez precedensu

“Grupa 3ve”? EVE Online? ;-E