Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Kilka ciekawostek z dziedziny bezpieczeństwa pamięci USB

Zagrożenia związane z niepowołanym dostępem do danych zgromadzonych na pamięciach USB oraz niebezpieczeństwa czyhające na nieostrożnych użytkowników przypadkowych pendrive’ów pozostają od lat niezmienne. Do dyspozycji mamy jednak wiele mniej lub bardziej udanych rozwiązań ochronnych — oto kilka ciekawostek z tej dziedziny.

Niedawno ogromną popularnością cieszył się USB killer v2.0, czyli urządzenie zdolne do fizycznego niszczenia komputerów po jego podłączeniu do interfejsu USB. Dziś przedstawimy dwa ciekawe rozwiązania, z których jedno mogłoby uchronić nas nie tylko przed „zabójcą” komputerów, ale również przed dowolną infekcją pochodzącą z pamięci USB.

Fizyczna ochrona USB

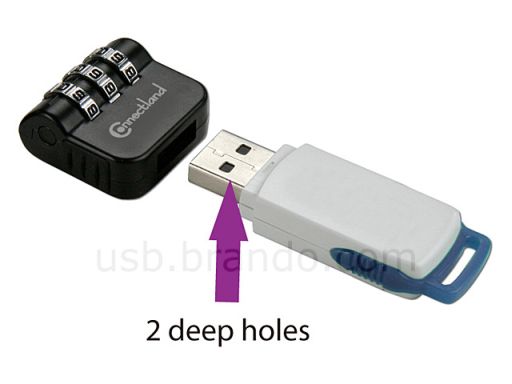

3 Digits Combination USB Flash Drive Security Lock to, jak wskazuje sama nazwa, fizyczne zabezpieczenie przeznaczone do ochrony nośników USB przed niepowołanym użyciem.

Urządzenie jest wyposażone w zamek szyfrowy (kombinacja 3 cyfr) i pozwala na fizyczne zablokowanie możliwości podłączenia napędu do jakiegokolwiek urządzenia. W taki sposób możemy ochronić nasze urządzenie USB przed ingerencją (odczytem lub modyfikacją jakichkolwiek danych) za strony przypadkowego intruza.

Sanityzacja nośników przed użyciem

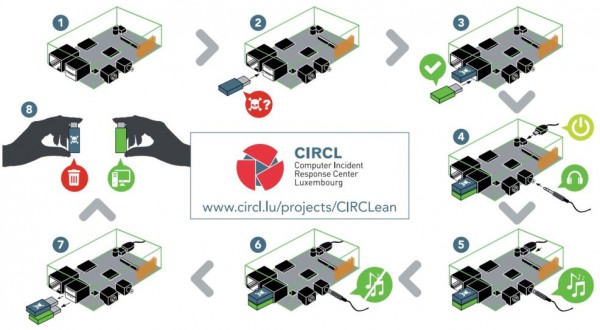

Nieco inne zastosowanie ma natomiast CIRCLean. Ten projekt opracowany przez Computer Incident Response Center Luxembourg pozwala na szybkie i wygodne dotarcie do treści zawartych na dowolnym nośniku USB bez narażania się na typowe zagrożenia z tym związane. CIRCLean może nas nawet ochronić przed słynnym USB killerem — spójrzmy więc jak to działa.

W skrócie CIRCLean to oprogramowanie, które pozwala na przekształcenie platformy RaspberryPi w stację unieszkodliwiającą wszystkie potencjalne zagrożenia znajdujące się na niezaufanym urządzeniu USB.

Sanityzacja odbywa się przez podłączenie nieznanego urządzenia do jednego z portów USB i przeniesienie jego zawartości w bezpieczny sposób na inny nośnik USB. Potencjalnie niebezpieczne dokumenty, takie jak PDF, są w trakcie całego procesu konwertowane na inne bezpieczniejsze formaty tak, by można było dotrzeć do pierwotnych treści bez konieczności podłączania potencjalnie niebezpiecznego/zainfekowanego urządzenia.

Biorąc pod uwagę to, że nawet najlepsze oprogramowanie antywirusowe nie da nam pełnej ochrony w trakcie korzystania z danych i dokumentów nieznanego pochodzenia, taki pomysł może być rzeczywiście bardzo skuteczny i może nas nawet uchronić przed atakami 0-day.

Ocenę praktycznej przydatności tego typu rozwiązań pozostawiam czytelnikom — zachęcam również do dzielenia się własnymi przemyśleniami na temat bezpieczeństwa pamięci USB, które od lat stanowi niezmiennie poważne wyzwanie.

— Wojciech Smol

A jak wypadają zabezpieczenia proponowane przez Kingstona? – DataTraveler Locker+

A znacie może jakieś (najlepiej niedrogie) pendrive’y USB z fizyczną blokadą zapisu, aby można było bezpiecznie podłączyć pod niezaufany/zainfekowany komputer?

Możesz kupić kartę pamięci SD i czytnik. Chyba każda karta ma fizyczny przełącznik służący do blokady zapisu.

Przełącznik blokady karty SD nie zabezpiecza jej przed zapisem. Przykładem może być modyfikowane oprogramowanie do aparatów canon, uruchamiane z kart SD, które muszą być zablokowane. Po wczytaniu firmware do aparatu, można wykonywać zdjęcia z zapisem na taką kartę (pomimo przesuniętej blokady zapisu).

http://www.fencepost.net/2010/03/usb-flash-drives-with-hardware-write-protection/

Swego czasu MODECOM puszczal pendraki z fizycznym lock’iem

Mam dwa i nie oddam ;)

Super sprawa

Najlepiej jest mieć kilka usb killerów w szafie. Po włożeniu któregoś z nich do komputera ciekawskiej osoby spowoduje on uszkodzenie owego komputera. Nie sądzę, aby ta osoba miała ochotę na próbowanie reszty skradzionych pamięci.

„Sanityzacja”? Poważnie?

Miałeś problem ze zrozumieniem znaczenia?

Rada Języka Polskiego jest chyba na tak…

http://www.rjp.pan.pl/index.php?option=com_content&view=article&id=1009:sanityzacja-&catid=44:porady-jzykowe&Itemid=58

https://nakedsecurity.sophos.com/2015/10/29/curious-people-cant-resist-plugging-in-random-flash-drives/

„CIRCLean może nas nawet ochronić przed słynnym USB killerem” W jaki sposób? Spali się RaspberryPi, a nie komputer? Jeśli tak, to żadna ochrona.

Ja jednak wolałbym, by spaliła mi się stacja do testowania potencjalnie niebezpiecznych nośników USB, a nie mój podstawowy laptop/stacja robocza.

Przydaloby sie urzadzenie, ktore by przejmowalo i magazynowalo energie tak jak usbkiller z tym, ze w wiekszej ilosci i w przypadku przekroczenia jakeijs tam wartosci automatycznie by się wylączało. Usbkiller nie dziala przy wylaczonym urzadzeniu. Albo odwracalo kierunek i killowało usbkillera. Taki oto futyrystyczny pomysł.

Nie wystarczy wetknąć USB killera do jakiejś zbędnej starej ładowarki USB?

Fizyczny przełącznik w kartach SD – to tylko kawałek plastiku – nie ma połączenia z elektroniką karty – coś jak ząbki do wyłamywania w kasecie magnetofonowej. Możliwe, że czytnik i tak pozwoli na zapis na takiej karcie.

dokladnie tak.

i może być różnie wykorzystywany, np.:

http://chdk.wikia.com/wiki/CHDK_1.3.0_User_Manual