Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Już niedługo będzie można legalnie hackować armię USA? [bug bounty]

Dwójka cyber-oficerów w US Army, ogłosiła projekt programu bug bounty – jeśli całość uda się oficjalnie zatwierdzić, to przy pewnych rozsądnych założeniach będzie można zupełnie legalnie zgłaszać błędy bezpieczeństwa w systemach wojskowych USA.

Całość jest odpowiedzią na coraz częstszą kompromitację wrażliwych systemów (zobacz np. tegoroczny atak Rosjan na sieć Pentagonu; przyczyna: zwykły brak patchowania, czy problemy z bezpieczeństwem systemów agencji zarządzającej zapasami broni atomowej).

W samym dokumencie: Army Vulnerability Response Program, czytamy zresztą:

The U.S. Army utilizes a wide array of proprietary and commercial off-the-shelf systems that are integrated across its massive worldwide network that spans numerous classification levels. Most of the Army’s critical systems are underpinned by networked software — from tanks and missile launchers to battle command and communication systems.

Czołgi, wyrzutnie rakiet i inne żelastwo bazujące na oprogramowaniu z półki (off-the-shelf) – wiecie jak to się musi skończyć od strony możliwych ataków ;-) Internet of Things w wojsku pełną gębą ;-)

Co więcej, autorzy dokumentu zwracają uwagę na fakt, że nawet jeśli pracujący w Armii wie o podatnościach, woli ich raczej nie zgłaszać:

Personnel are hesitant to disclose known vulnerabilities in systems out of a fear of reprisal. Revocation of security clearances, loss of access to IT systems, and punitive action under the Uniform Code of Military Justice are all viable outcomes for someone who casually stumbles upon an interesting finding during everyday work.

No dobra, z tym ‘casually stumble upon an interesting finding’ to trochę przesadzili. Panie kapitanie, tak się na luzie przechadzałem i znalazłem 5 buffer overflowów i 5 zdalnych shelli w naszych czołgach ;-)

Przechodząc do szczegółów, sam projekt programu AVRP nie oznacza możliwości wolnej – nomen omen – amerykanki. Mamy tu kilka założeń: nie można masowo wyciągać danych osobowych, buga trzeba zgłosić zgodnie z zasadą responsible disclosure (m.in. nie ujawniać znalezionych bugów), nie używać automatycznych skanerów, atakować infrastruktury zintegrowanej (należącej do firm trzecich) czy stosować ataków DDoS.

Warto zauważyć, ze jeśli projekt wejdzie w życie, to realnych atakujących od zgłaszających błędy będzie dzieliła dość cieńka linia – a dodatkowo jej przekroczenie może wiązać się z naprawdę poważnymi konsekwencjami.

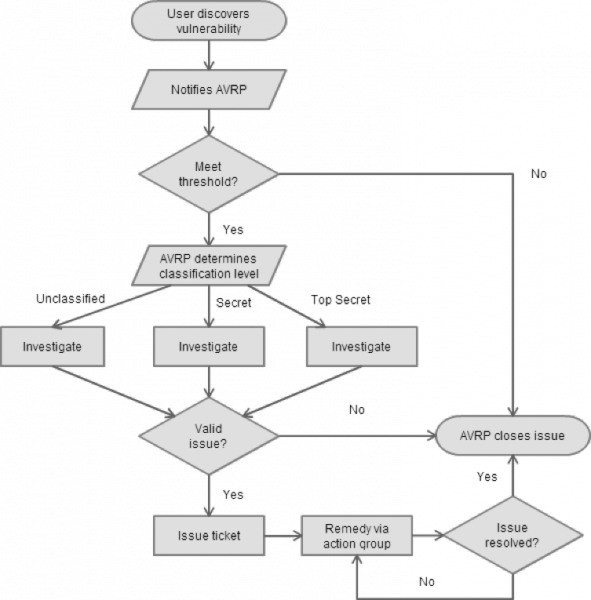

Project zakłada obsługę zgłaszanych błędów wg następującego schematu:

–Michał Sajdak