Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Japończycy w sprytny sposób zaimplementowali resetowanie hasła. W tak sprytny, że okradziono ich klientów na około 2 000 000 PLN

Chodzi o aplikację do płatności firmowaną przez sieć 7-Eleven w Japonii (co ciekawe to bodaj największa sieć franczyzowa na świecie – prawie 70 000 sklepów w 17 krajach!).

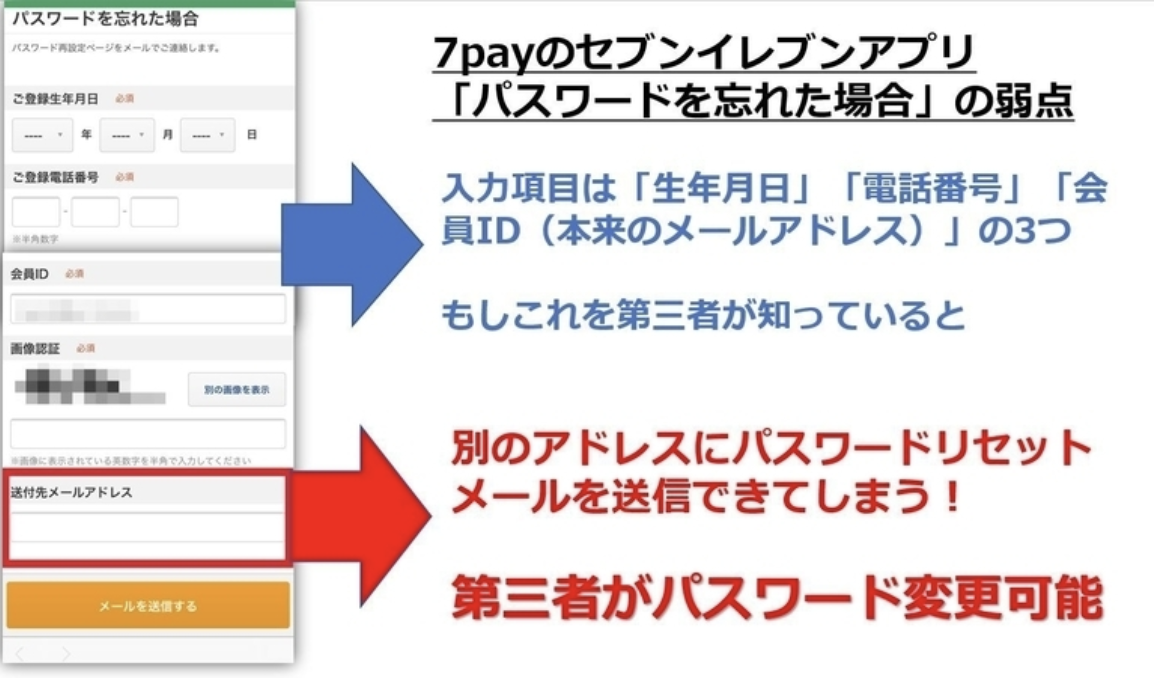

W aplikacji do płatności hasło można było zresetować standardowo (podając swojego maila), ale uwaga, była tu również druga opcja – wysłanie kodu z resetem hasła na inny (dowolny) mail. Jednak potrzebne były do tego dodatkowe dane (email osoby, której chcemy zresetować hasło oraz jej numer telefonu wraz z datą urodzenia). Tak to mniej więcej wyglądało w oryginale (czerwona strzałka pokazuje gdzie można było wpisać mail atakującego):

Jest też ciekawostka z datą urodzenia – jeśli ofiara jej nie wypełniła – przyjmowała ona wartość 1 stycznia 2019r.

Przekład z japońskiego:

The part enclosed in red is the “destination e-mail address”. You can send a password reset email to a different address from the one you registered. I actually tried it. Password reset email came to another email address All the necessary information is “birth date” “phone number” “mail address”. Then set another e-mail address. As a result, the received email is here.

Mając konto ofiary, można było wygenerować kod kreskowy, który dawał możliwość płatności przy kasie. Oszukano około 900 klientów na równowartość niemal 2 000 000 PLN.

–ms

Tytuł taki, jakby wszyscy Japończycy przyłożyli do tego rękę :)