Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jakiego systemu kontroli dostępu fizycznego nie chcesz kupić? Dziecinne błędy w tanich czytnikach oraz zbiór faktów i mitów.

Przy zakupie systemu kontroli dostępu (będącego czasem częścią większej infrastruktury) należy przywiązywać wagę do detali w specyfikacji, tak aby już na tym etapie zamknąć drogę wykonawcom do zaoferowania nam rozwiązania, którego zabezpieczenia będą dalekie od naszych oczekiwań. Niestety praktyka pokazuje, że w wielu przypadkach świadomość techniczna osób przygotowujących takie dokumenty bywa niewystarczająca i opis rozwiązania zawiera się w paru słowach, np:

- “system RFID do kontroli dostępu”

- “system otwierania drzwi na karty możliwe do zadruku”

- “system identyfikujący pracowników z wykorzystaniem kart magnetycznych”

- “system kontroli dostępu na karty/pastylki współpracujący z oprogramowaniem XYZ”

- “system kontroli dostępu MIFARE”

Opisy te nie zawierają praktycznie żadnej specyfikacji technicznej i otwierają szeroko furtkę do zaproponowania nam tanich rozwiązań zapewniających niedostateczny sposób ochrony. Co więc zrobić?

Specyfikacja poziomu zabezpieczeń

Oczywiście nie muszę nikogo przekonywać, że wybór najbardziej zaawansowanego systemu dostępnego na rynku nie zawsze ma sens. Zwykle nie będziemy potrzebowali zabezpieczać dostępu do altany śmietnikowej na osiedlu tak samo dobrze, jak wejścia do serwerowni w banku. Oraz od tych systemów będziemy oczekiwać zupełnie innych funkcjonalności niż od systemu na siłowni/basenie czy stoku narciarskim. To oczywiście bardzo skrajne przykłady, ale obrazujące rozpiętość problemu.

Pamiętać musimy rzecz jasna, że wybór całego systemu dostosowany być musi do najmocniejszego ogniwa. Oczywiście później można wykorzystać pełne możliwości systemu w jednym miejscu (np. dostęp do garażu) a gdzie indziej zoptymalizować koszty i wspomnianą altanę śmietnikową otwierać bazując tylko na numerze ID karty.

Na jakie czynniki zwracać uwagę?

- Możliwość obejścia systemu bez udziału klucza (klucza, czyli karty, tagu, …)

- bezinwazyjna (nie pozostawiająca śladów, szybka)

- inwazyjna (wolniejsza, pozostawiająca zwykle ślady)

- Możliwość długofalowej ingerencji w system

- podsłuchiwanie transmisji

- nadawanie transmisji, częściowe przejęcie kontroli nad urządzeniem

- ingerencja w system na wyższym poziomie

- Możliwość kopiowania klucza

- mając tylko dostęp do klucza

- mając pośredni dostęp do klucza – na pewną odległość, np. z kieszeni, plecaka, szafki.

- mając dostęp do klucza i czytnika

- mając dostęp do podsłuchanej transmisji między kluczem a czytnikiem

- wykrywanie przez system kluczy emulowanych i skopiowanych

- możliwość znalezienia klucza metodą brute-force

Informacje, fakty (i mity)

- MIFARE Classic:

- podatne na ataki pozwalające na kopiowanie mając dostęp tylko do karty (poza nielicznymi kartami ze zaktualizowanymi układami)

- powszechnie dostępne karty służące do klonowania i urządzenia symulujące

- brak ustawienia wszystkich kluczy w kartach MIFARE Classic znacznie ułatwia skopiowanie karty

- wszystkie karty podatne na ataki z dostępem do czytnika (podsłuchiwanie oraz symulacja)

- MIFARE Classic Plus:

- Jeśli pracują w trybie kompatybilności z MIFARE Classic podatne na kopiowanie jeśli znany jest chociaż jeden klucz.

- Jeśli pracują w trybie kompatybilności z MIFARE Classic podatne na ataki z dostępem do czytnika (podsłuchiwanie, symulacja)

- MIFARE Ultralight:

- Podatne na kopiowanie z dostępem do czytnika

- Posiadają liczniki błędnych prób użycia hasła, trudniejsze do skopiowania bez dostępu do czytnika

- MIFARE DESFire:

- Nie są obecnie znane powszechnie dostępne metody łamania ich zabezpieczeń

- Ogólnie stwierdzenie, że karty MIFARE są bezpieczne jest fałszywe

- Jakikolwiek system bazujący tylko na numerze ID karty jest podatny na łatwe kopiowanie klucza

- Bardzo rzadko spotyka się systemy potrafiące wykrywać skopiowane karty, bądź symulowane karty, choć technicznie jest to w wielu przypadkach możliwe

- Wciąż bardzo popularnymi i nie oferującymi żadnych zabezpieczeń systemami są UNIQUE (EM4100) czy HID (ProxCard) pracujące na częstotliwości 125kHz.

- Jeśli do jakiejś aplikacji już decydujemy się na użycie tylko numeru ID karty to poważnym zagrożeniem bywa czasem kupowanie całej partii kart – bardzo często zdarza się, że w “pudełku” karty będą miały podobne numery (np. 5 z 7 bajtów będzie identycznych) lub nawet będą to kolejne numery!

Badamy tani system kontroli dostępu

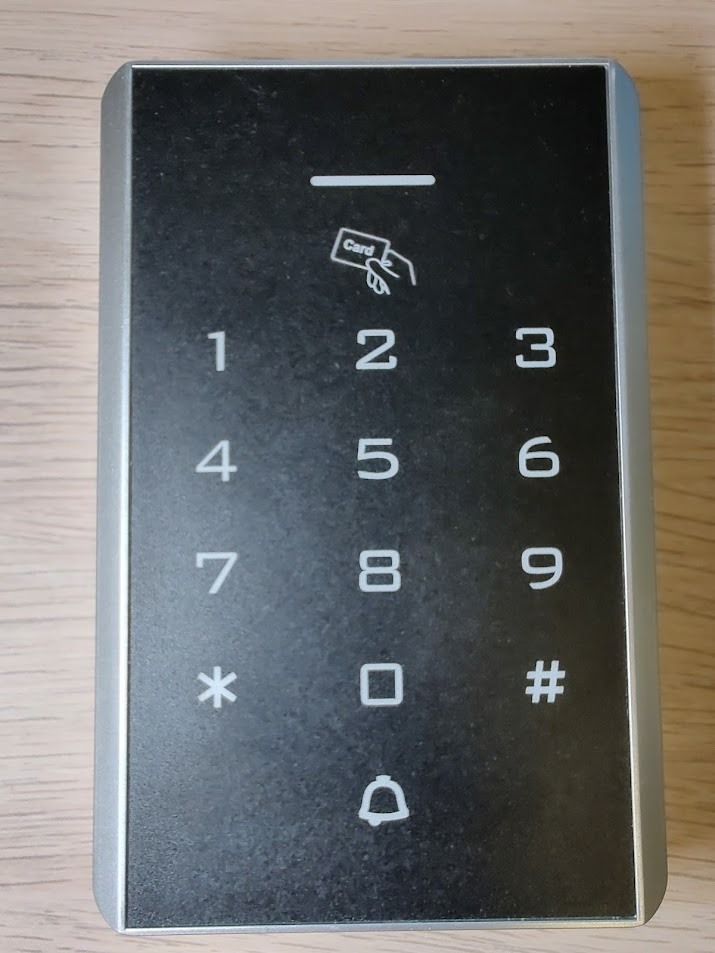

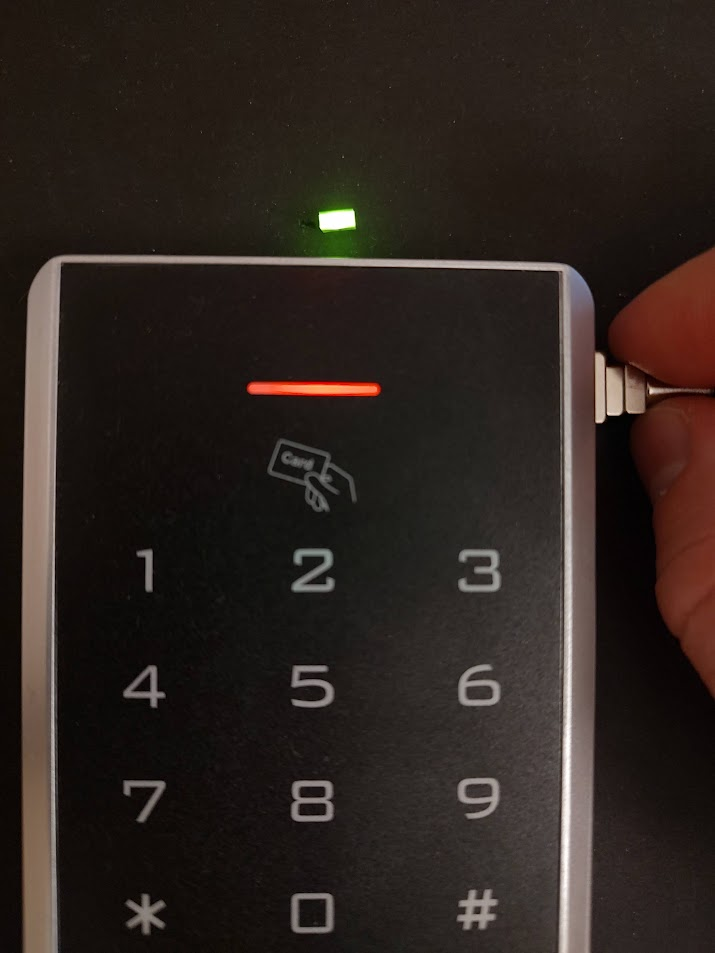

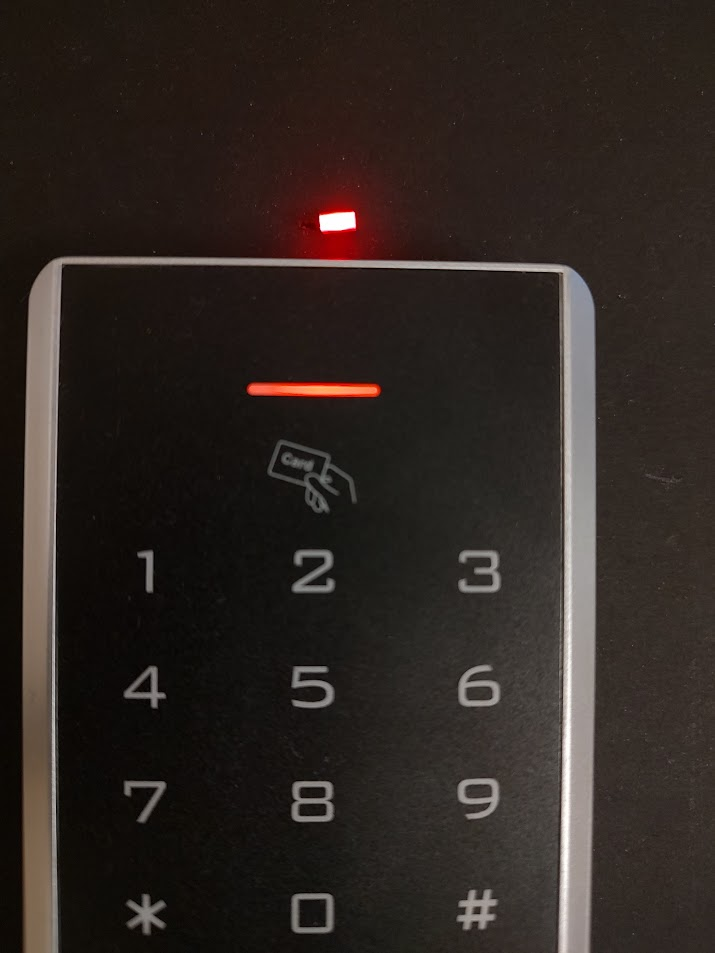

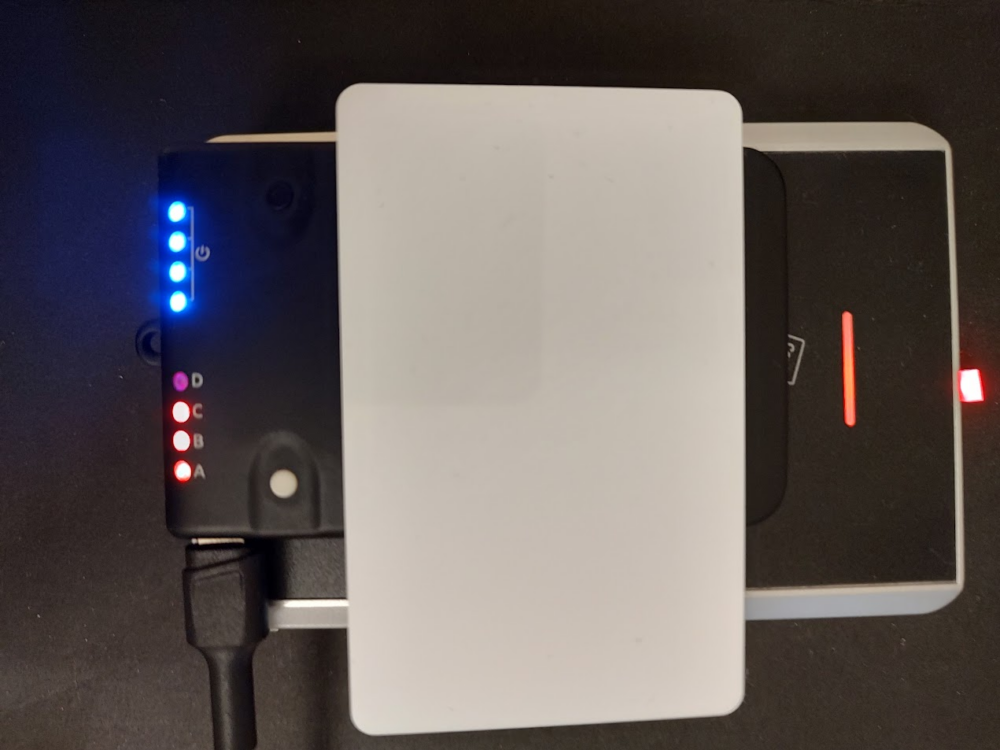

Do prezentacji niektórych z podatności w praktyce wybrałem czytnik/zamek ALTO-KRM-203. Urządzenie to jest zamkiem używającym jako kluczy kart MIFARE. Posiada też opcje używania karty oraz pinu bądź samego pinu. Podstawowym trybem pracy jest tryb niezależny (w którym sterowany jest wbudowany w urządzenie przekaźnik), jednak dostępne jest też wyjście transmitujące dane w standardzie Wiegand. Do testów do przekaźnika podpięto dwukolorową diodę, sygnalizującą zamknięcie i otwarcie drzwi odpowiednio kolorem czerwonym i zielonym.

Urządzenie ALTO-KRM-203 widoczne z zewnątrz.

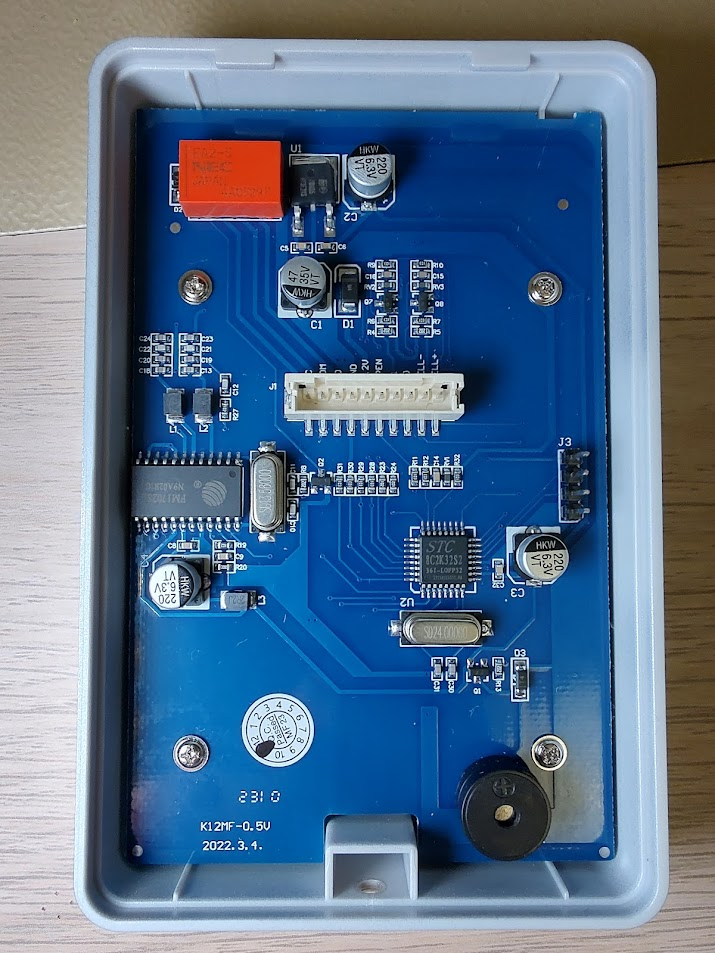

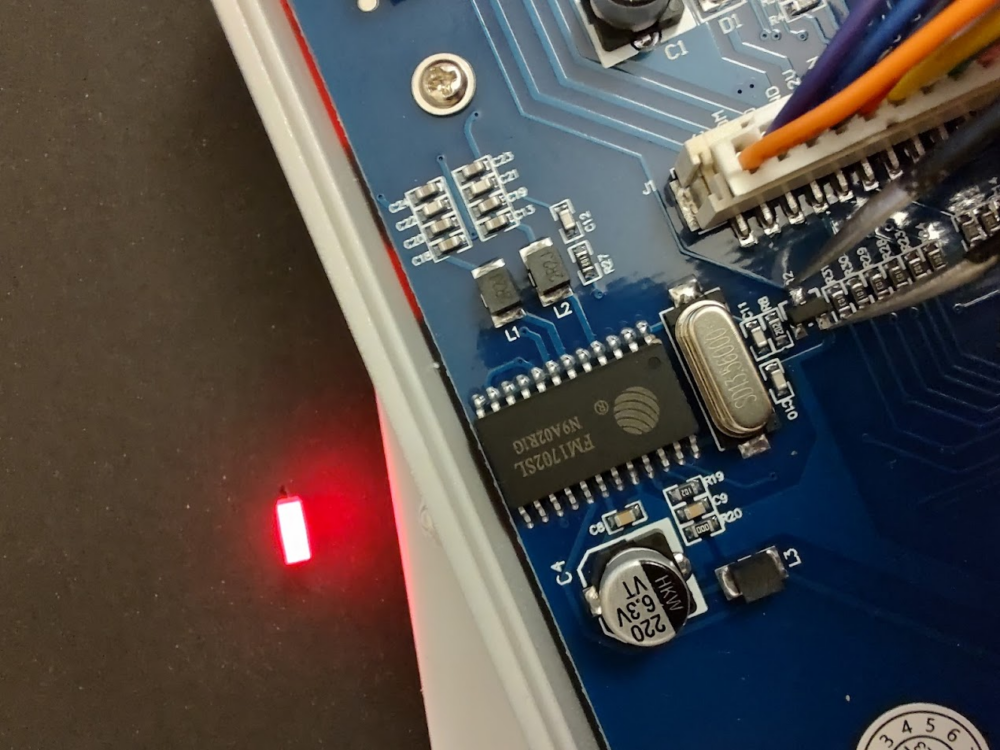

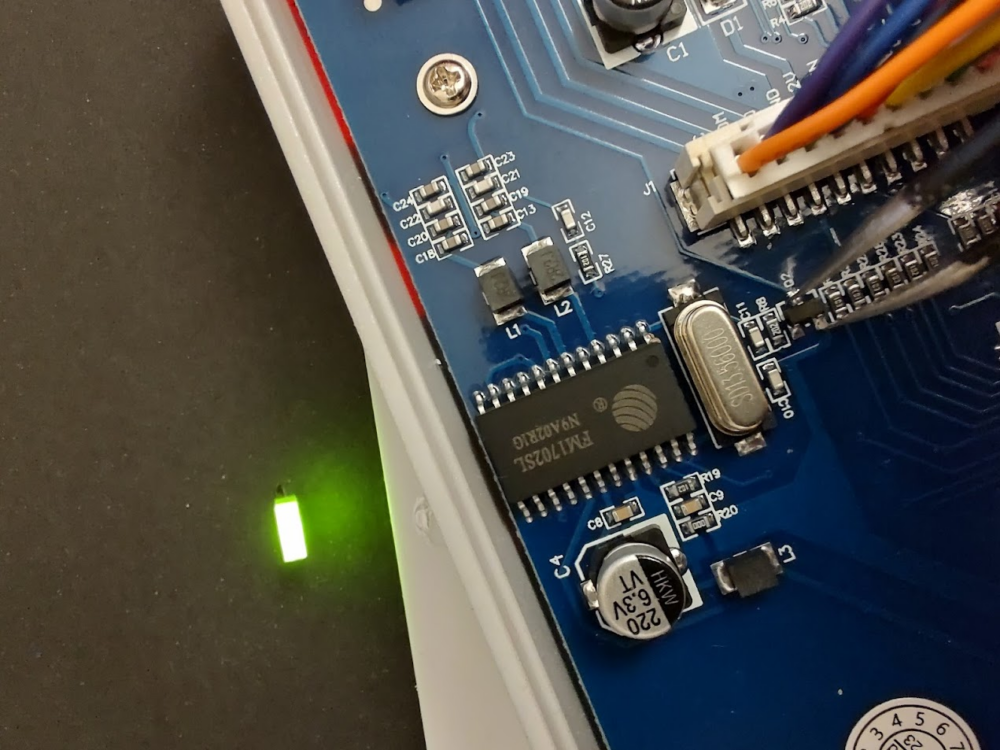

Widok płytki PCB urządzenia z tyłu.

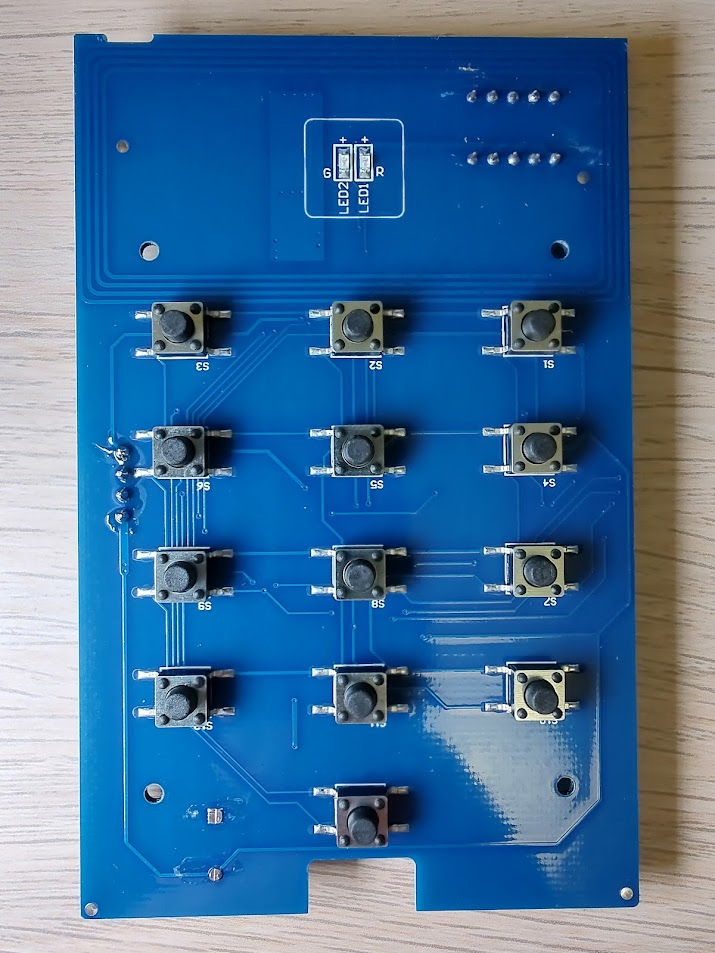

Widok płytki PCB urządzenia z przodu.

Obejście systemu bez karty

Pierwszymi podatnościami jakie sprawdzimy będzie możliwość obejścia tego systemu bez posiadania karty. Zacznijmy od tego, że badane urządzenie kontroluje bezpośrednio rygiel za pomocą wbudowanego przekaźnika, a więc elementu elektromagnetycznego. Spróbujmy zatem przyłożyć w okolicach przekaźnika dosyć silny magnes…

Przykładając silny magnes w odpowiednim miejscu obudowy wymuszamy zadziałanie przekaźnika i otwarcie drzwi.

No i klapa – przekaźnik załącza się – drzwi zostają otwarte. I to w sposób nieinwazyjny – a więc nie pozostawiamy trwałych śladów naszej działalności. Oczywiście istnieje ryzyko trwałego uszkodzenia przekaźnika, jeśli użyjemy zbyt silnego magnesu.

Czy to koniec takich oczywistych podatności? Otóż nie – u dołu urządzenia mamy łatwy dostęp do mocowania do ściany. Po jego usunięciu mamy pełny dostęp do okablowania czytnika, a więc możemy w szczególności zewrzeć odpowiednie wyprowadzenia aby otworzyć drzwi.

Zwierając odpowiednie wyprowadzenia tranzystora sterującego przekaźnikiem powodujemy “otwieranie” drzwi.

Ta druga podatność dodatkowo uwidacznia inny poważny problem – nie mamy w tym urządzeniu żadnego zabezpieczenia przeciw-sabotażowego (tamper, anti-tamper), które pozwoliłoby wykryć próbę zdjęcia obudowy urządzenia i np. uruchomić alarm i dezaktywować ten czytnik.

Ingerencja elektroniczna w system

Powyższy fakt (braku zabezpieczenia sabotażowego) ukazuje kolejną podatność systemu – nawet jeśli zdecydowalibyśmy się na nie używanie wbudowanego przekaźnika i użycie czytnika w roli urządzenia transmitującego dane do nadrzędnego systemu sterowania to możliwe jest podsłuchanie transmisji po stronie elektrycznej. Podpinając do linii interfejsu Wiegand “pluskwę” oparta np. na module z układem ESP32 dostajemy możliwość rejestracji odczytanych numerów kart oraz ich nadania do systemu, celem wyzwolenia danej akcji (np. otwarcia drzwi). Co więcej taki podsłuch pozwala na zebranie numerów wielu kluczy, przez co możliwa może być potem dalsza penetracja systemu.

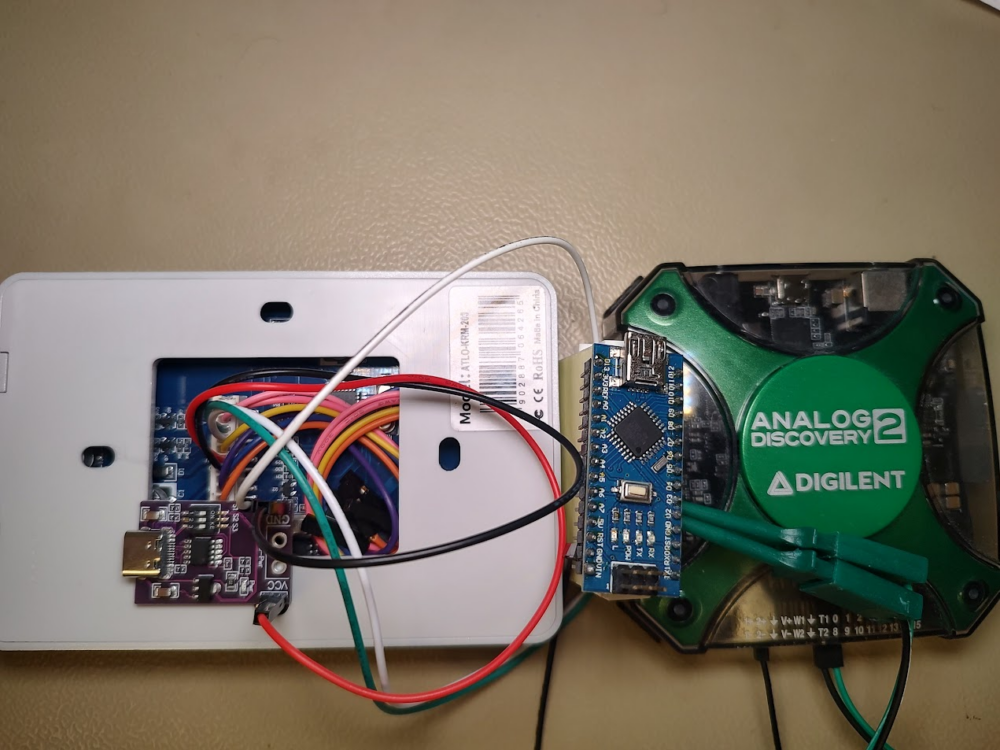

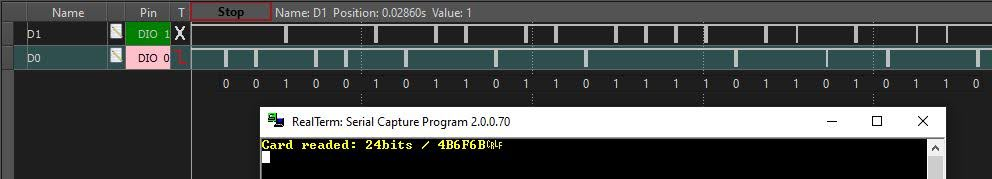

Zdemontowany system testowy, z modułem Arduino Nano (pełniącym rolę centralki systemu) podpiętym do linii D0 i D1 interfejsu Wiegand. Dodatkowo celem obserwacji sygnału podłączono sondy analizatora stanów logicznych (Analog Discovery 2).

Ciąg bajtów jaki mógłby być odebrany przez centralę systemu (do demonstracji tę rolę pełni poczciwe Arduino Nano) zawiera w tym wypadku tylko 3 z 4 bajtów ID karty. Powyżej dane przechwycone w tym wypadku analizatorem stanów logicznych, choć w jego miejsce w terenie moglibyśmy wpiąć miniaturowy moduł np. z układem ESP32. Dane z analizatora możemy łatwo zdekodować (i porównać z numerem prezentowanym w terminalu) pamiętając, że pierwszy i ostatni bit w tym standardzie to bity parzystości.

Tak samo równie łatwo można by korzystając z “pluskwy” w takim systemie wysłać wcześniej już zaobserwowany kod i spowodować aby system zareagował na takie zdarzenie identycznie jak w wypadku przyłożenia karty. Zwykle taka “pluskwa” (patrz: ESPKey) posiada odpowiednie drivery-tranzystory, które potrafią w bardzo silny sposób wymusić na liniach danych określony stan (co oczywiście może też trwale uszkodzić elementy infrastruktury, w tym rzeczony czytnik).

Co ciekawe w tym konkretnym przypadku system wysyła tylko najstarsze 24 bity danych, mimo że karty dysponują 32 bitowymi numerami ID i standard Wiegand spokojnie pozwala na wysyłanie numerów dłuższych niż 24 bity – to kolejny spory minus systemu pogarszający jego bezpieczeństwo. A warto wziąć pod uwagę wspomnianą wcześniej kwestię kupowania całej partii kart, co często kończy się tym, że najstarsze bity numeru ID są w takiej partii takie same…

Kopiowanie klucza

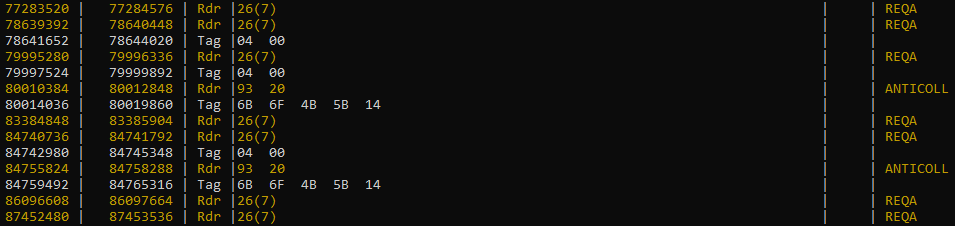

Ten prosty “system” kontroli dostępu ma jak widzimy bardzo dużo poważnych podatności i zasadniczo powyższe praktycznie wyklucza użycie tego urządzenia w jakiejkolwiek poważnej aplikacji, ale dla pełnego obrazu warto sprawdzić także to, w jaki sposób tak naprawdę weryfikowane są karty. Tu z pomocą przyjdzie nam urządzenie Proxmark3, dzięki któremu podsłuchamy transmisję między kartą a badanym czytnikiem – sprawdź Proxmark3 RDV4.01 w sklepie Sapsan

Podsłuchiwanie transmisji między kartą a czytnikiem z wykorzystaniem urządzenia Proxmark3 RDV4.01

Podsłuchując komunikację między czytnikiem a kartą udowadniamy, że czytnik pozyskuje z karty jedynie jej numer UID (w tym wypadku 6B 6F 4B 5B)

Tu bez zaskoczeń (choć – czy ktoś się na tym etapie łudził?) – czytnik sprawdza tylko numer ID karty. A to oznacza, że kartę możemy bez żadnego wysiłku skopiować, zbliżając się do niej dosłownie na ułamki sekund…

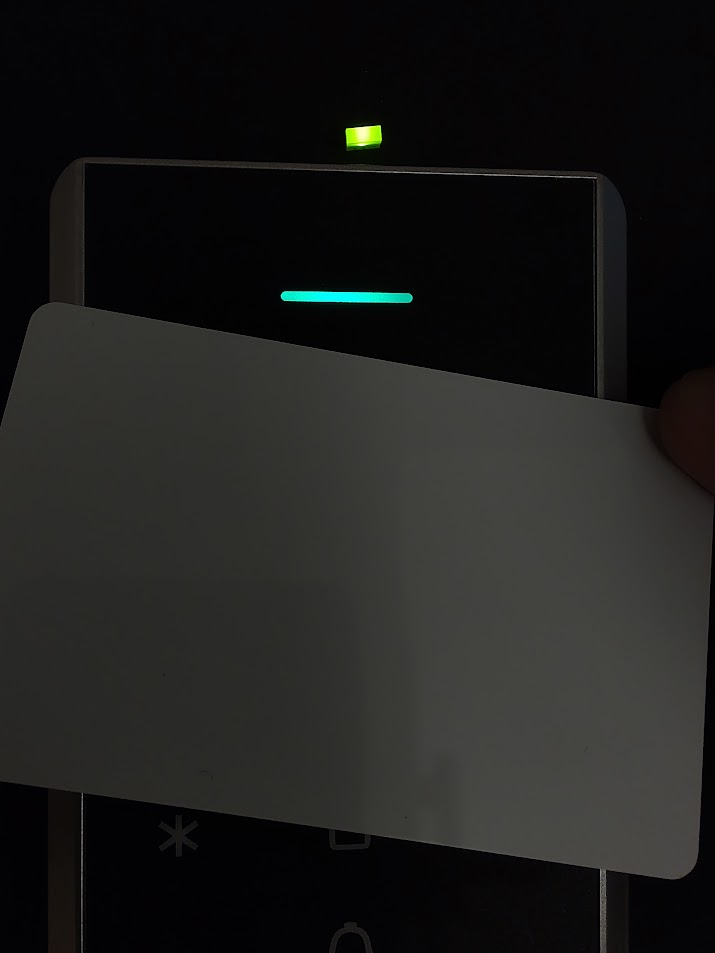

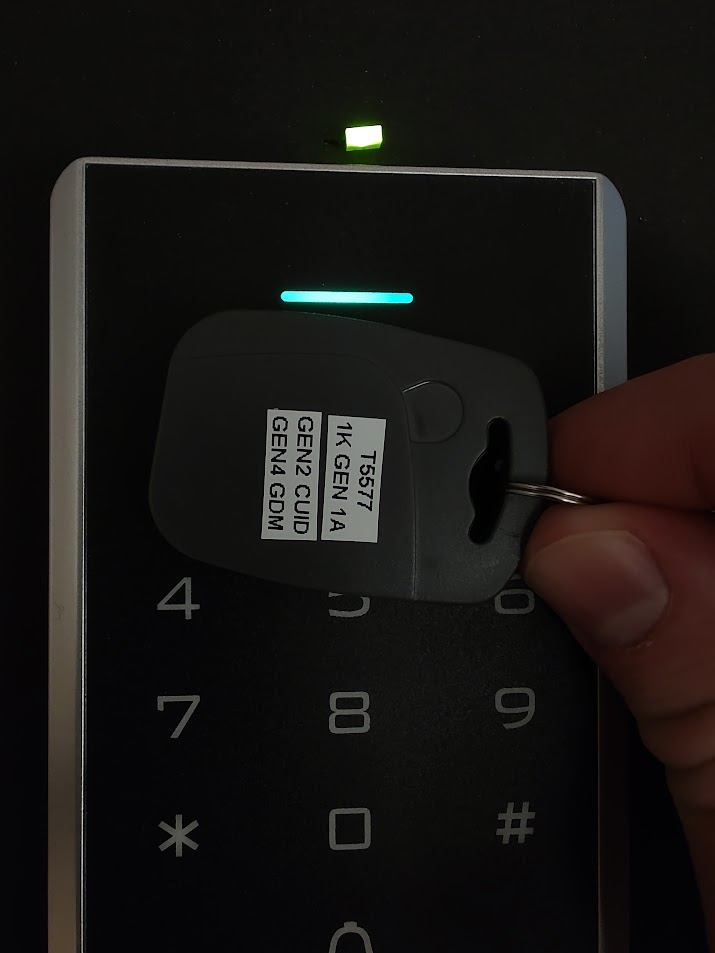

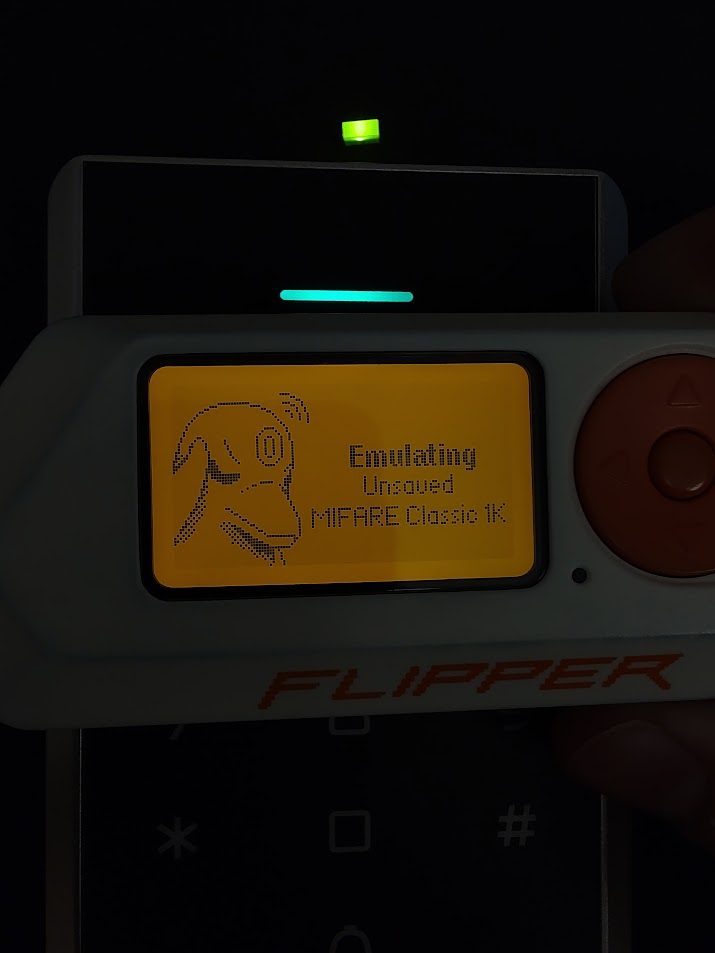

Otwieranie zamka: oryginalną kartą, kartą skopiowaną na tag typu “magic” z modyfikowalnym UID, urządzeniem Flipper Zero emulującym kartę.

Podsumowanie

Jak widać stosunkowo często systemy, które wydają się atrakcyjne cenowo, a jednocześnie spełniają napisane nieprofesjonalnie wymagania systemowe (zobaczcie na “wymagania” spisane na początku tego artykułu) w rzeczywistości nie zapewnia żadnego poziomu ochrony. Obrazuje to jak prosto osoba nie znająca tematu może ulec złudzeniu instalacji nowoczesnego i bezpiecznego rozwiązania, podczas gdy rzeczywistość jest zupełnie inna. Dlatego dociekliwość jest obowiązkowa, a szanujący się producent, sprzedawca i instalator/integrator powinien umieć odpowiedzieć na nasze pytania, a nawet je wyprzedzić. Oczywiście nie sposób jednak być ekspertem w każdej dziedzinie – w takich sytuacjach warto powierzyć kwestie bezpieczeństwa profesjonalistom i skorzystać z fachowej porady w myśl zasady – lepiej zapobiegać niż leczyć.

Koniecznie, a może i przede wszystkim należy dbać też o regularny “przegląd” posiadanych systemów pod kątem nowych odkryć badaczy (cyber)bezpieczeństwa, hakerów – to że np. na dzień dzisiejszy rekomendowałbym zastosowanie (oczywiście w odpowiedni sposób) systemu opartego na standardzie DESFire, nie oznacza, że choćby jutro nie nastąpi jakiś przełom i nie okaże się, że znaleziono kolejną lukę na miarę wszystkich podatności systemu MIFARE Classic.

Pamiętajmy też, że system jest tak silny jak jego najsłabsze ogniwo – co z tego, że będziemy mieć zainstalowany adekwatny i zaawansowany system kontroli dostępu, gdy:

- Użytkownik będzie podatny na manipulacje i może świadomie lub nie pomóc komuś z zewnątrz udostępniając mu swoją kartę?

- Ktoś w celu ułatwienia sobie poruszania się po budynku zainstaluje w nieautoryzowany sposób niezabezpieczony system otwierania drzwi pilotem?

- Drzwi główne do siedziby budynku będą od wewnątrz otwierane zawsze przez czujkę wykrywającą ruch i wystarczy odpowiednie użycie sprężonego powietrza?

- Rygiel w drzwiach będzie zamontowany w sposób umożliwiający jego podważenie z powodu złego spasowania futryny?

- Tradycyjny zamek w drzwiach bocznych będzie najniższej jakości i wystarczy parę sekund na jego otwarcie za pomocą tradycyjnych wytrychów?

- Będzie można łatwo sforsować okno z powodu słabego systemu zamykania i braku czujników włamaniowych?

- …

…i można by wymieniać tak dosyć długo, a ten ostatni akapit ma za zadanie pokazać jedynie, że nadmierne skupienie się tylko nad jednym elementem systemu (tak jak opisywane w tym artykule urządzenia korzystające z technologii RFID) i doprowadzenie go do perfekcji niekoniecznie zwiększy bezpieczeństwo obiektu jako całości. Na taki aspekt należy spoglądać szeroko i kompleksowo.

Autor: Piotr Rzeszut, https://net21.pl

Artykuł powstał przy współpracy:

Przede wszystkim znać się powinien projektant urządzenia i jego producent. Jak produkuję młotek to powinno się nim dać wbijać gwoździe.

Za wprowadzanie na rynek takich elektrosmieci powinny być srogie kary..

@radzesh

Twoim tokiem myślenia zwykłe zamki do drzwi powinny być zdegalizowane ponieważ dużo łatwiej się do nich włamać niż do elektrycznych. I jest to dużo tańsze bo wystarczą do tego tanie narzędzia z Aliexpress. A jakoś nie widzę aby nagle masowo sklepy i klienci przestawali kupować te zamki.

Od kilku dobrych lat śledzę sekuraka i inne źródła i nam wrażenie że ten artykuł jest sponsorowany lub ludzie z tej redakcji się coraz bardziej odrywają od rzeczywistości

Ojej, czemu nagle teraz taki artykuł?

Albo może dlaczego dopiero teraz?

I może po co komplikować aż tak bardzo problem skoro wystarczy powiedzieć że 95% breloków i kart na rynku to UNIQUE przedstawiające się samym ID, które można skopiować urządzeniem za parę zł w sekundę, które można kupić w sklepach instalacyjnych a u chińczyka są nawet takie z ładnymi wyświetlaczami co ID sami sobie możemy wklepać, wystarczy nam zdjęcie karty z nadrukowanym ID…

Po co aż Proxmarka4 używać, nawet 3(512) zrzuci nam Miafare w 10sekund nawet z niefabrycznymi kluczami korzystając z wad algorytmu.

Ale po co się męczyć, większość kart które miałem w ręce, szkolne przedszkolne wszystkie mają domyślne klucze fabryczne i do zrzutu wystarczy telefon.

Po co nam Flipper, wystarczy Chameleon za 80zł i mamy mnóstwo zabawy.

Powiedzmy sobie szczerze, w większości przypadków ta kontrola dostępu to zabawa w chowanego.

A wiegand to relikt przeszłości który nadal działa w większości miejsc. Ktoś chce zrobić atak na inteligentny budynek w stylu Mission Impossible? Proszę bardzo wiele lat po tym filmie nadal to możliwe. Proponuje poszukać ESPKey Wiegand Interception Tool a potem na YT jak się tego używa: [1052] Bugging an RFID Card Reader – można wpiąć wszędzie, kolory kabli naszym przewodnikiem…. Zresztą polecam tego pana, warto zobaczyć że kontrola dostępu do zbędny gadżet chyba że używamy jej jak rejestracji czasu pracy bo jeśli mamy zamki takie jak w jego filmach… W 95% domów mamy takie zamki które chronią przed tym żeby wścibskie dzieciaki z sąsiedztwa nie zaglądały…

Nie oszukujmy się, z RFID jest jak z eurowkładkami – generują złudne bezpieczeństwo u właściciela często nabijając kabzę instalatorowi który naopowiadał bajek na temat nowoczesności systemu.

Nie oszukujmy się DesFire EV3 nie są chyba nigdzie używane. No może satel gdzieś tam używa do programowania zamków, musze się zapoznać z tym tematem. Ale nawet zakup EV3 to dziś nie jest prosty temat.

Z tego co na szybko udało mi się zaobserwować to chyba EV1 gdzieś tam są używane a to już też stara technologia.

To samo dotyczy pilotów bram garażowych… dobra bo już za dużo tej wiedzy

Jedno jest smutne. Przeciętny człowiek musi się doktoryzować w każdej branży. W budowie domu, w montażu i wyboru systemu CCTV, w wyborze zamków do drzwi, systemów bram… W zasadzie we wszystkim. Jeśli tego nie zrobi zostanie wydymany przez instalatorów a jak przyjdzie co do czego to złodziej wyjedzie jego samochodem z posesji w 30sek jeszcze sobie otwierając bramę.

I to w całości potwierdzam, jako osoba będąca po budowie domu.

Bez siedzenia na necie, samodzielnego dłubania etc nie wiedzieli byśmy NIC. Instalatorzy albo sami gó*no wiedzą, ale mają to w du*ie, ale po prostu sprzedają co mają.

W 1 zdaniu – wykonawcom* (liczba mnoga)

Znacznym progresem w branży byłoby użycie mifare classic/classic plus. Obecnie iść do klienta to dowiadujemy się że “stare karty mają działać” a to unique. Liczy się cena. Na szkoleniach Roger nie było ani słowa o szyfrowaniu rs486, pin w kontrolerze w 90% jest zostawiony 123 bo producent tak ustawił na karcie sd i po co zmieniać.

Mam jednego klienta którego wielokrotnie namawiałem na wymianę unique, ale ważniejsze jest “zabezpieczenie firmy przed włamaniami” niż “drogie fanaberie”

Koniec końców jako instalator stwierdzam- po co się kopać z koniem… Robimy unique, zostawiamy pin jak bym w całym systemie, niech sobie robią

A co sądzicie o zamkach Tedee Gerdy z m.in. czytnikiem linii papilarnych i klawiaturą.

Literówka do poprawy.

“lub nawet będą do kolejne numery!”

“lub nawet będą TO kolejne numery!”

Pozdrawiam.

Najlepszy system to taki, który sami zbudujecie bo jest nieznany ani amatorowi ani profesjonaliście.

Profesjonalista pewnie sobie i z tym poradzi bo jakiś błąd popełnicie przy jego projektowaniu ale wydłużycie mu znacznie czas potrzebny na przełamanie zabezpieczeń.

Ale tak sobie myślę kontrola dostępu elektroniczna + kamera z AI softem, który przy grzebaniu dłużej niż 60sek w kadrze włącza alarm rozwiązuje ten problem chyba w 100%.

Tak bym pewnie zrobił u siebie gdyby naprawdę się bał.

No i oczywiście ukryte bariery, czujniki ruchu aktywujące się jeśli przełamano zabezpieczenia bez prawidłowej autoryzacji, tanie i pewnie 100% bezpieczne o ile ktoś nie zna co jest dalej w systemie.

Tylko kto coś takiego buduje?

Wszelkie masowe rozwiązania odradzam bo każdy instalator wie jak to obejść.

Najlepszy system to skrojony na miarę.

Szyfrowana transmisja + tak jak wyżej wymieniłem 2-3 poziomy zabezpieczeń jeśli pominie choć jeden kolejny wszczyna alarm.

Tu nie chodzi o kombinowanie i tworzenie własnych systemów a o to co napisał Praktyk. Ma być brelok a jaki nikogo nie obchodzi. Grunt że zabezpiecza. To tak jak ubezpieczalnia wymaga dwóch zamków. Ale po co? Żeby wydłużyć czas włamania o 30sek?dlaczego nie wymagają dobrych wkładek?

To to samo. Jest jest. Sprzątaczka wszędzie nie wejdzie. I gra. Najśmieszniejsze są te karty w szkołach które w pewnym momencie pozakładali wszędzie. Przecież mają domyślne klucze nawet nie trzeba ich łamać. I kogo mają zatrzymać?