Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak z Internetu otworzyć dostęp do dziesiątek tysięcy sieci lokalnych…?

Krótka odpowiedź: UPnP. Ale zaraz, zaraz – odpowie ktoś kto mniej więcej kojarzy ten protokół – przecież komunikację UPnP można wykonać tylko z LAN-u (jeśli dane urządzenie obsługuje ten protokół).

No więc jak się okazało już jakiś czas temu – nie zawsze. Niektóre urządzenia pozwalają na inicjację komunikacji UPnP z poziomu WANu (podatne modele urządzeń – w większości klasy domowej – na końcu tego opracowania)

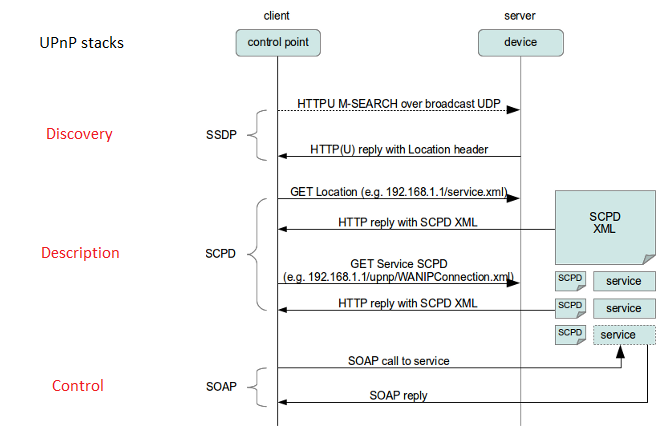

Dla przypomnienia – niewymagająca uwierzytelnienia komunikacja UPnP wygląda w ten sposób:

- Rekonesans dość nietypowym requestem HTTP over UDP (tzw. SSDP)

- Pobranie pliku XML z routera z informacjami o możliwości konfiguracji UPnP na danym urządzeniu.

- Wysłanie pliku XML rekonfigurującego urządzenie (tak, nie potrzeba tutaj żadnego hasła w końcu Plug and Play!)

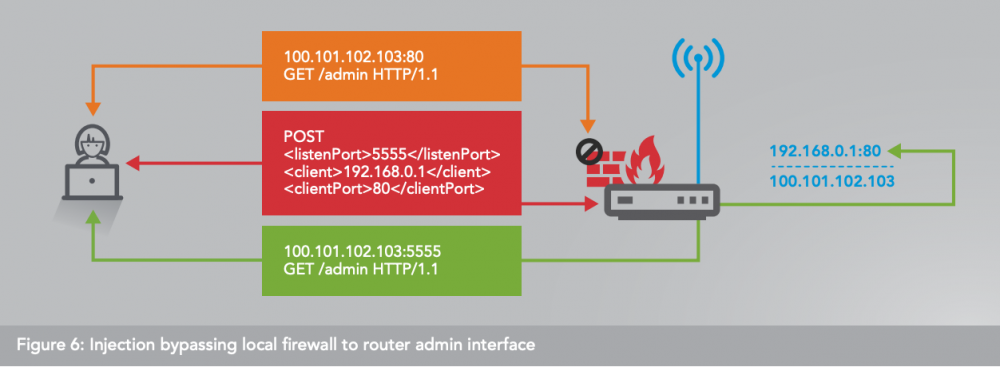

Chyba zaczynacie powoli czuć, o co tutaj może chodzić. Atakujący rekonfigurują router w ten sposób żeby udostępnić na zewnątrz port, który prowadzi do LANu (na określony adres IP, na określony port). W ten sposób mogą się dobić do usług w LAN. Jeśli usługa jest podatna – odpalają exploita i podatny host jest jest przejęty.

Prostą demonstracją problemu może być dobicie się do panelu administracyjnego urządzenia (który to panel początkowo jest w ogóle nieosiągalny z Internetu):

Akamai informuje, że kampania EternalSilence, która wykorzystuje ww. problem ma się dobrze i w 2022 roku:

Currently, the 45,113 routers with confirmed injections expose a total of 1.7 million unique machines to the attackers (…) For home users, these attacks can lead to a number of complications, such as degraded service, malware infections, ransomware, and fraud. But for business users, these recent developments could mean systems that were never supposed to exist on the internet in the first place, could now be living there unknowingly, greatly increasing their chances of being compromised.

Co robić? Wyłączyć UPnP.

Więcej prostych rad jak zwiększyć bezpieczeństwo swojego (głównie domowego) routera – tutaj oraz tutaj.

~Michał Sajdak

Wsrod podatnych nawet “FreeBSD router” :-(.

A jak mogę sprawdzić, czy mój ruter puszcza do środka? Czy atakujący musi zgadnąć adresację LAN?

Nie pisałem “ruter” tylko “druter”. Co to za korekta? Literując: D R U T E R.

DD-WRT odporny.

Jak to wygląda w sytuacji kiedy jesteśmy za CG-NAT to znaczy mamy VLAN QinQ a adres IP przydzielany przez BRAS?