Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Jak wykorzystać OSINT do ochrony biznesu? [czwartki z OSINTem]

Duże firmy i organizacje najczęściej posiadają własne zespoły bezpieczeństwa dbające o to, aby nieproszeni goście nie dostali się do wewnętrznej sieci i budynków, a przede wszystkim do danych. W mniejszych firmach jest to temat trudniejszy, gdyż niejednokrotnie nie mają one wystarczających kadr, aby wyznaczyć chociażby jedną osobę, która będzie sprawować tego typu funkcję. Niezależnie od wielkości i zaawansowania ochrony cyberbezpieczeństwa w danym podmiocie możliwe jest wykorzystanie technik OSINT-owych, które wskażą, jakie dane firmowe udostępniane są w Internecie, w jaki sposób i którędy może dojść do próby ataku oraz uzmysłowią, co należy poprawić, aby do takiego ataku nie doszło.

Pierwszym krokiem do zapewnienia bezpieczeństwa jest sama świadomość możliwości ataku. Jeżeli pracownicy firmy, a w szczególności kierownictwo, będzie świadome zagrożeń, będzie też w stanie skuteczniej się bronić przed ewentualnymi próbami wykorzystania niedoskonałości zabezpieczeń. OSINT jest też jednym z pierwszych etapów ataków, zarówno w dziedzinie informatycznej, jak i socjotechnicznej. Atakującym nie opłaca się atakować, jeśli nie wiedzą, jakie systemy spotkają po drugiej stronie. Zdarzają się oczywiście ataki „na ślepo”, jednak jeśli dana grupa lub osoba podchodzi do tematu ataków na poważnie, najpierw przeprowadzi rekonesans, aby określić możliwości powodzenia ataku oraz technik i narzędzi, jakich musi użyć. Z tego powodu, aby skutecznie się obronić, takiego samego rekonesansu powinny dokonywać same firmy. W tym artykule chciałbym zwrócić uwagę na kilka aspektów, które warto wziąć pod uwagę, wykonując OSINT własnej firmy.

Dokumenty

W mojej pracy bardzo często poszukuję przeróżnych dokumentów w Internecie. Przez lata nauczyłem się kilku zasad.

Po pierwsze: nawet jeśli danego dokumentu nie ma prawa być w sieci, warto go jednak poszukać. Niestety wiele organizacji udostępnia dokumenty w formie zarówno skanów, jak i plików edytowalnych, chociaż nie wolno im tego robić. Pliki te najczęściej mają dopiski „do użytku wewnętrznego” lub „zakaz kopiowania i rozpowszechniania”, a mimo to znajdzie się ktoś, kto takie dokumenty udostępni. Tak było m.in. w przypadku umieszczenia w jednym z narzędzi ArcGIS danych 20 tysięcy policjantów czy bazy prawie wszystkich obywateli Austrii.

Po drugie: brak bezpośredniego linkowania do plików nie zabezpiecza przed dostępem do nich. Zdarzało mi się uzyskiwać dostęp do dokumentów, do których linki łatwo było odgadnąć, ponieważ zawierały np. kolejne numery lub były tworzone w przewidywalny sposób na podstawie informacji, które nietrudno było pozyskać.

Po trzecie: zabezpieczenia plików, a w szczególności PDF-ów, w postaci zaciemnienia niektórych elementów, są czasami wykonane w mało efektywny sposób i umożliwiają dostęp do „zamazanych” danych.

Weryfikację obecności plików firmowych można sprawdzić przez wyszukiwanie fraz, które się w nich znajdują, a są unikalne dla danej firmy. Może to być jej nazwa, adres, numer telefonu, adresy e-mail lub indywidualne hasła reklamowe.

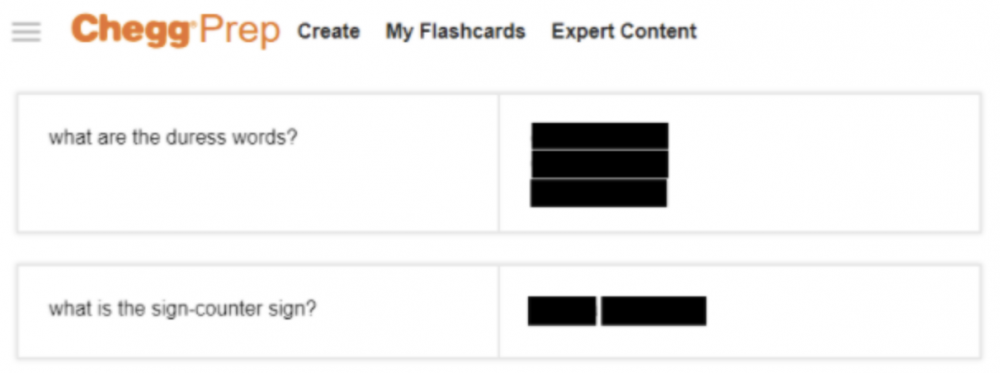

Przykład fiszki, zawierającej informacje o bazach wojskowych NATO w Europie. Źródło: Bellingcat

Jednym z przykładów mało odpowiedzialnego publikowania danych wewnętrznych w Internecie jest przypadek wykorzystywania serwisu do nauki za pomocą fiszek do niezamierzonego upublicznienia przez żołnierzy m.in. rozmieszczenia broni nuklearnej NATO w Europie.

Adresy e-mail

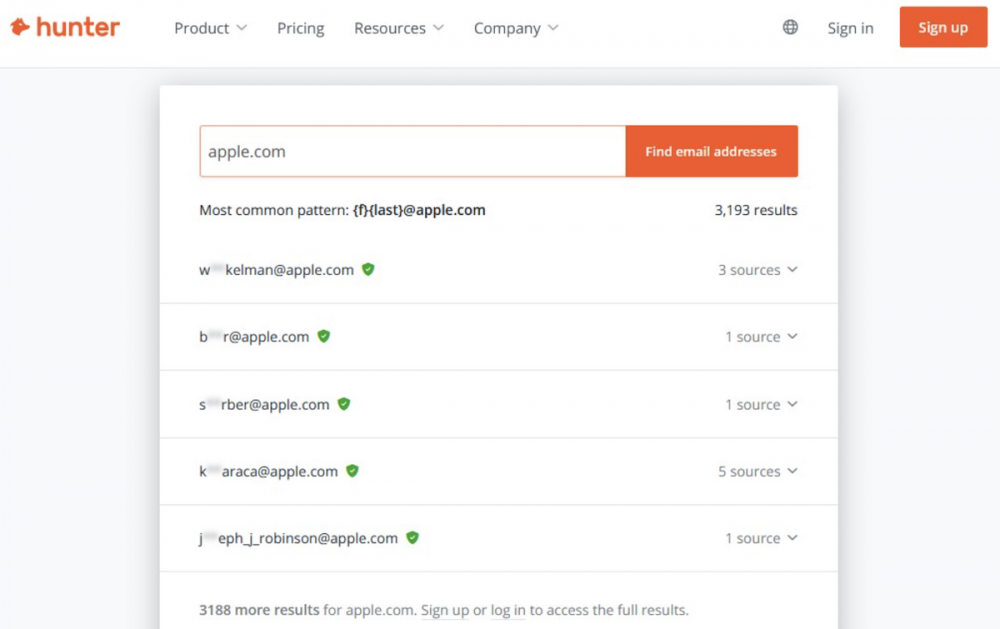

Skoro wspomniane zostało wyszukiwanie za pomocą adresów e-mail, warto także powiedzieć parę słów o wyszukiwaniu ich samych. Identyfikacja adresów, które są dostępne w sieci, może pomóc wskazać te konta, które mogą być bardziej narażone na atak, np. phishingowy. Adresy e-mail można wyszukać nie tylko na stronie firmowej, ale także m.in. w dokumentach dostępnych w Internecie, agregatorach danych (jak np. Hunter.io) oraz w wyciekach danych, przy czym jeśli chodzi o te ostatnie, to w najprostszym scenariuszu nie jest konieczne poszukiwanie w bazach ściąganych z forów w darknecie, a wystarczy jedynie np. sprawdzenie na portalu haveibeenpwned.com, czy dany adres e-mail nie znajduje się na jej liście.

Przykład wyszukania informacji o znalezionych adresach e-mail z domeny apple.com wraz z ich wzorcem

Portal Hunter.io udostępnia jeszcze jeden zestaw interesujących informacji, a mianowicie wzorce tworzenia adresów e-mail w danej domenie. Przykładowo, jeśli obecne w Internecie adresy będą wskazywały, że tworzone są według wzorca: imię.nazwisko, to zostanie to przedstawione w formie wzorca {first}.{last}. Jeśli wzorzec będzie wskazywał na obecność jedynie pierwszej litery imienia przed nazwiskiem, będzie to: {f}{last} itd.

Media społecznościowe – firmowe i prywatne

Firmy lubią chwalić się swoimi osiągnięciami w mediach społecznościowych i nie ma w tym nic złego – w końcu do tego one służą. Warto jednak zwrócić uwagę, jakie informacje są udostępniane. Czy przed publikacją nowego wpisu ktoś weryfikuje, czy na pewno wszystkie dane powinny się w nim znaleźć? Czy nie są podawane nadmiarowe informacje, być może nie wprost, lecz w sposób ułatwiający znacznie zdobycie wiedzy o zabezpieczeniach? Jeśli na przykład firma publikuje informację o swoim nowym, tajnym projekcie, ale podaje tak dużo informacji, że wywnioskowanie pozostałych jest jedynie kwestią połączenia faktów, to ten temat nie jest już tajny. To nabiera szczególnego znaczenia, jeśli dotyczy informacji policji, wojska lub służb.

Warto także zwracać uwagę pracownikom na to, by nie publikowali na swoich prywatnych mediach społecznościowych informacji służbowych, które mogą mieć wpływ na obniżenie poziomu bezpieczeństwa firmy. Osobiście wychodzę z założenia, że wszystkie informacje, które są oficjalnie dostępne na stronie firmowej, mogą być dalej upublicznianie, a jeśli czegoś nie widać na stronie lub mediach firmowych – lepiej tego nie udostępniać.

W przypadku konieczności zachowania w poufności konkretnych informacji warto także uczulić pracowników, aby porozmawiali ze swoimi rodzinami o niepublikowaniu informacji, które mogą mieć wpływ na przypadkowe upublicznienie poufnych danych. Mam tu w szczególności na myśli tematy ruchów wojsk. Zdarzało się bowiem, że rodziny żołnierzy dzieliły się informacjami, gdzie udają się ich bliscy. Ich teoretycznie nie obowiązuje tajemnica, ale dobrze jest zabezpieczyć także ten obszar.

Zdjęcia

Jeśli jesteśmy pewni, że na zdjęciach wykonanych w środku firmy nie widać niczego niepokojącego, tzn. nie zostały upublicznione szczegóły zabezpieczeń fizycznych oraz elektronicznych, jak np. hasła do WiFi napisane na tablicy, warto sprawdzić też zdjęcia w serwisie Google StreetView. Może się okazać bowiem, że przejeżdżający samochód Google uchwycił moment, w którym można zobaczyć elementy wewnątrz terenu lub pomieszczeń firmy, których nie powinno być widać.

Słynne zdjęcie księcia Williama, na którym uchwycono także login i hasło do jednego z wojskowych systemów, widoczne na kartce przyklejonej do ściany.

Kluczowe osoby

Jednym z niedocenianych elementów OSINT-u firmy jest skupienie się na kluczowych osobach i wykonanie rozpoznania tego, jaki ślad w Internecie zostawiają. Pod pojęciem kluczowych osób nie mam jedynie na myśli ścisłego kierownictwa, ale także np. administratorów i wszelkie osoby posiadające dostęp do wartościowych informacji. To oni będą obiektem ataku, jeśli okaże się, że zdobycie cennych danych okaże się niemożliwe w bezpośredni sposób. OSINT tego typu osób może znacznie pomóc w uprzedzeniu ich, że mogą stać się obiektem konkretnego typu ataku oraz że powinni np. ograniczyć ekspozycję w zakresie publikowanych danych o swoich podróżach służbowych lub planowanych wyjazdach.

Podsumowanie i rady

Powyższe zagadnienia zostały opisane z perspektywy zabezpieczenia interesów firmowych. Nic nie stoi jednak na przeszkodzie, aby użyć ich przy zapewnieniu bezpieczeństwa swojej rodziny i bliskich. Wdrożenie zabezpieczeń przed atakami będzie niekiedy trudniejsze niż w firmie, w której można przeforsować politykę zakazującą umieszczania w Internecie dokumentów służbowych, ze względu na brak wpływu na opinie wszystkich członków rodziny, mających własne poglądy na to, czy naprawdę trzeba wstawiać dziesiątki zdjęć z każdych wakacji na bieżąco oraz czy trzymanie skanu swojego dowodu na ogólnodostępnym serwisie do udostępniania dokumentów jest bezpieczne. Uprzedzając pytania: moim zdaniem „nie trzeba, a nawet nie należy” oraz „zdecydowanie nie jest bezpieczne”. Niekiedy pomaga pokazanie, jak za pomocą jedynie prostych technik OSINT-owych możemy dowiedzieć się, co wujek jadł wczoraj na śniadanie oraz że ciocia urodziła się jednak 5 lat wcześniej niż twierdzi.

Jeśli w waszej firmie nie były prowadzone opisywane tutaj OSINT-owe sprawdzenia poziomu udostępniania danych, warto o tym pomyśleć i zainwestować w tego typu umiejętności. Lepiej jest bowiem odnaleźć i spróbować usunąć nadmiarowo upublicznione informacje zanim staną się one obiektem wpadki wizerunkowej lub, co gorsza, ataku.

Krzysztof Wosiński@SEINT_pl / @SEINT@infosec.exchange

Co tydzień, w czwartki publikujemy nowy tekst autorstwa Krzyśka Wosińskiego. Jeśli nie chcesz przegapić żadnego odcinka, zapisz się poniżej (okazyjnie możemy Ci też podsyłać inne informacje od ekipy sekuraka):

Jako dodatkowy bonus, po zapisaniu się na naszą listę poniżej (oraz potwierdzeniu zapisu – zerknijcie ew. też w spam i w razie potrzeby kliknijcie: to nie jest spam ;-) – otrzymacie też od razu (w kolejnym e-mailu) dobry bonus linków do prezentacji OSINT’owych z Mega Sekurak Hacking Party:

- OSINT – historia prawdziwa #1 autorstwa Tomka Turby. Czyli szukanie uprowadzonej nastolatki.

- OOPSEC – wpadki i wypadki przy zabezpieczaniu danych. Czyli jak (nie) cenzurować zdjęć i dokumentów autorstwa Krzyśka Wosińskiego.

- OSINT – historia prawdziwa #2 autorstwa Tomka Turby. Czyli szukanie uprowadzonego dziecka.

A z jakiej paki GoogleStreetView może ot tak jeździć sobie po Polsce i kamerować i umieszczać w necie?