Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak uniknąć infekcji CryptoLockerem?

Niedawno ostrzegaliśmy przed szczególnie niebezpiecznym oprogramowaniem typu ransomware, znanym powszechnie jako CryptoLocker. Dziś podpowiadamy, w jaki sposób możemy się dodatkowo zabezpieczyć przed tego typu infekcją oraz ostrzegamy przed rosnącą chciwością twórców tego elektronicznego szantażysty.

Obecnie CryptoLocker jest już wykrywany przez większość rozwiązań antywirusowych, podstawową ochronę zapewni nam więc antywirus wyposażony w najnowsze reguły detekcyjne.

Warto wiedzieć, że powstały już również darmowe narzędzia pozwalające na dodatkową ochronę zarówno w środowisku domenowym (Cryptolocker Prevention Kit), jak i przeznaczone dla indywidualnych użytkowników systemów Windows (CryptoPrevent).

Tymczasem twórcy CryptoLockera stali się jeszcze bardziej zachłanni. Pierwotnie ten złośliwy program żądał za udostępnienie prywatnego klucza pozwalającego na odzyskanie naszych zaszyfrowanych plików „jedynie” około 440 USD (2 BTC).

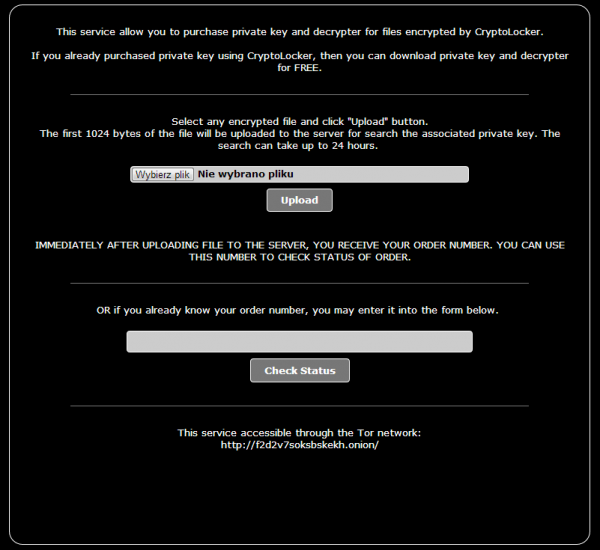

Niedawno powstał jednak serwis (yocmvpiarwmfgyg.net lub f2d2v7soksbskekh.onion), który za takową usługę wymaga już opłaty w wysokości 10 BTC, czyli około 2200 USD.

Oczywiście ponownie odradzamy płacenia okupów za własne dane. Jak zwykle, lepiej zapobiegać, niż leczyć. Dlatego zachęcamy do regularnego tworzenia kopii zapasowych najważniejszych danych.

Warto również rozważyć wykorzystanie wspomnianych dodatkowych narzędzi, które mogą nas uchronić nie tylko przed CryptoLockerem, ale również przed innymi złośliwymi programami tej klasy.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

warto wspomnieć, by kopie zapasowe były offline, gdyż wirus szyfruje również wszystkie podmapowane zasoby sieciowe.

Marcin,

Zgadza się, wspominałem o tym już tutaj: http://sekurak.pl/aby-odzyskac-swoje-dane-zaplac-300-usd-w-bitcoinach/

Jeśli antywirusy zapewniają ochronę to nie powinno być wirusów na tak chronionych komputerach.

Tak się składa, że wirusy znajdują się na komputerach chronionych przez antywirusy.

Niestety ta ochrona jest pozorna.

Lepsze jest blokowanie uruchamiania niechcianej aplikacji.

Kumatym ludziom polecam Sunbelt Personal Firewall.

Niestety program nie jest już rozwijany.

Co polecilibyście do blokowania uruchamiania aplikacji?

@up Linuxa

Podobno są programy, które blokują próby połączenia się zainstalowanych już aplikacji z internetem. Wyświetlane jest okienko jaka aplikacja w tej chwili chce się połączyć z siecią oraz ogólna informacja. Ktoś znam tego typu programy?

ZoneAlarm

@Jan

Większość firewalli ma opcję pokazywania ładnych okienek z pytaniami. O ile pamiętam, to np. Comodo Firewall.

@józek

A propos nagminnego polecania Linuksa (w zasadzie GNU z dodatkiem Linuksa >:) ) jako bezpiecznego… Dla przeciętnego użytkownika nie jest bezpieczny, bo jego wysokie bezpieczeństwo opiera się na założeniu, że użytkownik nie jest naiwny. Ale często jest i uruchamia podejrzane programy, dodaje pełno nowych źródeł oprogramowania i bez zrozumienia wkleja do terminala komendy znalezione w necie. Wtedy jedyne zabezpieczenie to mała popularność Linuksa na desktopach.

(Tak, sam używam Linuksa.)

@Jaromir, nie zgodzę się w zupełności. Rozwaga i “kumatość” usera to jeden z czynników podwyższających bezpieczeństwo ale nie jedyny.

Od ponad 10 lat używam Linuksa jako podstawowego systemu do codziennej pracy i nie raz dostawałem plik PE z wirusem, którego sobie dla ciekawości oglądałem itp. podczas gdy znajomi na Windowsie się zarażali.

Przeciętny użytkownik nie wpisuje komend z d… (czy palca) bo nie ma takiej potrzeby. Z resztą nie ma poleceń, które mogą komuś przypadkowo zaszkodzić udając coś niegroźnego a osławiony rm -rf / to bujda na resorach (polecam sprawdzić, że się nie uda).

Wątpię również aby prosty użytkownik potrafił się zarazić ściągając nieznany kod, kompilując go a następnie uruchamiając. To raczej działanie zdeterminowanych adminów a nie nowicjuszy, którzy często nie potrafią znaleźć softu w repozytoriach dystrybucyjnych.

Linux ma trochę inną architekturę i model bezpieczeństwa przez co wiele technik wykorzystywanych przez wirusy nie ma w nim zastosowania.

Zatem @józek dobrze godo a do tego nikt nie zmusza nikogo do używania Linuksa a jedynie przedstawia alternatywę.

@Jan

Dokładnietak jak pisze Jaromir, dodatkowo dodam jeszcze że o ile zdobycie roota na linuskie jest stosunkowo trudne to na desktopach jest to zupełnie zbędne ponieważ wszelkie interesujące dane i tak znajdują się na koncie usera a takie konto można przejąć w dużo prostszy sposób (np aplet java itp) i ma się dostęp do wszelkich danych użytkownika.

Hmmm… wypowiem się tak:

1. Linux to zaledwie ok. 5% rynku systemów operacyjnych, oczywiście można wziąć pod uwagę, że Linux==Mac OS X, który ma kolejne 6% rynku, but math is a bitch i to znaczy, że 89% rynku należy do Windowsa

2. Wirusy tworzy się po to, aby zarabiać, więc target dla wszystkich hackerocrackerów to właśnie Windows

3. Architektura Windowsa jest niekompatybilna z architekturą Linuxów, co sprawia, że na platformę Linux wirus musi być dedykowany (a komu się chce wysilać dla 5% fanatyków?)

4. Linux w sposobie zarządzania kontami użytkowników i ich danych, jest DUŻO bardziej restrykcyjny niż Windows. Jest zbudowany na zupełnie innych filarach i w przeciwieństwie do Windowsa nacisk na bezpieczeństwo i brak dziur, został położony już przy fazie projektowej systemu.

5. Aplikacje odpalane na Linuxie, również podlegają restrykcjom. Obecnie w Windows 8 Microsoft wprowadził piaskownicę, dla wszystkich uruchamianych aplikacji. Linux coś podobnego do piaskownicy ma już od pierwszego dnia istnienia, jednak to po prostu nałożenie tak zwanych flag, które ograniczają dostęp aplikacji do wrażliwych struktur systemu bądź bardzo sztywno ogranicza je, dla poszczególnych użytkowników.

6. Wirus w przypadku Linuxa, musi wykorzystać dziury bądź znane udogodnienia, ale oczywiście nic nie jest niewykonalne. W informatyce istnieje taka niepisana zasada “jak ktoś bardzo chce, to zawsze znajdzie sposób”

7. Obecnie KDE jest tak proste w użyciu i rozwinięte, że użyszkodnik laik nie musi już samodzielnie kompilować programów, w ogóle nie musi używać konsoli, czy eliminuje to kilka zagrożeń? Może.

@józek, Linux != Mac OS X! Proszę! Darwin (Mach i FreeBSD) to nie Linux. Samo jądro ma zupełnie inną architekturę nie wspomnę już o podstawowych narzędziach systemowych zaczerpniętych z FreeBSD, które w Linuksowych dystrybucjach pochodzą z projektu GNU. To, że oba systemy chcą być UNIX-like i częściowo realizują te same standardy nie znaczy, że to to samo.

@józek

Odnośnie pkt. 6 chciałbym dodać od siebie, że większość szkodników korzysta z dziur w aplikacjach dla danej platformy (prym wiodą tu oczywiście Oracle ze swoją Javą oraz Adobe z Acrobat Readerem), niż z dziur w samym kernelu OS-a.

W przypadku kernela Linuksa (i pośrednio OSX-a, jako że oparty jest na FreeBSD) jakiekolwiek słabości są ciężkie do znalezienia, bo ich kod źródłowy (lub jego bazy w przypadku OSX) jest opensource i w zasadzie każdy zainteresowany może przeprowadzić audyt takiego kodu i zgłosić odpowiednie poprawki (taki jest w sumie workflow).

W przypadku kernela systemów Windows jest to “awykonalne” na etapie analizy kodu źródłowego. Stąd podatności wychodzą dopiero w praniu, a jak już wyjdą -no to jest kłopotek (0-day i tym podbne atrakcje dla tych 89%, o których wspomniałeś :) )

@MateuszM

Z Linuxem i z OS X (a również FreeBSD, OpenBSD) jest jak z ludźmi, mamy rasę czarną, mamy rasę białą, mamy rasę żółtą, a nawet czerwoną, lecz i tak wszyscy pochodzimy z Afryki ;)

Nie sztuką jest napisać Linuxa inaczej, kiedy zachowujesz tę samą mechanikę i te same schematy. Stawiając obok siebie te dwa systemy i użytkując je, dochodzisz do wniosku, że jedyną faktyczną różnicą jest środowisko graficzne.

Zdecydowana większość aplikacji pisanych pod Linuxa jest kompatybilna z OS X i na odwrót, tak więc mówienie o tych dwóch systemach jako o skrajnie różnych jest ogromnym niedomówieniem, patrząc na różnice i brak kompatybilności z Windowsem czy z Solarisem (który de fakto też jest Linuxem (Unixem), ale tutaj sama mechanika funkcjonowania już jest różna i niekompatybilna).

@józek, jak już napisałem – jądro Linuksa i Darwina są zupełnie inne. Nie dzielą między sobą kodu źródłowego itp. Przykładowo jedno jądro jest monolityczne, drugie to mikro-jądro. Proponuję zasięgnąć języka [1] (są też obrazki [2]) i doczytać, który system był wcześniej, który na nim bazuje, a który tylko go naśladuje. Mac OS X zaczerpnął z FreeBSD podstawowe narzędzia typu: cat, dd, ps czy powłokę. W Linuksie te same narzędzia pochodzą z projektu GNU. Zatem są to dwa odmienne systemy.

Ponieważ trochę odbiegamy od głównego tematu, nie chcę ciągnąć dalej tego wątku. Dość powiedzieć, żeby nie mylić Linuksa z UNIX-em i poprawnie identyfikować zależności historyczne oraz różnice i podobieństwa.

Jeżeli naszym rozróżnikiem ma być GUI – to zaprawdę powiadam wam – jest to bardzo powierzchowne różnicowanie systemów operacyjnych.

[1] http://en.wikipedia.org/wiki/Unix

[2] http://en.wikipedia.org/wiki/File:Unix_history-simple.svg

Wiesz, że ty mi próbujesz na siłę wytłumaczyć, że:

cout<<a+b<<endl;

jest zasadniczo, wręcz radykalnie różne od:

cout<<b+a<<endl;

?

Żebyś się więcej nie wysilał – tak, te dwa systemy są różne. Mają różne jądra, różne funkcje, różną konstrukcję, ALE, dążą do tego samego – bardzo podobna mechanika, bardzo podobne rozwiązania, bardzo podobne środowiska. To jest jak rozróżnianie smartfonów od Samsunga i Sony, i to i to wygląda tak samo, ma takie same funkcje, takiego samego Androida, ale wszystkie części są inne.

Chcesz się wykłócać o samo nazewnictwo? Dobra, samo nazewnictwo OS X != Linux. Ale z programistycznego punktu widzenia, == jest tu mile widzianym znakiem. Zgodzę się, że używany system plików jest zupełnie czymś innym, HFS to zupełnie inna bajka, ale większych różnic, ani użytkowych, ani programowych NIE MA. I nic tego nie zmieni :)

Aha i daruj sobie linki do Wikipedii, trochę szacunku.

Nie pierdzielcie o wyższości linuksa czy windowsa bo to już jest nudne dodatkowo ani jeden ani drugi nie ma racji, tylko skupcie się nad tematem artykułu, czy ktoś testował narzędzie ESET`a ponoć potrafi rozszyfrowywać zablokowane pliki:

http://pliki.onet.pl/ESET.Filecoder.Q.Cleaner,Szczepionki,Windows,112964.html

Druga sprawa czytałem że większość antywirusów z zahasłowanym GUI rozwiązuje sprawę i powyższe programy są zbędne.

Trzy, te przedstawione rozwiązania są dla stacji roboczych a co z serwerami ?

@KoniecPierdzielenia, a można prosić konkretniej w czym “ani jeden ani drugi nie ma racji”? Warto przytoczyć jakieś przykłady i kontrargumenty w dyskusji bo inaczej nie mamy o czym rozmawiać.

@MateuszM

W linuksie jak uruchomisz złośliwą aplikację to możesz dostać keyloggera w gratisie. Później operator tego wirusa może sobie podpatrzeć hasło do roota.

Podobnie masz w Windowsie.

Temat jest “Jak uniknąć infekcji?”

Najprościej świadomie nie uruchamiać byle gówna.

Każdy ma mózg i nie musi świadomie uruchamiać programów z niewiadomego pochodzenia.

Trudniej jest zabezpieczyć się przed drive-by download.

To powinno być głownym tematem dyskusji:

Zabezpieczenia przed skryptami javy, flashem, pdfami, kontrola uruchamianych aplikacji, kontrola czy i z czym łączy się program, kontrola podczepionych bibliotek dll w windowsie?

Kto z Was ma takie?

Mało mnie interesuje czy ktoś ma linuksa, maca czy windowsa.

Jak podrzucisz komuś wirusa to możesz mieć kontrolę nad całym komputerem.

Wystarczy poczekać, aż zwykły użytkownik wklepie hasło administratora.

Ludzie korzystają z komputerów jak golas z koloseum z głodnymi lwami.

Skazany na pożarcie jak nie ma żadnej ochrony.

@rrrrrreeee:

1. Nie słyszałem o złośliwych aplikacjach na Linuksa. Było kilka akademickich przykładów w ostatnich 20 latach o raczej nieudanym działaniu jako wirusy ale nie ma co tego porównywać z kilkoma wirusami dziennie na Windowsa. Z resztą sam to później piszesz. Bez roota praktycznie nie masz możliwości zainstalowania keyloggera pod Linuksem – musisz znaleźć błąd w aplikacji uruchamianej jako uid==0 i dopiero możesz uzyskać dostęp do sprzętu. Jeżeli natomiast ktoś pracuje w trybie graficznym jako root to jest debilem i prosi się o kłopoty.

2. Zgadzam się w 100% co do nieuruchamiania byle gówna. Stąd propozycja używania Linuksa gdyż choćbyś chciał to i tak nie uruchomisz wirusa napisanego i skompilowanego pod Windowsa. Chyba wyraźnie o tym napisałem w jednym z pierwszych postów. Może świadomy user jest w stanie się opanować i nie odpalić wirusa z załącznika ale już taki senior czy napalony gimbus mogą się nie powstrzymać – ich strata.

3. Atak na PDF, Javę czy Flash – dotyczy w 99% Windowsa. Atakowane są słabości w poszczególnych aplikacjach jak Adobe Reader czy JRE pochodzące od Oracle-a. O ile ataki na Javę na Linuksie są i były o tyle nie słyszałem o ataki na Linuksowego Flash Playera czy Adobe Readera. Z resztą pod Linuksem używam innych aplikacji do PDF. Poza tym nawet jak już wywalisz jedną ze wspomnianych apek to złośliwy kod masz skrojony pod Windowsa i patrz punkt 1 i 2.

4. Jak podrzucę wirusa to mogę mieć kontrolę…. tego chyba nikt nie kwestionował? Problem tylko w tym, że takiego wirusa trzeba podrzucić i skutecznie zainstalować w systemie aby przejąć nad nim pełną kontrolę. Pomyśl logicznie choćby nad uruchomienie takiego wirusa podczas startu Linuksa, gdzie masz do dyspozycji systemd, upstart czy sysvinit. Samo ogarnięcie tych wszystkich init-ów przyprawia o zawrót głowy.

5. Nie twierdzę, że na Linuksa nie ma wirusów i nie będzie. Jednak w chwili obecnej Linux miażdży Windowsa pod kątem wirusów. Czy to się zmieni wraz ze zmianą udziału w rynku? Nie wiem, a jeszcze bardziej nie wiem czy zmieni się udział w rynku poszczególnych systemów. Szczerze wolę aby Linux pozostał niszowy i niedostępny dla idiotów. Ze łzą w oku wspominam czasy kiedy za Linuksa zabierali się pasjonaci i pracownicy naukowi z uczelni. Dzisiaj trzeba się rozglądać za czymś mniej pospolitym.

@MateuszM

Nareszcie się w czymś zgadzamy ;)

@ MateuszM

ad. 1.

Skoro nie słyszałeś o złosliwych aplikacjach dla linuksa to poszukaj informacji to może zmienisz swoje zdanie. Jest możliwość zczytania klawiszy w linuksie bez praw roota.

ad. 2.

Pod linuksem jest wine. Wirusa możesz uruchomić.

ad. 3.

Znów doczytaj o atakach na aplikacje dla linuksa.

ad. 4.

Podrzucenie programiku do autostaru zwykłego użytkownika nie stanowi większego wysiłku.

Później trzeba czekać aż poda hasło do roota.

ad. 5.

Wirusów na linuksa jest mniej i co z tego?

U mnie w mieście jest mało złodziei. Czy to oznacza, że jestem bezpieczny? Zmienia się tylko prawdopodobieństwo trafienia na złodzieja. Tak jakby zmienić port sshd i myśleć, że jest bezpiecznie. Stosujesz tzw. Security Through Obscurity.

@rrrrrreeee:

1a. Musisz mi pomóc z tymi wirusami pod Linuksa bo coś mi Google i DDG szwankują albo nie potrafię dobrać odpowiedniej frazy. Będę wdzięczny za jakieś nazwy i ew. namiary na wirusa czy robaka, którym można się zarazić bez świadomego odpalania go jako root i mogącego stanowić realne zagrożenie. Mogę podsunąć gotowca [1], który dowodzi jak bardzo sporadyczne są przypadki “złośliwego oprogramowania” na Linuksie (chyba, że za złośliwe programy uznamy całkiem legalne ale nieudane aplikacje, które czasem sprawiają wrażenie złośliwych). Przypomniał mi się straszny program pod Linuksa – rm, odpalony przez usera w następujący sposób: rm -rf ~/{.,}* skasuje mu wszystkie pliki – no ale szkoda, że tylko jemu i nikomu więcej.

1b. Na keylogera bez root-a też poproszę jakiś namiar. Ktoś mi kiedyś pokazywał skrypt w bashu jako rzekomy dowód na istnienie keylogera ale tego typu przykłady nie są zbyt poważne, pomijając ich bardzo lokalny charakter i słaby “zasięg”.

2. Wine… LOL. Nie wiem czy warto to komentować.

3. Doczytałem, w zasadzie śledzę temat na bieżąco ale nie wiem na co mi polecasz zwrócić szczególną uwagę?

4. No i co z tego, że jednemu userowi coś podrzucisz do autostartu? Jak to ma niby zainfekować cały system? Pomijam już fakt, że każdy DE w nieco inny sposób implementuje autostart i obsługa tego bajzlu jest nietrywialna. A co jak się dany user nie zaloguje tylko inny? Wirus się nie odpali :-( – niepowetowana strata.

5. Słyszałeś może o minimalizacji ryzyka? Jeżeli nie to się zainteresuj, może zrozumiesz co napisałem. Nie możesz w 100% wyeliminować wszystkich zagrożeń ale możesz zmniejszyć prawdopodobieństwo ich wystąpienia oraz złagodzić negatywne skutki. Czyż nie po to masz zamek w drzwiach? Może masz drzwi antywłamaniowe albo kilka zamków? Monitoring? Ochroniarza? Zmniejszasz ryzyko czy zwiększasz?

[1] https://help.ubuntu.com/community/Linuxvirus

@ MateuszM

ad. 1a.

Nie muszę pomagać.

Już dałem do zrozumienia, że są keyloggery działające bez prawa roota.

ad. 1b.

Keylogger ma charakter lokalny. Właśnie ma działać na lokalnej maszynie. Dodatkowo przez internet może przesłać zczytane znaki dalej. Wtedy ma już charakter globalny.

ad. 2.

Można uruchomić wirusa napisanego dla Windowsa w Linuksie. Co w tym dziwnego, a tym bardziej śmiesznego? Warto to jak najbardziej skomentować. Właśnie przez uruchomienie takiego wirusa możesz sobie sprawdzić co taki szkodnik zmienia w systemie. Tylko potwierdziłeś swoje ograniczenie w tym temacie.

ad. 3.

Polecam zdjąć klapki z oczu.

ad. 4.

Przeczytaj ponownie, aż zrozumiesz.

Jako zadanie domowe dodaj sobie jakiś programik do autostartu w zwykłym użytkowniku Linuksa. Daj znać czy było to aż tak trudne.

W Windowsie, gdy zaloguje się inny użytkownik to wirus też nie przejdzie. Nie ma tu nic dziwnego.

ad. 5.

Stosujesz tzw. Security Through Obscurity.

Podobnie jak zmiana portu sshd nie jest konkretnym zabezpieczeniem.

Takie złagodzenie jest tylko pozorną ochroną.

Kiepski zamek do drzwi, śpiący ochroniarz zmniejsza ryzyko, ale co to za ochrona? :)

Wystaw na świat starą i dziurawą dystrybucję Linuksa z dziurawymi usługami i wmawiaj ludziom, że system jest bezpieczny.

@MateuszM

> Szczerze wolę aby Linux pozostał niszowy i niedostępny

> dla idiotów.

Tylko że

> Dzisiaj trzeba się rozglądać za czymś mniej pospolitym.

Dlaczego?

@Radek, bo coraz częściej z prostego i przejrzystego systemu, w którym ma się nad wszystkim kontrolę, robi się wielka fontanna z tysiącem wytrysków i ułatwień mających zachęcić użytkowników przechodzących z innych systemów. O ile na desktopie mogę to zrozumieć i nie zawsze mi to przeszkadza o tyle na serwerach nawet minimalne instalacje zaczynają się składać z ponad 120-200 paczek (z czego potrzebnych jest ok 50%). Nie zawsze mam natomiast czas i ochotę budować system od zera. Niby jest Arch Linux ale to z kolei wymaga za dużo uwagi i czasu. No ale to tak odpowiadając na pytanie nie do końca w temacie dyskusji.

@MateuszM

Z tym się zgodzę, nawet CentOS minimal ma już trochę pierdół.

Ale:

> Szczerze wolę aby Linux pozostał niszowy i niedostępny

> dla idiotów.

To chyba przesada i droga do nikąd. Idioci nic do tego nie mają, niedostępność (niby jak i czemu?) w niczym nie pomoże.

Zwróć uwagę, że gdyby nie duże zainteresowanie (często dużych firm) i bardzo duża popularność na serwerach to Linux byłby na etapie Redhata 2 czy 3. I co wtedy choćby z obsługą nowego sprzętu? Kontrolery dysków, sieci, itp? Więc ma to też swoje dobre strony.

A co do desktopów to dalej jest do dupy. Zdarzają się te same problemy co lata temu. To się karta graficzna nie podoba, to dźwiękowa, to bezprzewodowa, to się coś rozwali przy aktualizacji itp.

Radek

CHOPAKI! Zacznijcie używać OS: minix/gcc/libc, wystarczające środowisko do wszelkiego rodzaju operacji, chcesz obejrzeć pdf’a? jedyne 10K kodu, chcesz obejrzeć www? parser HTML raptem 1K kodu, chcesz obejrzeć MPG może się uda w 40K kodu :) Rach ciach bach wszystkie aplikacje napiszesz w 5 minut i po problemie :P Po co komu jakieś rozbudowane systemy podatne na wirusy

@Anonymous

Dobry pomysł!

Potrzebuję tylko wygodnego środowiska graficznego, sterowników do drukarki/skanera Samsung SCX-4200 i do karty video Hauppauge PVR-150. Pomożesz?

A potem tylko MythTV, XBMC i takie drobiazgi jak putty, vnc, Thunderbird, Gimp i LibreOffice ale nie ma pośpiechu.

Radek

@Radek

O właśnie :)

> ale nie ma pośpiechu

I to jest właśnie główną przyczyną dla której soft działa tak a nie inaczej, rynek softu jest taki, że użytkownik jest zdolny do akceptacji “niedoskonałości” programów w zamian za możliwość szybkiego korzystania z jego funkcjonalności. Nie ma problemu w tworzeniu niezawodnego i bezpiecznego softu, natomiast komercyjnie jest to strasznie nieopłacalne, godziny pracy, tysiące testów, zarządzanie zespołami programistów, testerów, analityków, szukania dziur, możliwych ataków etc. Nawet jeśli się uda to kto za to zapłaci? User którego nie stać na kupno legalnego windows’a? A ludzie pracujący na rzecz opensource niestety także są wyposażeni w żołądki które nakazują im zjeść coś od czasu do czasu (czyt. muszą coś zarobić żeby tworzyć) To się nazywa “życie”. A niektórzy skrzętnie tą wiedzę wykorzystują :)