Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak można masowo śledzić ruchy wojska przy pomocy odpytań API w technologii WiFi

Dosyć oczywistym jest stwierdzenie, że większość telefonów działających pod kontrolą systemu Android lub iOS posiada funkcję lokalizacji użytkownika. Wykorzystywane są do tego systemy satelitarne takie jak GPS czy GLONASS. Jednak to nie wszystko, nie każdy wie, że wsparcie w lokalizowaniu użytkowników jest również realizowane przy pomocy okolicznych sieci WiFi.

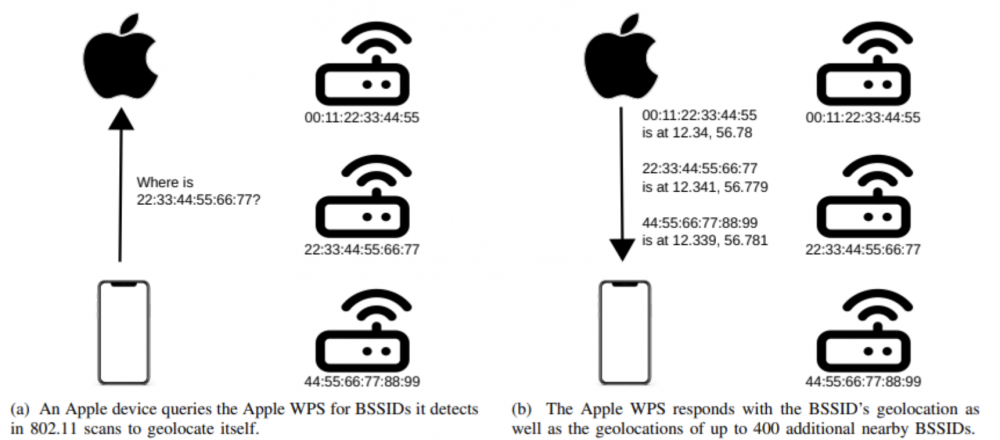

Telefony co jakiś czas uploadują listę okolicznych adresów MAC punktów dostępowych wraz z przybliżonymi koordynatami urządzenia. Dzięki tak rozbudowanej bazie informacji o punktach dostępowych, możliwe jest zlokalizowanie telefonu bez pomocy systemów satelitarnych. W przypadku urządzeń opartych o system Android informacje o okolicznych punktach dostępowych są przesyłane do API, które zwraca przybliżoną lokalizację urządzenia. Telefony Apple wykorzystują trochę inną technikę. Zamiast wyliczać pozycję na podstawie przesłanych BSSID oraz siły sygnału, serwery Apple przyjmują listę adresów MAC okolicznych AP. W odpowiedzi na to żądanie, przesyłana jest lokalizacja tych oraz sąsiednich punktów (aż do 400 punktów na żądanie) a dokładne obliczenie pozycji urządzenia odbywa się na nim.

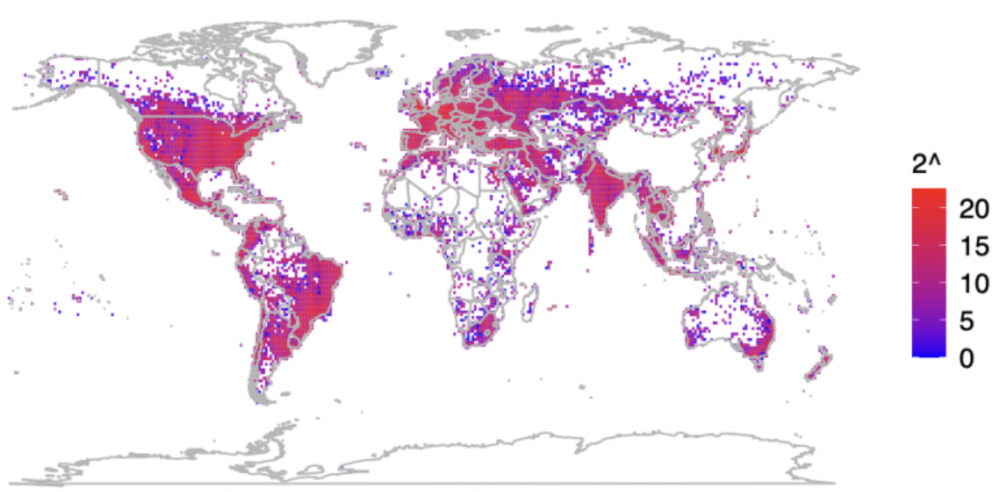

Badacze z Uniwersytetu Marylandu opublikowali bardzo ciekawe badanie przedstawiające sposoby na masowe śledzenie urządzeń przy pomocy mechanizmu WPS. Odpytywali oni API firmy Apple przesyłając losowe identyfikatory BSSID punktów dostępowych (generowanie adresów można przeprowadzić na wiele sposobów, wyróżnione zostały dwa – naiwny polegający na sprawdzeniu wszystkich kombinacji oraz zoptymalizowany wykorzystujący znane prefiksy nadane przez organizację IEEE). Podczas badań udało się zebrać lokalizację ponad dwóch miliardów punktów dostępowych.

Przeprowadzona analiza pozwoliła na zmapowanie większości odkrytych punktów dostępowych i zaprezentowanie wyników na mapie ciepła (rysunek 2). Badaczom udało się uzyskać wyniki z niemal całego świata, a białe plamy na mapie to najczęściej najbardziej odległe i niezamieszkałe rejony świata oraz Chiny.

Kolejnym krokiem badań, było ograniczenie zbioru śledzonych AP (access-point) oraz ich regularne sprawdzanie przy pomocy API Apple.

Over the course of a month, we queried the Apple WPS for these 10 million BSSIDs each day in the same order at approximately the same time. This month-long study allows us to answer questions about the longevity of BSSIDs in our corpus, in addition to learning how APs move over time and where they move from and to.

Zauważono między innymi, że około 8% urządzeń zniknęło z wyszukań. Może się tak dziać za sprawą ich wyłączenia lub zmiany miejsca położenia w taki sposób, że nie zostały one ponownie wykryte. Testy przeprowadzone w laboratorium wskazują, że sieć WiFi pojawia się w wynikach około po tygodniu. Podobny czas jest potrzebny aby urządzenie zniknęło z odpowiedzi API.

Na podstawie otrzymanych wyników porównano między innymi obecność punktów dostępowych przed i po pożarach na Hawajach.

Prefiks adresu MAC przypisany do producenta czyli fragment OUI (Organizationally Unique Identifier) może wskazywać na typ urządzenia. Jak słusznie zauważono produkty np. firmy GL.iNet to routery przenośne, ułatwiające korzystanie z Internetu w podróży. Przyglądając się tym specyficznym urządzeniom określono, że że około 23 tysiące takich urządzeń zmieniło swoje położenie o więcej niż kilometr w czasie trwania badań.

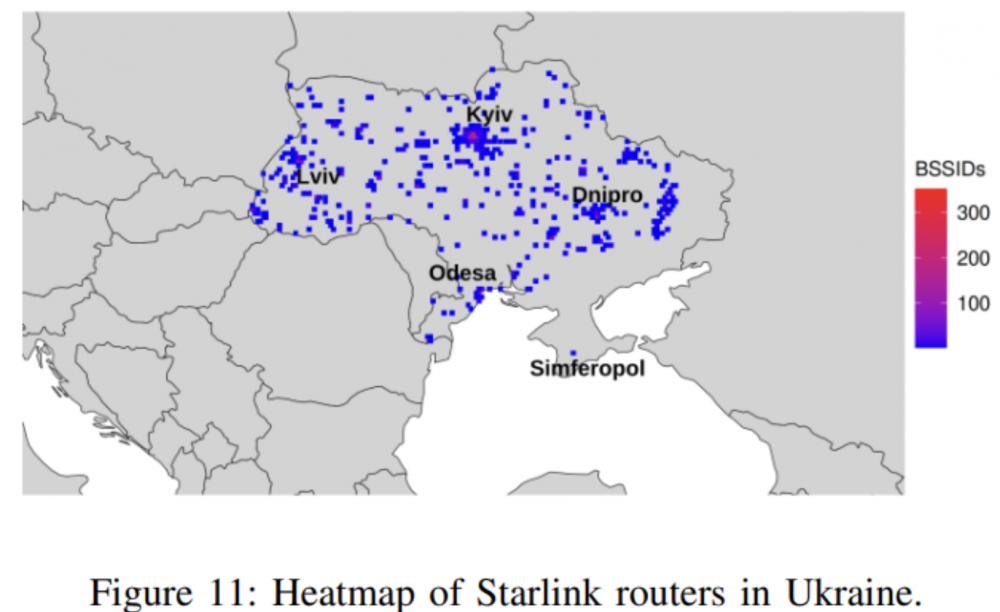

Ale nie tylko routery klasy “mobilnej” można śledzić w ten sposób. Okazuje się, że do zeszłego roku, terminale Starlinka, które rozgłaszają między innymi lokalną sieć bezprzewodową, wykorzystywały stałe adresy MAC. To pozwoliło na śledzenie przemieszczania się wojska w obecnie toczącym się konflikcie na Ukrainie oraz określenie położenia terminali.

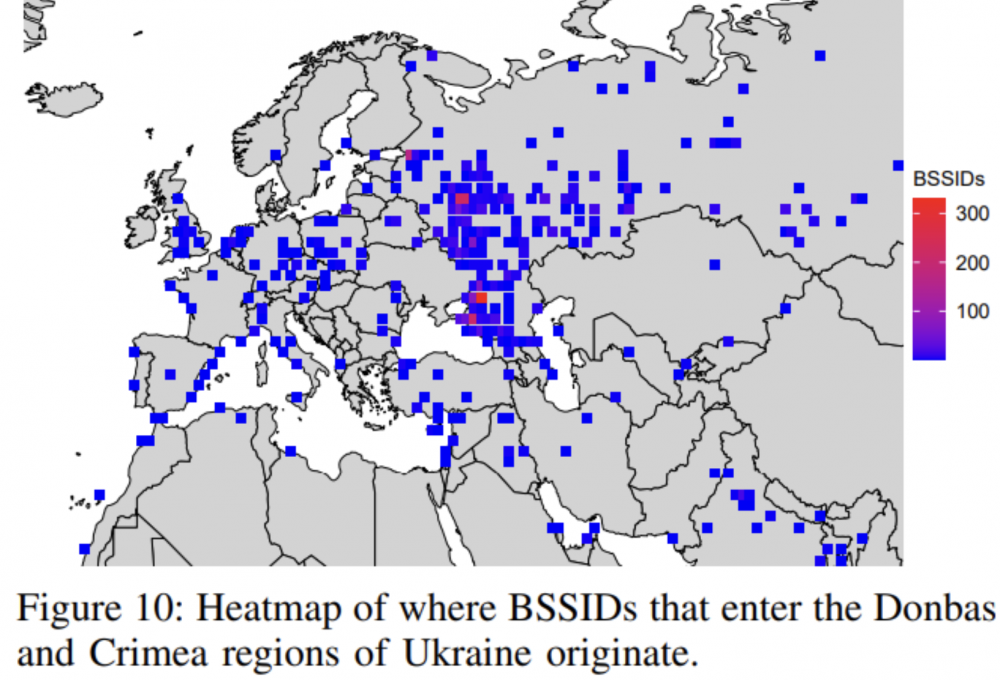

Jednocześnie zbadano skąd przywieziono access pointy na teren Ukrainy po wybuchu wojny. Okazuje się, że można wskazać kilka prawidłowości.

Badane dane pozwoliły też potwierdzić informacje o tym, do jakich regionów Europy głównie zmierzali uchodźcy szukający schronienia przed konfliktem.

Wyniki eksperymentu zostały przedstawione między innymi firmie Elona Muska, która zareagowała przez wprowadzenie łatki, która dodaje funkcjonalność automatycznej zmiany adresu MAC/BSSID sieci.

In early 2023 a software update was released that randomized the main router BSSID. Subsequent software releases have included randomization of the BSSID of WiFi repeaters associated with the main router. Software updates that include the repeater randomization functionality are currently being deployed fleet-wide on a region-by-region basis. We believe the data outlined in your paper is based on Starlink main routers and or repeaters that were queried prior to receiving these randomization updates (źródło)

Co zrobić aby nie być śledzonym?

Brian Krebs odnalazł aktualizację strony Apple, która wskazuje, że dodanie _nomap do nazwy sieci skutkuje pominięciem rozgłaszanej sieci przez WPS. Suffiks ten jest respektowany również przez Google. Autorzy badania słusznie wskazują na to, że przed nagłośnieniem sprawy, nie było możliwości zrezygnowania z bycia śledzonym przez firmy takie jak Apple.

You may not have Apple products, but if you have an access point and someone near you owns an Apple device, your BSSID will be in [Apple’s] database,” he said. “What’s important to note here is that every access point is being tracked, without opting in, whether they run an Apple device or not. Only after we disclosed this to Apple have they added the ability for people to opt out.(źródło)

Warto podkreślić, że np. punkty dostępowe konfigurowane na telefonach są pozbawione przedstawionych tutaj problemów, ponieważ od dłuższego czasu urządzenia te ustawiają losowy BSSID sieci, co uniemożliwia wykorzystanie mechanizmów WPS do śledzenia użytkowników (są za to inne metody pozwalające na deanonimizację użytkowników jak unikalne nazwy AP, unikalne adresy MAC podłączonych urządzeń czy też rozsyłanych probe requests). Problematyczne mogą być też routery podróżne.

Reasumując – fale elektromagnetyczne, chociaż niewidoczne i nienamacalne, pozwalają z dużą dokładnością śledzić użytkowników, nawet jeśli nie posiadają oni urządzeń konkretnej firmy czy też nie są zainteresowani konkretnymi usługami. Problemy związane z prywatnością i anonimowością będą tylko narastały wraz ze wzrostem liczby monitorujących pasma WiFi urządzeń. Dlatego należy zadbać o odpowiednią higienę i wymusić na urządzeniach, które nie wspierają tego domyślnie, wykorzystywanie losowych adresacji. Dodatkowo warto rozważyć dodanie sufiksu _nomap do swojej sieci. Niestety nie jest to rozwiązanie idealne, ponieważ zebrane innymi metodami dane, mogą zostać udostępnione np. na portalach takich jak WiGLE.

~fc

Niepotrzebnie ten numer BSSID jest unikalny. Jego niepowtarzalność ma głównie zapobiegać konfliktom w sieciach lokalnych.

Niestety _nomap jest tak samo skuteczny, jak robots.txt na stronie www. Jest to tylko informacja dla skanerów, że punkt dostępowy xyz nie nadaje się z jakiegoś powodu do skutecznej geolokalizacji. Apple nadal będzie zbierać o nim dane, natomast niekoniecznie będzie go udostępniać publicznie dla swoich map. Oczywiście nic ich przed tym udostępnianiem nie broni, jeżeli jakiś automat uzna, że ów _nomap jest dodany do ssid bez żadnego powodu.

Ale kozak badanie

To samo ma google