Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak konkursy hakerskie kształtują strategiczne zdolności cyfrowe Chin?

W poprzednich artykułach dotyczących chińskiego systemu cyberofensywnego na Sekuraku opisaliśmy wyciek danych z firmy i-Soon. Pozwolił on lepiej zrozumieć mechanizmy współpracy publiczno-prywatnej w Chińskiej Republice Ludowej w zakresie ataków na zagraniczne podmioty. W tym tekście skupiamy się na kolejnym aspekcie budowania zdolności ofensywnych w cyberprzestrzeni: wykorzystaniu zawodów hakerskich do wyszukiwania talentów oraz identyfikowania podatności, które mogą być później użyte w operacjach prowadzonych przez Państwo Środka.

Od ponad dekady w Chinach rozwijany jest rozbudowany system zawodów hakerskich, skierowanych zarówno do profesjonalistów, jak i amatorów, finansowanych i wspieranych przez resorty siłowe, największe firmy technologiczne oraz uczelnie. Zawody te stały się istotnym elementem programu cyberofensywnego, ściśle powiązanym z systemem edukacji i służącym kształceniu nowych kadr. Chiny, podobnie jak inne kraje, borykają się z niedoborem wykwalifikowanych specjalistów ds. cyberbezpieczeństwa. Jednocześnie władze w Pekinie konsekwentnie rozwijają politykę rozbudowy zdolności cyberobronnych i ofensywnych, włączając je do oficjalnych strategii i planów rozwojowych.

Na mechanizmy te zwrócił uwagę raport badaczy z Atlantic Council z października 2024 roku, zatytułowany „Capture the (red) flag: An inside look into China’s hacking contest ecosystem”. Autorzy, Dakota Cary i Eugenio Benincasa, przeanalizowali dane z trzech głównych portali poświęconych konkursom cyberbezpieczeństwa (ichunqiu, XCTF, CTFtime), a także z GitHuba, blogów i WeChata. Skupili się na analizie ponad pięćdziesięciu cyklicznych konkursów, by jak najdokładniej oddać skalę i specyfikę chińskiego ekosystemu rywalizacji hakerskich oraz ich wpływ na rozwój krajowego środowiska.

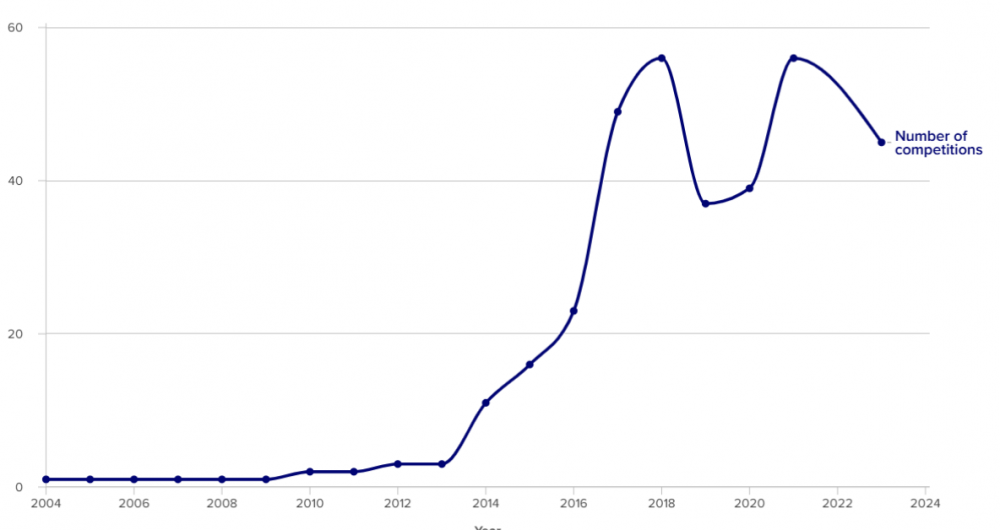

Chiński program turniejów cyfrowych jest obecnie największym tego typu przedsięwzięciem na świecie. Jego dynamiczny rozwój rozpoczął się po sukcesach chińskich drużyn na zachodnich zawodach, takich jak DEF CON CTF w Las Vegas w 2013 roku czy podczas Pwn2Own w Vancouver w 2014. Wysokie zajmowane lokaty chińskich specjalistów oraz rosnąca nieufność wobec ich udziału w zachodnich konkursach przyczyniły się do gwałtownego wzrostu liczby zawodów organizowanych w Chinach, finansowanych przez firmy takie jak Baidu, Tencent i Qihoo 360. W 2013 roku odbyły się tam trzy zawody typu CTF (capture the flag), a w 2018 – już 56.

W tym samym roku rząd w Pekinie wydał dyrektywę zachęcającą ministerstwa do organizowania różnego rodzaju zawodów hakerskich, nakazującą zbieranie danych o wykrytych podczas nich podatnościach. Od tego czasu w organizację tego typu przedsięwzięć zaangażowało się wiele instytucji państwowych, w tym Ministerstwo Edukacji, Administracja ds. Cyberprzestrzeni Chin, Chińska Akademia Nauk, Ministerstwo Przemysłu i Technologii Informacyjnych, Ministerstwo Bezpieczeństwa Publicznego, Ministerstwo Bezpieczeństwa Państwowego oraz Armia Ludowo-Wyzwoleńcza. Efektem tej współpracy z sektorem prywatnym i uczelniami jest rozbudowana, unikalna w skali świata sieć konkursów hakerskich. Największy dotychczas odnotowany, Wangding Cup (网鼎杯), współorganizowany przez Ministerstwo Bezpieczeństwa Państwowego, przyciągnął ponad 35 000 uczestników. Istnieje także ogólnokrajowa liga CTF, XCTF (XCTF国际网络攻防联赛), która gromadzi tysiące zespołów i uczestników z Chin i zagranicy.

Zawody hakerskie w Chinach przybierają formę zarówno klasycznych konkursów typu CTF, w których uczestnicy rozwiązują zadania podzielone na kategorie lub rywalizują w symulowanych atakach i obronie systemów, jak i specjalistycznych turniejów eksploatacyjnych, takich jak Tianfu Cup, nastawionych na wykrywanie i prezentowanie wcześniej nieznanych luk 0-day. O ile w tradycyjnych CTF-ach odkrywanie nowych podatności jest rzadkie, o tyle zawody eksploatacyjne są głównym źródłem wartościowych podatności, które mogą być przejęte i wykorzystane do działań ofensywnych przez służby.

Część konkursów koncentruje się na wyzwaniach specyficznych dla wybranych sektorów, takich jak ochrona zdrowia, transport czy organy ścigania. Przykładowo Blue Cap Cup gromadzi uczestników z akademii policyjnych, kładąc nacisk na zadania związane z informatyką śledczą i prowadzeniem dochodzeń. Zawody te umożliwiają identyfikację talentów – zwycięzcy trafiają do narodowych baz danych i często są zapraszani do ogólnokrajowych programów rozwoju. Dodatkowo, rywalizacje napędzają innowacje w branży i umożliwiają wymianę wiedzy, przygotowując uczestników do realnych wyzwań. Sprawia to, że ekosystem specjalistów cyberbezpieczeństwa jest ściśle powiązany z instytucjami państwowymi i zależnym od nich sektorem prywatnym. System ten nie jest jednak wolny od problemów – jak wskazują autorzy raportu, duża liczba nakładających się konkursów może prowadzić do powielania działań i marnotrawstwa zasobów

Przykład wykorzystania tego mechanizmu pojawił się w 2019 roku, kiedy analitycy z Google Project Zero ujawnili istnienie aktywnej kampanii masowego atakowania użytkowników iPhone’ów poprzez zainfekowane strony internetowe, które wykorzystywały łańcuchy niezałatanych luk w iOS, by instalować na urządzeniach szpiegowskie oprogramowanie. Jedna z tych pięciu podatności przypominała lukę nazwaną “Chaos”, zaprezentowaną przez badacza Qixun Zhao podczas Tianfu Cup w listopadzie 2018, za którą otrzymał on nagrodę główną – 200 tysięcy dolarów (warto zauważyć, że na czarnym rynku oraz jako nagroda w programach bug bounty, nagroda ta byłaby dużo większa). Wkrótce po ujawnieniu raportu Google, media ustaliły, że kampania wykorzystująca Chaos była skierowana przeciwko mniejszości ujgurskiej żyjącej w prowincji Xinjiang. Strony zawierające złośliwy kod były celowo wysoko indeksowane w wynikach wyszukiwania Google i zawierały również kod pozwalający na infekowanie urządzeń wykorzystujących oprogramowanie Android i Microsoft Windows. Według MIT Review, rząd USA również doszedł do podobnych wniosków i ostrzegł Apple o podartnościach. Tifanu Cup był współorganizowany przez firmy takie jak Tianfu, Hikvision i NSFocus, które podejrzewa się o współpracę z chińskim rządem w celu przeprowadzania cyberataków. Korelacja czasowa oraz składające się w całość przesłanki polityczne mogą sugerować, że luka ujawniona podczas konkursu CTF została przejęta przez chińskie służby i wykorzystana w operacjach wymierzonych w prześladowaną mniejszość.

System konkursów hakerskich w Chinach jest przykładem koordynacji na poziomie strategicznym mającym wzmocnić potencjał państwa w dziedzinie cyberbezpieczeństwa. Zawody te przyczyniają się do wykształcenia wykwalifikowanych kadr, rozwoju technologicznego i wzmocnienia zdolności kraju w zakresie zarówno cyberbezpieczeństwa jak i zdolności ofensywnych. To kolejny fragment układanki, która obecnie

czyni z Chin kluczowego adwersarzem Zachodu w cyberprzestrzeni.

~Maciej Góra

GOOD