Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

iShutdown jako metoda na wykrycie infekcji Pegasusem

O narzędziu grupy NSO – czyli Pegasusie pisaliśmy na łamach Sekuraka już wielokrotnie. Sprawa wzbudza emocje, ponieważ dotyczy również polskiego podwórka politycznego.

Dotychczasowa analiza potwierdzająca infekcję, przeprowadzana między innymi w Citizen Lab była robiona na kopiach zapasowych urządzenia. Wykorzystywano w tym celu narzędzie od Amnesty International zwane MVT. Operuje ono na znanych wskaźnikach IoC w celu potwierdzenia przejęcia urządzenia przez oprogramowanie szpiegujące. Rozwiązanie ma jednak swoje wady. Analiza ruchu sieciowego jest procesem żmudnym i nie daje odpowiedzi “wprost”.

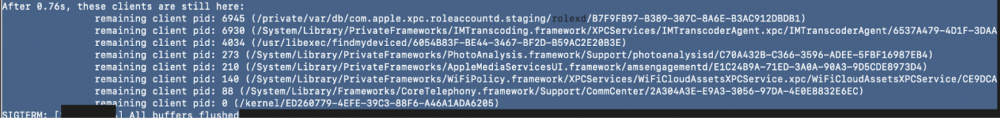

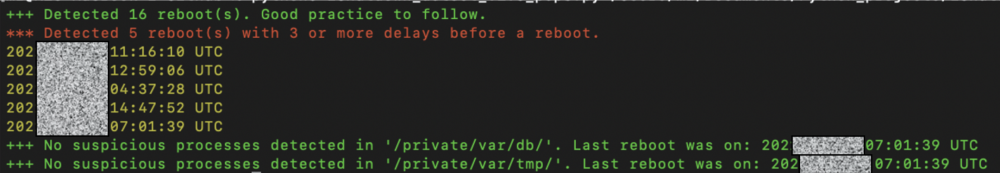

Badacze z Kaspersky Labs zauważyli jednak, że badanie w celu potwierdzenia ataku, można przeprowadzić prościej analizując tylko logi systemu związane z wyłączeniem systemu operacyjnego.

Okazuje się, że reboot na urządzeniu, które zostało zainfekowane Pegasusem (ale nie tylko, ponieważ badacze piszą też o innym malware, Predatorze) odnotowuje lekkie opóźnienie w procesie wyłączania. Analiza logów pozwala później na potwierdzenie wystąpienia infekcji.

Kaspersky opublikował narzędzie, które pozwala na analizę logów systemowych. W związku z obecną sytuacją geopolityczną sugerujemy zachować ostrożność podczas korzystania z narzędzi rosyjskich firm.

Jedynym minusem rozwiązania jest potrzeba częstego rebootowania urządzenia w celu wygenerowania logu.

~fc

Wskaźniki kompromitacji? Panowie nie kompromitujcie się

Generalnie piszemy wskaźniki IoC i na taki zapis poprawiłem. Masz jakiś rozsądny zamiennik na PL @Waldemar to pls zapodaj :-).

W zasadzie, nie ma niczego złego w słowie kompromitacja. Można natomiast użyć słowa naruszenie i też będzie brzmiało ładnie.

Wskaźniki Infekcji? chyba bardziej po polszemu.

Myślę, że powinno być prosto i przejrzyście.

Np – wskaźnik niematerialny infekcyjno-zakażeniowy. I już!

Fajnie, ale wy tak na powaznie, przynajmniej napiszcie boldem , ze to rosyjski SW. Leczenie opazen przypalaniem ogniem widac nadal w modzie…

Zauważ, że opisywana jest metoda a nie sam tool. Oprogramowanie jest otwartoźródłowe więc można zadziałać na trzy sposoby:

1. analizując logi i kod podjąć decyzję o uruchomieniu dostarczonego software w izolowanym środowisku

2. analizując kod przepisać go na swój

3. na podstawie opisu opracować rozwiązanie od nowa (tzw. clean room design)

Zalecają ostrożność, czego jeszcze brakuje?

Cóż mam nowy telefon więc samemu zrobiłem coś podobnego ale nie zamykałem się na Pegasus ale na wszystkie zagrożenia wszelakimi metodami od pełnej analizy logów w porównaniu do pierwszych logów systemu po pierwszym uruchomieniu po dodatkowe szyfrowanie wszystkich danych

Dzięki za czujność wreszcie dobra informacja

Skoro chodzi tylko o opóźnienia, NSO zaraz siądzie z tym narzędziem i tak ztweakuje swojego trojana żeby przestało go wykrywać .

Jako, że mogą go aktualizować online metoda zaraz przestanie być skuteczna w telefonach z dostępem do internetu.

Wy tak na powaznie? Tylko pegasus moze opoznic restart systemu? A co do innych metod wykrywania przez citizen lab. Nie chcialbym nic sugerowac, ale opiera sie rowniez o logi z odpowiednim app id apki. Twierdzenie, ze NSO tak spartolilo robote i nieswiadomie zostawilo logi z jakiejs biblioteki do logowania i jednoczesnie piszac aplikacje wykorzystalo prawdopodobnie kilka 0-days przy tworzeniu narzedzia na dany system operacyjny? Serio? Przeciez to narzedzie wysyla wszystkie dane na zewnatrz, takie niezbedne dla nich logi rowniez moze wyslac na serwer, a operatorzy moga rowniez takie logi wgrac na dane urzadzenie specjalnie zostawiajac slad. Po skonczonej robocie apka czysci wszystkie dowody swojego istnienia a zapomina o logach w zewnetrzym module do logowania? Jak dla mnie sprawa mocno smierdzi, nie da sie tez jednoznacznie potwierdzic kto korzystal z tego narzedzia. Takze nalezy do sprawy podchodzic z dystansem.

“W związku z obecną sytuacją geopolityczną sugerujemy zachować ostrożność podczas korzystania z narzędzi rosyjskich firm. ”

Ale przepraszam, czy to aluzja do tego że firma Kaspersky to rosyjska firma?

Mało że rosyjska to skompromitowana.

tak

A skąd mam wiedzieć jakie to są te lekkie opóźnienia skoro np komputer już jest zainfekowany i te opóźnienia zawsze będą lekko opóźnione?