Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

W dobie zalewającej nas co chwilę fali fake newsów, często trudno jest odróżnić prawdę od prawie prawdy i zupełnych idiotyzmów (czyli od półprawdy i od… fekalioprawdy). Tym bardziej, że w Internecie coraz więcej jest treści, które bazują na prawdziwych danych, a jednocześnie przeinaczają je w tak diametralny sposób, że dotarcie do źródła okazuje się być niemal niemożliwe. Co więcej, nawet korzystanie z tak zwanych zaufanych źródeł, czyli oficjalnych serwisów informacyjnych, nie uchroni nas przed fake newsami – i to nawet wówczas, gdy nie działają one w złej woli. Pośpiech, by zdążyć z „gorącym tematem” przed innymi mediami albo zwyczajny brak wiedzy regularnie doprowadza do publikacji albo całkiem nieprawdziwych informacji, albo np. informacji zilustrowanych niewłaściwymi fotografiami.

I wtedy wchodzi on, cały na biało.

InVID jest europejskim projektem, mającym na celu pomóc dziennikarzom w dotarciu do prawdziwych źródeł informacji i zdemaskować fałszywe przekazy udostępniane w ramach mediów społecznościowych. Jednym z elementów tego projektu jest bardzo poręczny plugin do Chrome i Firefox, który daje nam garść przydatnych narzędzi OSINT do analizy obrazów i filmów. Dzięki niemu możemy zweryfikować czy nie mamy do czynienia z fake newsem typu “manipulated content” (np. obraz celowo zmodyfikowany na potrzeby newsa) lub “false context” (tu dane są prawdziwe, ale zostały użyte w innym kontekście).

Po zainstalowaniu pluginu, jego ikona pojawia się w przeglądarce i umożliwia nam wybór spośród trzech opcji:

– Open InVID – otwarcie zestawu narzędzi (o których bardziej szczegółowo poniżej) w nowej karcie,

– Video Urls – lista wszystkich filmów zawartych na aktualnie otwartej stronie z możliwością skopiowania ich adresów URL,

– Images Urls – lista obrazów na aktualnie otwartej stronie (z ich podglądem), umożliwiająca otwarcie ich w osobnej karcie w celu np. skopiowania ich adresu URL.

Dodatkowo, w menu kontekstowym dla obrazów pojawia się dodatkowa lista opcji: powiększanie części obrazu w narzędziu Maginifier, analiza obrazu w narzędziu Forensic oraz możliwość automatycznego uruchomienia wyszukiwania danym obrazem w jednej wybranej lub we wszystkich dostępnych w narzędziu wyszukiwarkach.

Panel z narzędziami InVID

Po wybraniu opcji Open InVID z menu pojawiającego się po kliknięciu ikony pluginu, jesteśmy przenoszeni do zakładki z dostępnymi wszystkimi narzędziami do tropienia fałszywych newsów. Pierwszym narzędziem jest Analysis, gdzie możemy wkleić adres filmu z Facebooka, YouTube lub Twittera. Po jego analizie mamy dostęp do zawartych w nim metadanych, łącznie z wyfiltrowanymi komentarzami, które mogą sugerować, że nagranie jest fałszywe (czyli np. zawierające słowo „fake”). Możemy tu także przeglądać pobrane klatki kluczowe i automatycznie używać ich do wyszukiwania obrazem w Google, Yandex i TinEye (lub także w innych, jeśli użyjemy opcji z menu kontekstowego dla obrazów, opisanych powyżej). Dodatkowo, aby upewnić się czy przypadkiem nie mamy do czynienia z wykorzystaniem materiału z zupełnie innego, dawniejszego zdarzenia, możemy w ramach wyszukiwania obrazem np. w Google zawęzić wyniki do okresu przed wystąpieniem zdarzenia, które jest przedstawione na danym filmie, gdyż może się właśnie okazać, że dana sytuacja tak naprawdę wydarzyła się wcześniej i dotyczyła zupełnie innej sprawy. W tym narzędziu mamy jeszcze do dyspozycji opcję przeszukania Twittera w zakresie wpisów zawierających podlinkowany dany materiał oraz, dla niektórych nagrań, z których narzędziu uda się odczytać lokalizację – lokalizację wskazaną na Open Street Map. Algorytm odczytywania lokalizacji jest jednak w mojej ocenie niedopracowany, gdyż próbuje odczytać ją z opisu, a nie ze znacznika dostępnego w YouTube, a dodatkowo nie zawsze działa i czasami pokazuje miejsca zupełnie ”od czapy”.

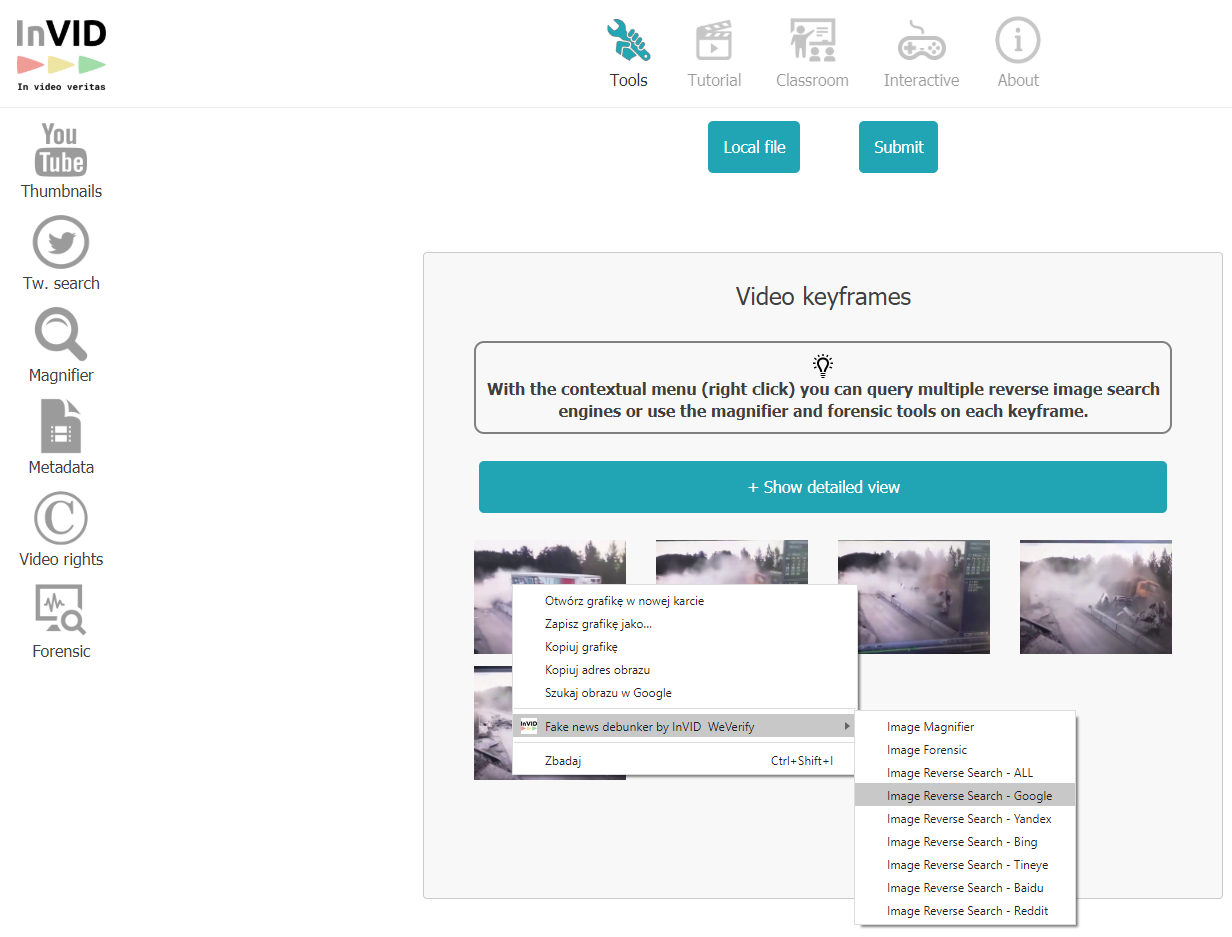

Drugie narzędzie, Keyframes, jest nieco rozszerzoną wersją tego z Analysis – możemy tutaj wkleić link do nagrania lub – czego nie oferowało poprzednie narzędzie – zaczytać lokalny plik. Tutaj dodatkowo mamy do wyboru większą liczbę klatek, na których możemy wykonać opcję szukania obrazem lub ich analizy. Za pomocą tego narzędzia możliwe było szybkie stwierdzenie, że świeży temat rzekomego karambolu na jednej z indyjskich dróg, okazał się być nagraniem z drogi M-5 w Rosji.

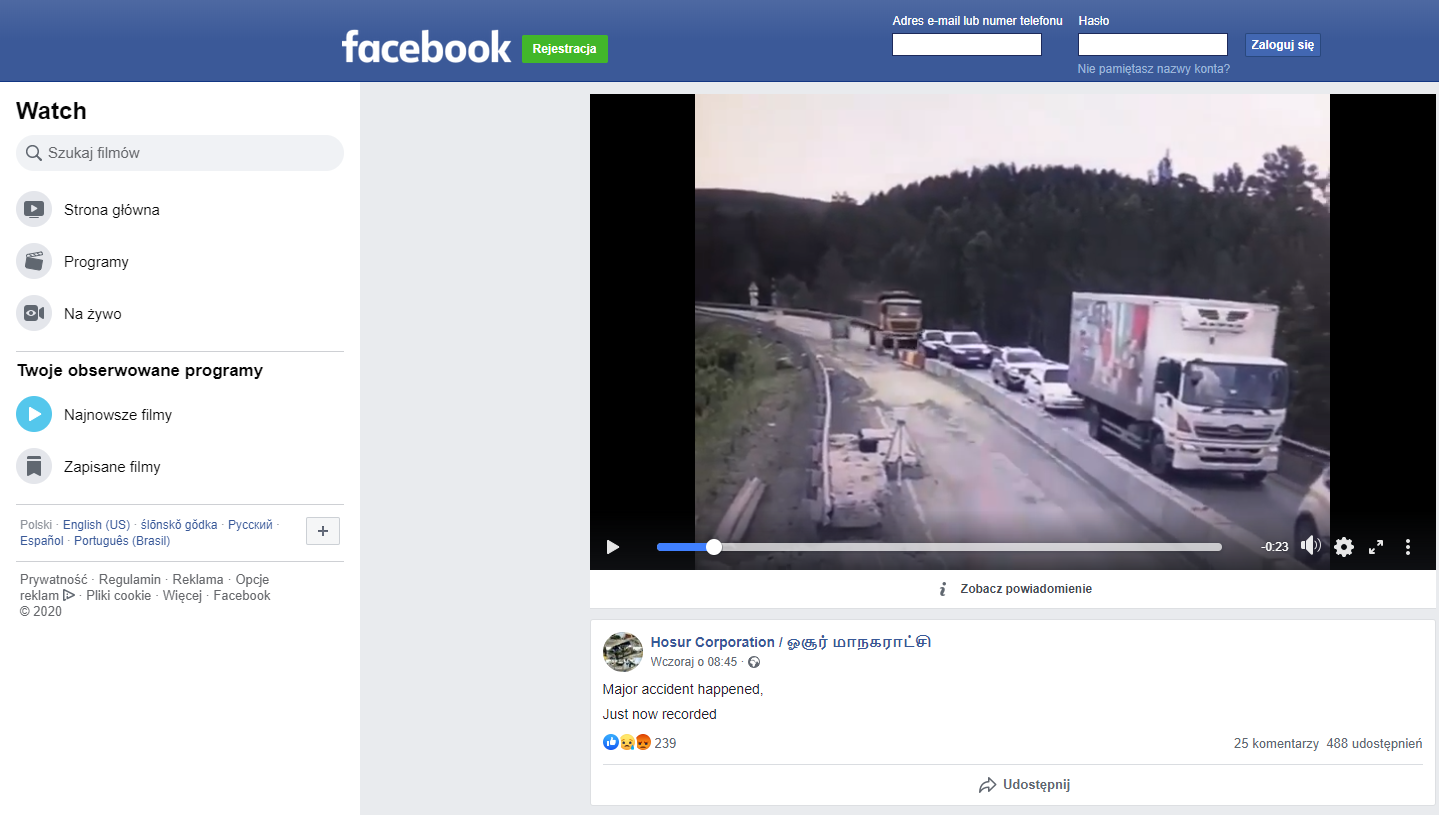

Wypadek, który rzekomo miał mieć miejsce w Indiach (aktualnie jest już oznaczony przez FB jako fake)

Szybki reverse image search

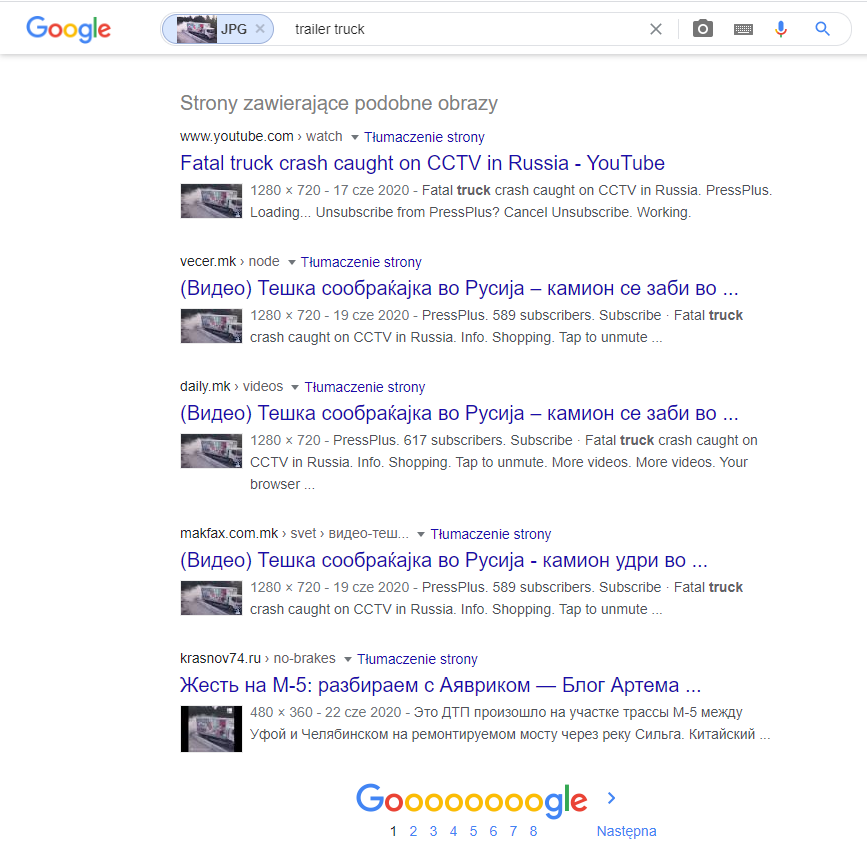

A nie, to jednak w Rosji

Kolejne narzędzie to YouTube thumbnails, które wyszukuje jednocześnie czterema obrazami – miniaturkami nagrania z YouTube w wybranej wyszukiwarce: Google, Yandex, Bing lub Tineye.

Narzędzie Twitter search to po prostu zestaw zaawansowanych filtrów Twittera. Możemy dzięki niemu wyfiltrować np. wszystkie tweety dotyczące jakiegoś zdarzenia, czyli nakręcone w tym samym miejscu i czasie, a dodatkowo zawierające np. określone słowo kluczowe. Szersze spojrzenie na niektóre wydarzenia pozwala zweryfikować, czy jedna z relacji nie została zmanipulowana.

Kolejnym i jednym z ciekawszych moim zdaniem narzędzi, jest Magnifier, czyli – jak sama nazwa wskazuje – szkło powiększające, dzięki któremu możemy dowolnie przybliżać wybrany element obrazu. Jest to szczególnie pomocne w szybkiej analizie np. zdjęć z niewyraźnymi napisami w tle, które mogą zdradzić miejsce jego wykonania, bez konieczności używania programów graficznych. Dostępne są tu także opcje: wyostrzania, odwracania poziomego, skalowania i przycinania. Tutaj także można wskazywać adres URL pliku graficznego lub wgrać obrazek z dysku.

A tutaj widać, że na nagraniu z wypadku są dni tygodnia zapisane cyrylicą w panelu CCTV.

W narzędziu Metadata możemy podejrzeć, jak sama nazwa wskazuje, metadane pliku graficznego (jpg) lub materiałów video (mp4/m4v). Z kolei Video rights pobiera po prostu informacje o prawach autorskich z filmów z YouTube, Facebooka lub Twittera na podstawie podanego linku.

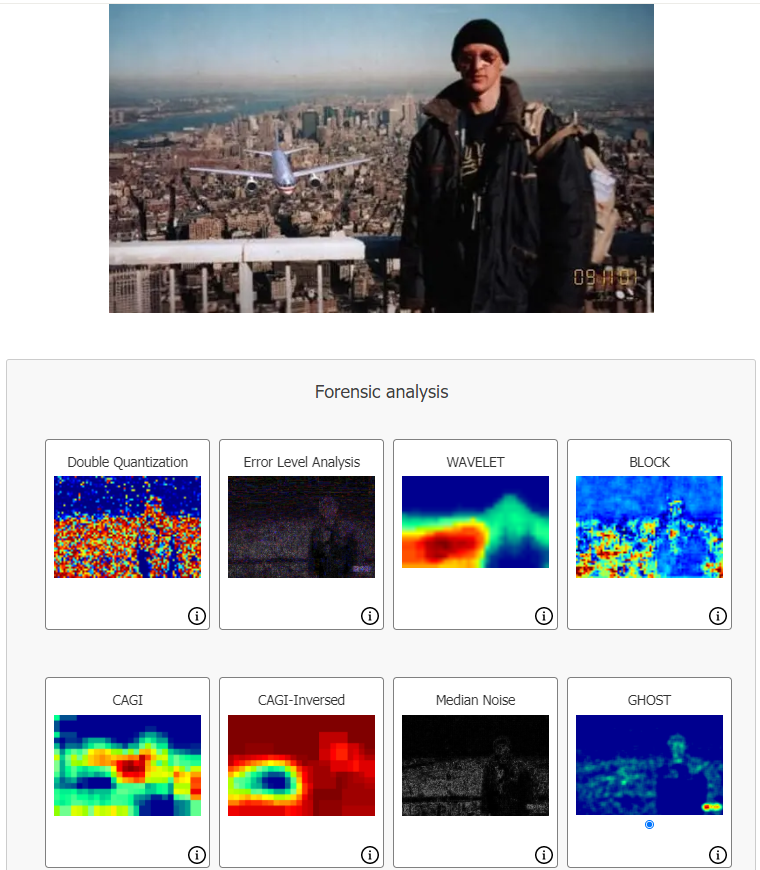

Dość rozbudowany zakres opcji ma z kolei ostatnie narzędzie – Forensic. Możemy w nim analizować obrazy podając jedynie ich adres URL lub wgrywając z dysku. Dzięki takim procesom, jak chociażby podwójna kwantyzacja, transformata DWT czy analiza bloków, z których tworzony jest plik w formacie JPEG, jesteśmy w stanie stwierdzić czy któryś element obrazu nie został dodany do niego w celu manipulacji przedstawianymi faktami. I tak podwójna kwantyzacja wskaże nam obszary, które zostały skompresowane tylko raz, podczas gdy reszta obrazu została skompresowana dwukrotnie, co oznacza, że do już istniejącego pliku w formacie JPEG dodany został nowy element. Podobnie analiza bloków formatu JPEG wskaże miejsca, w których występują zakłócenia w danym bloku, co także oznacza, że jego część nie należała do oryginalnego obrazu. Jako przykład można tu podać zdjęcie turysty, rzekomo wykonane na wieży World Trade Center w momencie kiedy zbliżał się do niej samolot. Widoczne zakłócenia w miejscu gdzie na zdjęciu widoczny jest ów samolot wskazują na manipulację.

Analiza zdjęcia turysty na WTC – widoczne anomalie w okolicach samolotu

Narzędzie cały czas mocno się zmienia i pomimo dodania do niego filmów instruktażowych widać, że przedstawiają one inny wygląd interfejsu niż ten aktualny. Może się oczywiście w pewnym momencie okazać, że niektóre opcje przestaną działać, jeśli na przykład zmieni się API któregoś z wykorzystywanych serwisów. Jednak możliwości narzędzia stale się zwiększają, więc pozostaje mieć nadzieję, że będzie ono rozszerzać swój wachlarz możliwości oddzielania prawdy od fake newsów.

Krzysztof Wosiński

Narzędzie może nawet fajne, ale niestety twórcy ulegli fatalnej manierze “jasnoszare na białym tle”, co od razu mnie eliminuje.

Accessibility faktycznie mocno kuleje, ale z drugiej strony jeżeli ktoś ma aż tak poważne problemy ze wzrokiem to i tak nie będzie się bawił w analizę obrazów.

No to ja mam problemy ze wzrokiem. Nijak nie widze tego samolotu na forensic analysis. Prędzej turysta dostał dołożony – czemu akurat przeczą moje odczucia odnośnie zdjęcia źródłowego (ostrość, barwa, kąt padania promieni słonecznych)

W analizie Wavelet i CAGI-inversed widać anomalie w okolicach samolotu. Dodatkowo dokładana była data, bo zdjęcie było robione wcześniej (widać to na GHOST). Oryginał zdjęcia tutaj: https://www.wired.com/2001/11/hes-the-real-tourist-guy/

Kiedy w końcu będzie online wersja szkolenia OSINT? :)

To ja z innym pytaniem – kiedy w końcu będzie online wersja szkolenia OSINT? :)