Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

ING Bank jako pierwszy w Polsce wprowadzi możliwość logowania się z wykorzystaniem kluczy U2F

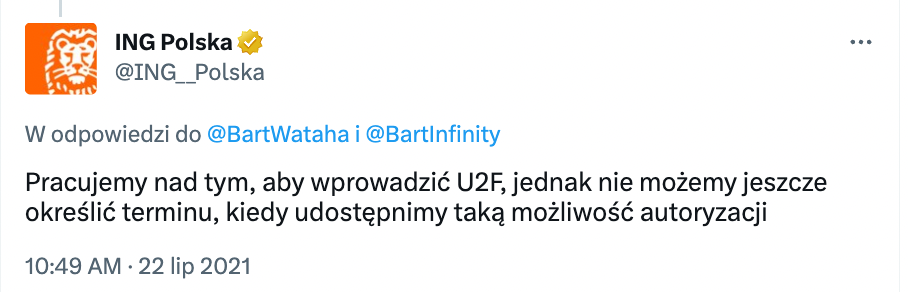

Bank od dłuższego czasu pracował nad wprowadzeniem tego mechanizmu dwuczynnikowego logowania do bankowości elektronicznej:

Obecnie wszystko wskazuje na to, że prace dobiegają końca i w okolicach Q2/Q3 2023 roku całość będzie gotowa. Bank w ten sposób odpowiedział na pytanie serwisu Cashless:

Sprzętowe klucze zabezpieczające planujemy wprowadzić jako kolejny faktor silnego uwierzytelnienia w Moim ING. Nie planujemy dystrybuować tych kluczy, ale umożliwimy klientom rejestrowanie ich własnych kluczy zarówno do Mojego ING w przeglądarce, jak i do Mojego ING mobile. Jeśli klient będzie posiadał zarejestrowany i aktywowany klucz sprzętowy, będziemy prosić o jego użycie podczas logowania.

Jak ma to realnie działać? Obecnie banki wspierają logowanie za pomocą loginu / hasła, a jako drugi czynnik oferowany jest SMS, bądź trochę bezpieczniejsze potwierdzenie w appce bankowej. Nowa funkcja w ING umożliwi użycie jako drugiego czynnika logowania klucza sprzętowego U2F (z ciekawostek – istnieją też klucze U2F softwareowe).

Podajesz login, hasło, a następnie naciskasz klucz, który musi być umieszczony w porcie USB (w przypadku telefonu – komunikacja następuje z wykorzystaniem NFC). Co więcej – ten sam klucz możesz użyć do zabezpieczenia w podobny sposób Twojego konta na Facebooku, Twitterze czy Gmailu. Proste :-)

Klucz U2F to jedna z najlepszych (ale jednocześnie jedna z droższych) metod ochrony przed phishingiem, polegającym na przejęciu danych uwierzytelniających ofiary.

Pamiętajmy jednocześnie, że klucz nie służy do autoryzacji transakcji (tutaj zapewne mechanizmy nie ulegną zmianie), tylko właśnie do uwierzytelnienia (czy bardziej swojsko: logowania).

~Michał Sajdak

Brawo! Wszystkie banki powinny wziąć przykład z ING.

Dlaczego? Ja sobie bardzo ceniłem token (CA) no ale musieli wycofać 8-/

PS: i chyba by mnie musiało pogrzać by jakkolwiek łączyć bankowość z “darmową” rozrywką co sugeruje autor newsa.

Najwyraźniej nie znasz zasady działania takiego klucza. To, że korzystasz z tego samego klucza do banku i Facebooka, w żaden sposób nie osłabia tego klucza w łączności z bankiem i odwrotnie.

To ty nie zrozumiałeś. Nigdzie nie pisałem, że to go osłabia (i nie wiem skąd ten pomysł lol).

ZERO jakichkolwiek powiązań.

PS: uprzedzając, tak – środowisko też separowane ;-b

Explicite nigdzie nie napisałeś, ale wszyscy odpowiadający tak zrozumieli (chyba że pierwszy utorował kolejnych). Widocznie masz sposób pisania kogoś, kto myśli, że osłabia :-)

Kompletnie nie rozumiesz jak działa ten klucz..

Nawet gorzej, on nie rozumie jakie ryzyko stanowi ten token.

Trafi na fishingową stronę na której będzie fałszywy komunikat aby potwierdzić coś tam z pozoru niegroźnego (token nie pokazuje do czego jest ten kod) a okaże się że potwierdza serię przelewów wychodzący ze swojego konta (czyszczenie konta do zera + kredyt jak w niedawno opisywanej historii o kobiecie której ukradziono >100k pln). Były przecież ataki na klientów z hasłami zdrapkami, wymagano od klientów podania kilku na raz haseł ze zdrapek i oni podawali. Jak nie fishingowa strona to malware podmieniający w locie nr rachunku bankowego https://www.youtube.com/watch?v=TjOOaWE4Vq4&t a on tym swoim tokenem by potwierdził i nawet nie wiedziałby co potwierdza.

Klucz nie zadziała na podmienionej stronie

za roto janusz z okularami wyjaśni co przeczytał a nie sam zrobił taki kolejny leming nasladowiec. :-)

Tokena możesz w CA nadal używać ;)

Tak, a niby jak? Bo po minięciu terminu ważności dowiedziałem się, że nowych nie wydają.

W credit agricole nadal są tokeny, tylko takie lepsze, challenge-response:

https://www.credit-agricole.pl/pytania-i-odpowiedzi/serwis-internetowy-ca24/co-to-jest-token-i-do-czego-sluzy

Ja w połowie 2022 poszedłem do nich do placówki i dostałem. (tylko trzeba wcześniej zapytać, nie w każdej placówce są, mogą musieć zamówić).

Działa na koncie osobistym i firmowym.

W sensie czekaj, chodzi o dodanie Root CA do Twojej przeglądarki, tak by bank mógł sobie httpsa odszyfrować?

Po****ło?

Do tego “ps” to zdecydowanie nie ma tu mowy o łączeniu innych stron z bankiem, zupełnie nie zrozumiałeś U2F … Polecam najpierw przeczytanie np. https://sekurak.pl/poradnik-o-kluczach-sprzetowych-na-przykladzie-yubikey-5-nfc-2fa-u2f-fido2/

Czyli jak człowiek wpisuje hasło do banku, a potem tymi samymi palcami wpisuje je do Fuj!zbuka, to “łączy bankowość z „darmową” rozrywką”?

Chciałeś być mądry – wyszło trochę inaczej.

Sposób pisania jest jak najbardziej jedną z cech nas identyfikujących.

Gdybym chciał nie dać się zidentyfikować, to nie pisałbym komentarzy. Odsłonię się jeszcze bardziej: nie mam Facebooka.

Pozostań przy tokenach sprzętowych, widać tam twoje miejsce.

O czym ty piszesz? Bo chyba nie o U2F w ING.

Raczej z Banków Spółdzielczych bo już część ma możliwość korzystania klucze U2F… a ING tylko 2 lata pracował nad tym ale coś chyba ciężko im idzie ;)

Nie prawda. Nic nie powinien żaden bank a na pewno zmuszać ludzi do wkładania sobie w komputery czy telefony urzadzenia zewnętrznego. Jak jesteś taki ufny to sie szukaj sam.

Te klucze są od dawna i jakoś się nie sprawdziły w świecie zaledwie 20 tys użytkowników. Zwykły kolejny startap z pomysłem jak się nachapać.

Mam nadzieję, że w przypadku dodania klucza u2f, z automatu lub przynajmniej jako opcja, będzie możliwość wyłączenia 2fa przez SMS i aplikację. Inaczej klucz bezpieczeństwa traci sens skoro słabsze formy 2fa będą nadal dostępne. PayPal tak postępuje i wręcz zmusza czasami do używania tych słabszych form 2fa.

Paypal, Proton (a niby taki bezpieczny), GitHub

Klucze najczęściej traktowane są jako kaprys i zabawka. Bo user debil (co prawda to prawda) kluczyk zgubi/zepsuje i będzie problem

> Paypal, Proton (a niby taki bezpieczny), GitHub

Konto Microsoft. Tam jest chaos z 2FA. Microsoft preferuje swoją aplikację na smartfony, klucze sprzętowe praktycznie nigdy nie są domyślną opcją w formularzu logowania. To jeszcze zależy jaki rodzaj konta i jak korpo ustawiło zasady. Normalnie komedia :)))

I bardzo dobrze widać zna się na rzeczy też raczej nie będe wkładać gówna do swojego sprzętu uj wie co tam jest, takjak i nie instaluje żadnych opensuerców badziewi. Wystarczy jednego agenta wprowadzić do społecznosci i po ptakach. SIę kurna znacie jak na malinach.

Prawda jest taka że ktoś kto wie na czym polega i jak używać U2F takie klucze ma 2….. właśnie na wypadek zgubienia/uszkodzenia itp…. tego używanego na co dzień

Aplikacja to inny poziom zabezpieczenia – pomimo że to software ze swoimi wadami może służyć do autoryzacji operacji przez użytkownika do czego nie może służyć U2F bo jest to standard _uwierzytelniania_ .

Mam wrażenie że spora część bezpieczników czy analizując U2F czy Oauth/OIDC zapomina czym się różni AuthN od AuthZ i zapomina sobie zadać paru podstawowych pytań – przy analizie AuthN z kto/co jest uwierzytelnianie i kto/co uwierzytelnia a w przypadku AuthZ – jaka operacja jest autoryzowane, na jakiej podstawie i przez kogo.

Nawet sam ING pisze w Twicie o AuthZ a U2F to narzędzie do AuthN, z kim bym nie dyskutował o U2F ten nie może odróżnić procesu uwierzytelniania użytkownika od uwierzytelniania urządzenia.

Podobnie konieczność wpisania PINu do tokenu nie oznacza jeszcze że bank sprawdza “something you know” w rozumieniu PSD2. Nawet jeżeli w wyniku wpisania tego PINu leci jakaś wymiana kryptograficzna pomiędzy tokenem a bankiem, bank w tym przypadku nie kontroluje w pełni procesu sprawdzania( bo nie jest właścicielem urządzenia).

Bo co gwarantuje że jeśli tokeny U2F się spopularyzują to token kupiony od Majnfrenda czy składany przez Janusza w garażu na Ardunino pozwoli na 10000 prób PINu zamiast 5 ?

Polecam Art.9 rozporządzenia realizującego art. 68 PSD2.

konkretnie to:

Rozporządzenie z dnia 27 listopada 2017 r.

uzupełniające dyrektywę Parlamentu Europejskiego i Rady (UE) 2015/2366 w odniesieniu do

regulacyjnych standardów technicznych dotyczących silnego uwierzytelniania klienta i wspólnych

i bezpiecznych otwartych standardów komunikacji

TLDR: ‘something you know’ i ‘something you have’ muszą być niezależne nawet jeśli jedno zawiedzie.

A co jeśli ktoś zgubi lub zepsuje to cudo?

Zapas (można mieć 2+ kluczy skonfigurowanych z jednym kontem). A później zostaje zapewne standard odzysk – tj. wizyta fizycznie w banku.

O ile dadzą możliwość przypisania kilku kluczy. Nie wszystkie serwisy tak robią, co jest głupotą.

Nie widziałem jeszcze przypadki żeby nie dało się zarejestrować drugiego klucza…

Zajrzyj na PayPala ;)

Do niedawna w AWS mogłes mieć tylko jeden klucz.

Ebay jest niestety jednym z takich serwisów.

Równie idiotyczne są serwisy, które pozwalają się logować za pomocą klucza U2F, ale nie pozwalają usunąć innych mniej bezpiecznych metod autentykacji.

Dużo czasu minie, zanim się korpo świat ogarnie pod względem bezpieczeństwa. Szkoda, że nie ma większego nacisku.

W banku to pikuś, gorzej z wizytą fizycznie w Microsofcie, Facebooku itd.

Od tego są kody zapasowe. Każdy się szanujący serwis go posiada i jest wymagany do pobrania gdy dochodzi do pełnego zabezpieczenia od konta mailowego, po szyfrowanie np dysku twardego, czy tam chmury e2e. Problemem jest tutaj użytkownik który kod zapisuje tam gdzie zabezpieczył dane :D Normalnie logika jest poprawna ale brak czytania ze zrozumieniem.

To jest bardzo dobre pytanie i nie ma się co cieszyć dopóki nie zobaczymy jak ING wdroży te klucze.

Jeśli procedura na wypadek utraty zarejestrowanych kluczy oraz procedura zmiany metody uwierzytelnienia nie będzie dobrze pomyślana to klucze będą chroniły tylko przed phishingiem (którego się nie boję bo zawsze ręcznie wpisuję adres banku). Chciałbym aby te procedury były tak pomyślane aby klient był chroniony również przed sim swap (na który są narażeni zarówno użytkownicy kodów sms jak i autoryzacji mobilnej). Wizyta w oddziale na wypadek utraty kluczy byłaby najlepszym rozwiązaniem. Zobaczymy czy ING się na to zdecyduje.

Warto pamiętać, że klucze nie chronią przed kradzieżą ciasteczek.

Przyjrzałem się obecnym procedurom w ING i nie podobają mi się dwie rzeczy:

1) Procedura resetu hasła polega na wysłaniu nowego hasła za pomocą wiadomości sms. Bezpieczniej jest gdy w tej procedurze trzeba otrzymać wiadomość sms oraz email – wiele banków tak to rozwiązało.

2) Nie podoba mi się, że dzwoniąc na infolinię jako identyfikator wykorzystywany jest numer PESEL. Bezpieczniej jest w bankach, które używają numer klienta.

Wow, jestem w szoku! Ciekawe jak obejdą PSD2, które wymaga wyświetlenia informacji co się potwierdza. Może będzie standardowe 2FA + Yubi jako jeszcze dodatkowy, trzeci składnik? Tak czy siak mam nadzieję że po przetarciu szlaku inne banki pójdą za ich przykładem.

Klucz będzie służył tylko do logowania na koncie, potwierdzanie transakcji będzie tak jak wcześniej.

Grrrrrrrrrrr a mogliby dać mordę lub odcisk palca jak ma miejsce przy płatności zbliżeniowej. Pyk i zapłacone, AAAaaaale ! że konto bankowe będzie zabezpieczone fiz.kluczami to w tym przypadku pinu 1111 ma tutaj znaczenie :)

Teraz nic tylko czekać na ruch ze strony innych banków. Mam też nadzieje, że będzie można przejść w 100% na logowanie kluczem U2F bez możliwości użycia sms / apki mobilnej bo inaczej to nie będzie miało sensu.

Tutaj ING dodaje obsługę U2F, a Santander Consumer Bank (ten od kredytów) nie oferuje ŻADNEJ opcji 2FA, więc zakładasz u nich lokatę i na konto do obsługi lokat logujesz się bez żadnego 2FA, jakim cudem to jest zgodne z PSD2 ? Nawet głupi kod sms nie jest wymagany… A już kompletnie mnie zatkało jak logując się do apki mobilnej tego banku wpuściło mnie bez hasła, pytało tylko o inne dane :(

Nigdy nie zrozumiem takiego podejścia. Czyli co ktoś może zainstalować apkę za mnie i zmienić rachunek do wypłaty środków z lokaty bez weryfikacji ?

Nawet jak zostanie SMS jako opcja, to i tak masz lepsze zabezpieczenie, bo U2F ochroni się, jak nie zauważysz, że wszedłeś na “lewą” stronę banku (o ile sam konsekwentnie będziesz używał tylko tego sposobu na 2 faktor)

Oczywiście przejęcie SIM/Numeru telefonu jest ryzykiem, ale to już bardzo “celowany” atak i mniejsze prawdopodobieństwo.

A dla porównania ostatnio logując się do Citi Banku ku mojemu zdziwieniu stwierdziłem, że bank wyłączył mi drugi składnik logowania, a gdy napisałem do nich w tej sprawie dostałem odpowiedź, że wszystko jest dobrze bo przecież bank prosi o drugi składnik i tu uwaga „raz na 90 dni”. I tak o to bank Citi udaje, że wypełnia dyrektywę unijną.

To samo w PKO BP. Nawet śmieszniej: przy logowaniu pyta, czy dostęp jednorazowy, czy urządzenie zaufane, i tylko jak zaufane każe wpisywać kod :-) A jak jednorazowy, to póki nie zleca się przelewu albo nie grzebie głębiej w historii rachunku, kod nie jest potrzebny.

co to się znaczy Q2 /Q3 ?

co to się znaczy faktor ?

Q2, Q3 – drugi i trzeci kwartał roku

faktor – czynnik (w tym kontekście, kolejny czynnik służący zabezpieczeniu konta)

To druga i trzecia część kwalifikacji w Formule 1. :)

Kwartał…

Fakt, że potrzebują na to 3 kwartałów dużo mówi o zespole i oprogramowaniu.

Q2/Q3 – to znaczy 2 lub 3 kwartał(Q) roku,

Faktor – tutaj luźne tłumaczenie “składnik”

Google Twoim przyjacielem 😉

Quarter (Kwartał)

Myślę, że autorowi komentarza chodziło o to, że można było to napisać bardziej po polsku – 2/3 kwartał i czynnik 😉

kolejne g….o do zgubienia. Tylko autoryzacja w apce

Autoryzuj sobie w apce, nikt ci tego nie zabierze, ale ja chcę mieć możliwość użycia klucza sprzętowego, tego samego jak na Googlu, FB, Twitterze i innych.

Masz dwa albo więcej, i po kilka latach używania stwierdzam, że się nie gubią. Poza tym klucz U2F chroni przed zalogowaniem się na fejkowej stronie, a kliknięcie w Apce nie.

Scenariusz, że logujesz się na wyłudzającej stronie, a strona w “twoim imieniu” loguje się do banku, a Ty potwierdzasz w apce w przypadku klucza nie przechodzi.

Serio? Co Ty pleciesz za głupoty… to dodatkowa opcja bezpieczeństwa, w końcu U2F, a klient używa czego chce. Równie dobrze może zawsze chodzić “do okienka” stacjonarnie, bo chociażby zapomniał loginu.

Też mi mentalność…

I to sa dobre wiadomosci!

Otwieram tam konto i rodzine tez migruje :)

Komplet kluczy bedzie troche kosztowal ale to lepsze niz ubezpiecznie. Przy u2f szanse wjazdu na konto sa bliskie zeru.

mBank, jesteście tu? :))))

ING pany!

O. Fajnie. Chciałem w niedalekiej przyszłości założyć dodatkowe konto w innym banku i ING właśnie wskoczyło na szczyt mojej listy kandydatów dzięki temu.

Mam nadzieję, że ING zrobi to z głową. Klucz powinien służyć tylko do uwierzytelnienia. Powinna być możliwość dodania co najmniej dwóch kluczy. Wdrożenia w zagranicznych bankach nie zawsze są przemyślane.

1) Banco Ganadero z Boliwi – wykorzystano technologię Yubikey OTP (od 2014 roku)

Banco Ganadero Deploys SwissBytes Virtual Box with YubiKey to Secure

Online Banking Services

https://www.yubico.com/press-releases/banco-ganadero-deploys-swissbytes-virtual-box-with-yubikey-to-secure-online-banking-services/

2) Morgan Stanley (prawdopodobnie od 2020 roku) wykorzystuje klucze U2F do uwierzytelnienia oraz autoryzacji.

What Is Multi-Factor Authentication?

https://www.morganstanley.com/what-we-do/wealth-management/online-security/authentication

How to Use Security Keys with Morgan Stanley Online

https://www.morganstanley.com/content/dam/msdotcom/what-we-do/wealth-management-images/osc/Security-Key-Client-Guide.pdf

3) Bank of America (od czerwca 2021 roku) – umożliwia tylko autoryzację przelewów

Bank of America introduces USB security key registration for online transfers

https://www.finextra.com/pressarticle/88269/bank-of-america-introduces-usb-security-key-registration-for-online-transfers

USB – Extra security for higher-value transfers

https://www.bankofamerica.com/security-center/online-mobile-banking-privacy/usb-security-key/

Bank of America hardware key implementation is basically crap.

https://www.reddit.com/r/yubikey/comments/v1x2sp/bank_of_america_hardware_key_implementation_is/

4) KeyBank z USA – klucze wdrożono w banowości korporacyjnej, nazwa zobowiązuje ;-)

KeyBank

https://www.yubico.com/pl/works-with-yubikey/catalog/KeyBank-KeyNavigator/

5) Boursorama Banque z Francji wspiera FIDO2 (prawdopodobnie od stycznia 2021 roku)

My (french) bank is now supporting FIDO2 !

https://www.reddit.com/r/yubikey/comments/l1jfea/my_french_bank_is_now_supporting_fido2/

Boursorama

https://www.boursorama.com/aide-en-ligne/securite-informatique/les-bonnes-pratiques-de-securite/question/en-quoi-consiste-la-connexion-par-cle-de-securite-sur-internet-5165516

No pewnie, że do uwierzytelniania. Przecież do autoryzacji transakcji się nie nadaje. A przy okazji dzięki za linki: niektórych opisów nie znałem!

Niech najpierw zaczną od tego, żeby nie trzeba było wpisywać podczas logowania hasła w kratki, bo przez to trzeba używać prostych haseł, albo tracić 3 minuty przepisywanie hasła z menadżera haseł.

A w umowie nie ma przypadkiem, że hasła nie wolno nigdzie zapisywać? Kiedyś banki tak robiły. Zresztą póki robią tak tylko banki, nie jest to specjalnie uciążliwe.

Miałem kiedyś token który zmieniał 6 cyfrowy kod co jakiś czas

Najlepsze zabezpieczenie, do tego kod był jednorazowy.

Klucze sprzętowe są właśnie o tyle fajne, że wspierają 2FA też. Przynajmniej te od Yubico.

My tu gadu, gadu, a pytanie kluczowe, czemu nikt z Sekuraka nie dał serduszka pod tym postem ING na Twitterze?! :-)

W końcu :)

Mam nadzieję, że da się skonfigurować tak, że przy logowaniu przez www ZAWSZE prosi o U2F, natomiast przy logowaniu z aplikacji na telefonie można to skonfigurować tak, że pyta o klucz tylko przy pierwszym logowaniu. Mniej upierdliwe, większość operacji i tak robi się z apki, a tak nie wyobrażam sobie np żeby na szybko kupić bilet na parking czy komunikację miejską czy szybko zerknąć na historię logować się kluczem (w sensie wyjąć go, przyłożyć do telefonu).

Swoją drogą, dlaczego banki tak się wzbraniają przed U2F? Mimo, że to w sumie najpewniejszy sposób na autoryzację?

Bo wymaga to sporej inwestycji a nie bedzie tego uzywać nawet 0.1% klientów.

Włosy się jeżą, że banki do tej pory nie pomyślały o wdrożeniu kluczy bezpieczeństwa. Mam nadzieję, że ING posłuży jako przykład dla innych banków i wkrótce pozostałe banki pójdą w ślad ING. Może dzięki temu ukróci się telefonicznym oszustom i innym phisherom, którzy zbyt łatwo dostawali dostępy logowania do konta ofiary.

Kilka informacji w reakcji na komentarze:

1) W Polsce tylko 14,1% internautów używa 2FA (pomijając bankowość gdzie inaczej się nie da). Klucze U2F posiada mniej niż 1% użytkowników Twittera oraz Google. Na Allegro najtańsze Yubikey są po 165 zł.

2) Telefony posiada 99,999% klientów banków więc dostęp do autoryzacji mobilnej czy kodów sms ma każdy bez dodatkowych kosztów.

3) Ze względu na PSD2 w UE klucze U2F mogą służyć tylko do uwierzytelniania. Wymóg dynamic linking wyklucza autoryzację przelewów za pomocą kluczy U2F. Dynamic linking wymaga aby był związek pomiędzy kodem autoryzacyjnym, kwotą przelewu oraz rachunkiem odbiorcy.

4) Moim zdaniem najbezpieczniejszy sposób uwierzytelniania oraz autoryzacji w bankowości to tokeny sprzętowe typu challenge-response. To coś innego niż używane kiedyś w Polsce tokeny time-based. Takie tokeny są stosowane np. w kilku brytyjskich bankach. Brytyjczycy nazywają je card reader.

Dodatkowe informacje:

A step-by-step guide to using your card reader to log in

https://www.youtube.com/watch?v=sKTgfFakuuU

Chip Authentication Program (card reader)

https://en.wikipedia.org/wiki/Chip_Authentication_Program

“ING Bank jako pierwszy w Polsce wprowadzi możliwość logowania się z wykorzystaniem kluczy U2F”?

Niestety – na pewno nie jako pierwszy.

Taka opcja jest już dostępna w O.K. Bank Spółdzielczy w Knurowie: https://u2f.okbank.pl/

Bardzo ciekawy artykuł, ale warto dodać (jak już napisała Paulina powyżej), że OK Bank Spółdzielczy, jako pierwszy bank w Polsce, już wprowadził takie zabezpieczenie do swojej oferty. Osobiście uważam, że to świetne rozwiązanie. Mam nadzieję, że inne banki również pójdą w tym kierunku.

Klucze U2F są znacznie bardziej bezpieczne niż tradycyjne hasła, ponieważ działają w oparciu o kryptografię asymetryczną, co utrudnia atakom typu phishing czy kradzieży danych. Warto również zachęcić inne banki do podobnych innowacji i wprowadzenia bardziej zaawansowanych metod uwierzytelniania :)

Santander: “W najbliższym czasie nie planujemy wdrożenia takiej funkcjonalności”. Dodam, że “pracują” i “myślą” o U2F od 2018 r.

Warto pamiętać, że klucze U2F nie dają pełnego bezpieczeństwa bo takiego nic nie daje a jedynie znacząco podnoszą jego poziom. Należy pamiętać, że bezpieczeństwo to warstwy cebuli, gruba warstwa jest spoko ale nie wystarczy jeśli będzie samotna. Przykład prosty, można mieć hasło 100 znakowe, trzy klucze U2F i biometrię DNA i konieczność potwierdzenia logowania przez 5 zaufanych osób i dwóch ministrów ale będzie się instalować gówniane aplikacje z każdego miejsca jakie się znajdzie i na nic to wszystko bo będzie 40 różnego rodzaju malware, trojanów itd itd.