Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ile można zarobić na lukach zero-day?

Obecnie nie jest już żadną tajemnicą fakt, że odkrywcy nowych luk obecnych w oprogramowaniu oraz w najpopularniejszych serwisach internetowych mogą zarobić znaczne sumy pieniędzy. Za informacje o nowych podatnościach płacą zarówno producenci oprogramowania, pośrednicy, ale również kupcy z czarnego rynku, a nawet władze państwowe. Sprawdźmy, jakie kwoty może zarobić łowca podatności.

Komercjalizacja rynku

Jeszcze kilka lat temu specjalne programy zachęcające do komercyjnego poszukiwania nowych podatności (ang. Bug Bounty Programs lub Vulnerability Rewards Programs) prowadzone przez samych producentów oprogramowania i serwisów internetowych były rzadkością. Dziś już nikogo takie inicjatywy nie dziwią. Producentom takie podejście pozwala na załatanie podatności zanim staną się one zagrożeniem dla użytkowników, natomiast łowcy błędów mogą otrzymać legalne wynagrodzenie za swą pracę wymagającą nietuzinkowych umiejętności. Wszystko wskazuje na to, że czasy poszukiwania podatności jedynie w celu sprawdzenia własnych umiejętności odchodzą do lamusa, a producenci coraz chętniej będą płacić za tego typu informacje.

Wanted patched or alive

Ile za informacje o błędach we własnych produktach jest obecnie gotowy zapłacić producent oprogramowania lub serwisu internetowego? Okazuj się, że nawet kilkadziesiąt tys. USD. Spójrzmy na kilka dobrze znanych programów producenckich.

1. Google Chrome/Chromium Vulnerability Rewards Program

Firma Google płaci za informacje o lukach występujących w przeglądarkach Chrome/Chromium, dzięki czemu jest w stanie szybko udostępnić odpowiednie poprawki własnym użytkownikom. Najwyższe wypłacone do tej pory kwoty sięgają 60 tys. USD, a przeciętne nagrody to 500, 1000 i 3133 USD. Dokładne statystki wraz z danymi odkrywców można znaleźć na stronie Security Hall of Fame.

2. Google Application Security

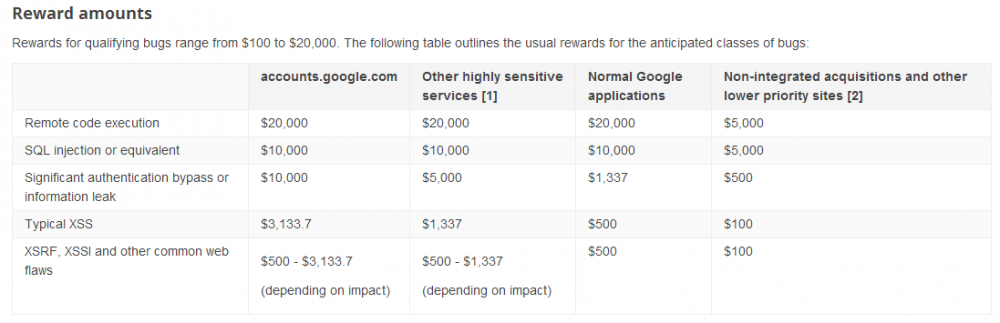

Firma Google również płaci za poważne błędy odnalezione w swych serwisach internetowych. W tym wypadku wypłaty sięgają nawet 20 tys. USD i zależą od rodzaju podatności oraz ważności samej aplikacji:

3. Mozilla Bug Bounty Program

Tutaj możemy liczyć na wynagrodzenie sięgające 3 tys. USD w przypadku krytycznych podatności. Dodatkowo otrzymamy koszulkę.

4. Facebook Bug Bounty

Najpopularniejszy serwis społecznościowy świata także niemało płaci za informacje o błędach. Minimalne wynagrodzenie to 500 USD. Co ciekawe, nie jest zdefiniowana górna granica wypłat dla łowców błędów. Każdy przypadek jest wyceniany indywidualnie na podstawie krytyczności samego błędu oraz kreatywności zastosowanej techniki jego wykorzystania. Facebook publikuje również oficjalne podziękowania dla wszystkich, którzy w sposób odpowiedzialny przyczynili się do poprawy bezpieczeństwa tego serwisu.

Obok wspomnianych internetowych gigantów podobne programy oferuje również wielu mniej znanych dostawców usług i oprogramowania, na przykład:

Każdy ze wspomnianych programów określa pewne specyficzne zasady, wg których są przyznawane wynagrodzenia. Cechą wspólną niemalże wszystkich regulaminów jest jednak wymóg odpowiedzialnego ujawnienia podatności (ang. Responsible disclosure), która oczywiście nie mogła być wcześniej znana. Zazwyczaj nie wolno również zgłaszać podatności typu DoS (ang. Denial of Service) oraz takich, których wykorzystanie wymaga użycia jakichkolwiek metod socjotechnicznych.

Wymienione programy producenckie zdają się dobrze spełniać swe cele. Firmy płacą tylko za konkretne odkrycia, dzięki czemu budżet przeznaczony na zewnętrzne testy bezpieczeństwa może być całkiem efektywnie wykorzystany. Natomiast końcowi użytkownicy mają poczucie, że producent dba o ich bezpieczeństwo i nie lekceważy żadnych dostępnych informacji o nowych podatnościach odkrytych w swych produktach.

Bug Bounty as a Service

Oprócz programów producenckich w ostatnim czasie zaczynają również działać rozmaici pośrednicy w handlu podatnościami. Firmy takie jak Verisign oraz ZDI oferują łowcom błędów wynagrodzenie w zamian za przejęcie wyłącznych praw do odnalezionych przez nich podatności. Po dokonaniu takiej transakcji taka firma w sposób odpowiedzialny ujawnia błędy producentowi aplikacji, jednak dodatkowo oferuje pewne usługi własnym klientom (wcześniejsze ostrzeżenie o potencjalnych zagrożeniach, ochrona przed nieznanymi publicznie lukami, dodanie ochrony do własnych produktów itp.). W przypadku ZDI odkrywcy błędów zbierają punktu za poszczególne zgłoszenia, a pojedyncze wypłaty mogą sięgać nawet 25 tys. USD (za: status ZDI Diamond).

Najnowszy trend w dziedzinie płatnego poszukiwania błędów stanowią jednak serwisy działające w modelu Bug Bounty as a Service. Stanowią one platformę pośredniczącą pomiędzy zleceniodawcami (twórcami oprogramowania i serwisów internetowych) a zleceniobiorcami (łowcami podatności). Ci pierwsi zgłaszają swoje produkty do testów i płacą zazwyczaj tylko za wykryte luki. Ci drudzy – otrzymują wynagrodzenie za konkretne osiągnięcia, jednocześnie mogą sobie wybierać odpowiadające im projekty. Przykładami takich serwisów są obecnie:

Sam model Bug Bounty as a Service wydaje się dobrym pomysłem, jednak obecnie niesie ze sobą wiele niewiadomych. Zleceniodawcy nie mają tu zbyt dużej kontroli nad tym, kto i tak naprawdę z jakimi zamiarami przeprowadza audyt ich rozwiązań. Pytanie również, czy cała chmara łowców błędów rozpoczynająca jednoczesne poszukiwania błędów nie będzie miała negatywnego wpływu na dostępność i stabilność testowanej usługi? Wreszcie wszystkie warunki, w tym finansowe, ustala pośrednik, wobec czego zarządzanie budżetem przeznaczonym na testy bezpieczeństwa przestaje być optymalne.

Czarny rynek

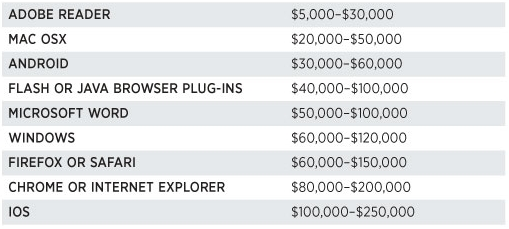

Część łowców błędów decyduje się na poszukiwanie kupców na czarnym rynku. Ceny, jakie można w tym wypadku uzyskać za exploity zero-day, są najwyższe, ale też cała transakcja obarczona jest największym ryzykiem. Jednymi z potencjalnych odbiorców są w tym wypadku twórcy złośliwego oprogramowania, którzy nowe exploity wykorzystują np. w atakach typu drive-by download (sytuacja w której komputer internauty jest infekowany w momencie odwiedzenia złośliwej strony internetowej). Istnieje wiele doniesień mówiących o tym, że kwoty w tego typu transakcjach (np. za zero-day na Javę) dochodzą do 100 tys. USD.

Co ciekawe, w ostatnim czasie coraz więcej doniesień świadczy o tym, że na czarnym rynku exploity zaczynają skupywać również agencje rządowe. Poszczególne państwa, a w szczególności USA, Rosja i Chiny coraz częściej przyznają się do prowadzenia działań w zakresie zbrojeń informatycznych, a nieznane nikomu innemu exploity na popularne oprogramowanie z pewnością mogą być w tym zakresie bardzo pomocne. Ceny w przypadku klientów rządowych są najwyższe i mogą sięgać nawet 250 tys. USD!

Czy należy płacić?

Pomimo postępującej komercjalizacji rynku podatności część największych firm informatycznych konsekwentnie odmawia płacenia za jakiekolwiek informacje o podatnościach. Firmy takie jak Microsoft, Apple czy Adobe nie zamierzają na razie zmieniać swojego podejścia w tym zakresie. Z jednej strony, można by więc powiedzieć, że taka polityka kilku wielkich korporacji napędza handel na czarnym rynku i naraża użytkowników ich oprogramowania na ataki, przed którymi nie będą się w stanie w żaden sposób obronić. Jednak z drugiej strony, płacenie dobrowolnego „haraczu” wszystkim odkrywcom luk również budzi wiele kontrowersji.

Które podejście waszym zdaniem jest słuszne. Czy ostatecznie rynek zmusi wszystkich liczących się twórców oprogramowania do płacenia za informacje o własnych błędach?

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

W sumie to nawet się nie dziwie czemu tacy giganci jak Microsoft , Apple czy Adobe nie płaca oficjalnie za błędy znalezione w swoim oprogramowaniu , to największe firmy na świecie i jakby na to patrzeć wiedzą że ludzie i tak kupią ich oprogramowanie , więc kwestia bezpieczeństwa schodzi na drugie miejsce . Według mnie to trochę nie rozważne podejście i nonszalancja ze strony tych firm . Osobiście jestem za odwrotna polityka z tego względu ze dana firma oprócz danej podatności w oprogramowaniu może otrzymać również fachowe wsparcie ze strony odkrywcy , a co w dzisiejszych czasach może być kluczowe.

Uzupełnię listę o program, który niedawno ruszył w serwisie PacketStrom Security:

http://packetstormsecurity.com/bugbounty/

A odpowiadając na zawarte w artykule pytanie: zdecydowanie jestem ZA tego typu programami.

W mojej subiektywnej opinii generalnie mają one same pozytywne skutki, gdyż:

– umożliwiają zarabianie w sposób legalny, za przyzwoleniem producenta oprogramowania (choć pewnie jest to obwarowane jakimiś wymaganiami, np. Facebook zaleca, by do poszukiwania bugów korzystać ze specjalnie w tym celu utworzonych kont) pieniędzy za coś, co do tej pory było mniej lub bardziej nielegalne

– osoby o ponadprzeciętnej wiedzy i umiejętnościach mają możliwość czerpać profity ze swojej wiedzy

– zgadzam się z tezą, że tego typu programy generalnie przyczyniają się do poprawy bezpieczeństwa

Ewentualne “ale” mogą pojawić się bardziej ze strony PR-owców i marketingowców, dla których tego typu programy mogą stanowić zagrożenie “dla wizerunku” i “nadszarpnięcie” reputacji bla bla bla… Ale jak wszyscy informatycy wiemy, że tego typu specjaliści żyją w swoim świecie słupków i tabelek w excellu, wskaźników, wzrostów i analiz i zostawmy im tę piaskownicę, niech się bawią dalej :)

szczerze mówiąc liczyłem na twoją obiektywną opinię