Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Hive – jak CIA kontroluje przejęte cele

Jednym z celów prowadzenia działań wywiadowczych jest pozyskanie ściśle chronionych informacji. Zdarzają się zapewne przypadki, gdy planując akcje wykradania danych, nie uwzględnia się konieczności okresowego ponawiania takiego zadania celem ustalenia, czy zebrane informacje nie straciły na aktualności. Bardziej rozsądne wydaje się jednak podejście, które polega na utrzymaniu stałego dostępu do danych, dzięki któremu informacje z pozyskanego źródła będzie można pobierać i weryfikować przez długi czas. Dzięki temu z jednorazowego źródła możemy uzyskać źródło niewysychające, które na nasze żądanie przesyłać będzie świeże porcje zebranych informacji.

Jako dobrą praktykę należy również uznać zabezpieczenie się przed potencjalną wpadką. Jeżeli już ktoś odkryje, że jego komputer lub nawet cała sieć stanowi cenne źródło informacji dla obcego wywiadu, należy maksymalnie utrudnić ustalenie, do której agencji transferowane są zasoby przejętej sieci. W tym wszystkim uwzględnia się jeszcze kwestię skali całego przedsięwzięcia. Inaczej będziemy kategoryzować zadanie, gdy kontroli podlegać będą pojedyncze cele, a inaczej gdy ich ilość będziemy liczyć w setkach lub, co bardziej prawdopodobne tysiącach. Zadanie wydaje się nietrywialne; na szczęście jednak mamy się od kogo uczyć. Jak z rozwiązaniem tak złożonego problemu poradziło sobie CIA możemy dowiedzieć się z ostatniej publikacji WikiLeaks, która ujawnia informacje o projekcie Hive.

Hive – tajne operacje muszą pozostać tajne

Często możemy spotkać się ze stwierdzeniem, że korzystając z publicznej sieci Internet jesteśmy obdarci z anonimowości. Jak zatem skutecznie przeprowadzać akcje wywiadowcze jednocześnie nie zdradzając swojej tożsamości?

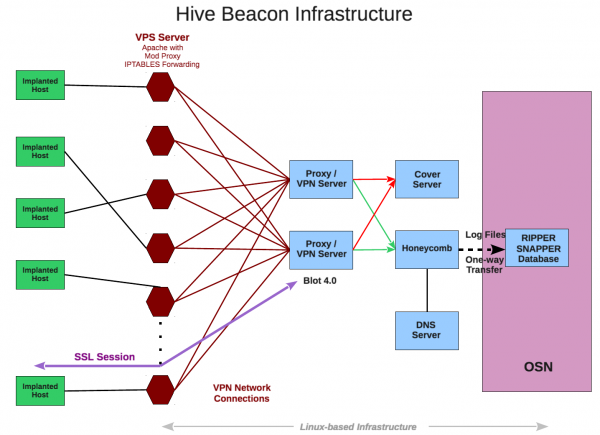

CIA postanowiło zbudować w tym celu specjalną infrastrukturę. Przy jej pomocy osoby, które odpowiadały za kontrolowanie przejętych celów, mogły w wygodny sposób przesyłać polecenia do wykonania oraz odbierać ich wyniki, co ważne, nie zdradzając przy okazji od kogo polecania pochodzą oraz do kogo kierowane są wyniki. Innymi słowy, Hive stanowił (lub nadal stanowi) infrastrukturę wykorzystywaną i pośredniczącą pomiędzy CIA a komputerami przejętymi na całym świecie.

Najciekawszym fragmentem struktury Hive wydaje się styk pomiędzy infrastrukturą CIA a infrastrukturą “publiczną”. Studiując dokumenty opublikowane przez WikiLeaks możemy dowiedzieć się, że za punkty wyjścia do publicznej sieci, CIA służyły serwery VPS zakupione od komercyjnych dostawców tych usług. Na serwerach instalowany był CentOS, klient VPN, serwer WWW Apache a cała operacja kończyła się ustawieniem odpowiednich reguł zapory ogniowej (iptables). Wszystkie kroki niezbędne do poprawnej konfiguracji środowiska, uwzględniając dobre praktyki bezpieczeństwa można oczywiście znaleźć w podręczniku użytkownika Hive. Dodatkowo dla każdej z przeprowadzanych operacji rejestrowana była odpowiednia domena.

Działanie pod przykrywką – przedstaw się lub nie

Jedno z zadań, jakie stało przed CIA polegało na takim zamaskowaniu serwera VPS, by nie mógł być on w prosty sposób zidentyfikowany jako pośrednik pomiędzy publiczną siecią a serwisami CIA. W tym celu wykorzystano podejście polegające na opcjonalnym uwierzytelnieniu do serwera WWW.

Znamy przypadki, gdy po przejściu pod określony adres URL, przeglądarka prosi nas o wpisanie loginu oraz hasła lub przedstawienie odpowiedniego certyfikatu klienckiego. CIA wykorzystało podobne podejście. Różnica polegała jednak na tym, że domyślnie uzyskanie dostępu do zasobów serwera nie wymagała żadnego uwierzytelnienia. Jeżeli przypadkowy internauta natknął się na taki serwer i przesłał do niego żądanie HTTP w odpowiedzi mógł zobaczyć statyczną stronę WWW. Jeżeli jednak klient, np. malware uruchomiony na przejętej stacji, łączący się do serwera, podjął próbę uwierzytelnienia przedstawiając odpowiedni certyfikat, był identyfikowany a następnie dopuszczany do wymiany danych z wewnętrznymi systemami (tzw. serwerem “Blot”). W ten oto sposób CIA postanowiło zacierać ślady swojej działalności.

Dokumentacja i kod źródłowy

Jeżeli ktoś wykazuje chęć zapoznania się ze szczegółami technicznymi działania Hive, może przeanalizować materiały upublicznione przez WikiLeaks. Pośród dokumentów wykradzionych z CIA można znaleźć m.in. kod źródłowy rozwiązania, podręcznik użytkownika czy dokładny opis protokołu wykorzystywanego do komunikacji pomiędzy klientem a serwerami.

piochu

Witam;Troszkę to wyjaśnia całą sytuację.Można się dużo nauczyć od specjalistów.