Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Hackowanie serwerów portów szeregowych

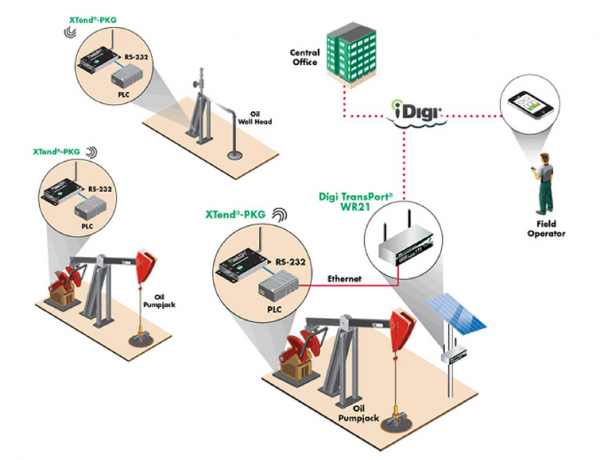

Sieciowe serwery portów szeregowych są wykorzystywane przez wiele organizacji, jako wygodny sposób na „usieciowienie” całej gamy rozmaitych urządzeń obsługujących jedynie lokalne połączenia szeregowe. Tego typu (nierzadko krytyczna) infrastruktura jest bardzo często udostępniono za pośrednictwem Internetu.

Z badań przeprowadzonych przez HD Moore’a wynika, że sieciowe serwery portów szeregowych nie tylko pozwalają na zdalny dostęp do szeregu ważnych instalacji w wielu rozmaitych organizacjach, ale również są bardzo słabo zabezpieczone przed niepowołanym dostępem.

Typowy serwer portów szeregowych to skrzyneczka wielkości domowego routera, wyposażona w jeden lub wiele portów szeregowych oraz interfejsy sieciowe (przewodowe lub bezprzewodowe, takie jak WiFi oraz GSM). Do portów szeregowych podłączone zostają urządzenia, które jedynie w taki sposób pozwalają na dostęp do konsol konfiguracyjnych i administracyjnych, dzięki czemu całość staje się w łatwy sposób dostępna za pośrednictwem sieci.

Jak się okazuje, w globalnej sieci można odnaleźć (np. za pomocą wyszukiwarki Shodan) tysiące serwerów portów szeregowych, które pośredniczą w dostępie do urządzeń takich jak:

- terminale płatnicze,

- systemy automatyki i wyposażenia przemysłowego,

- serwery VPN,

- urządzenia sieciowe.

Ryzyko związane z wykorzystywaniem tego typu serwerów do pośredniczenia w zdalnym zarządzaniu krytyczną infrastrukturą wynika z niewystarczających zabezpieczeń (zazwyczaj są to słabości konfiguracyjne oraz podatności występujące w samych urządzeniach i ich oprogramowaniu) samych serwerów sieciowych oraz… specyfiki dostępu za pośrednictwem portu szeregowego.

Jak pokazały praktyczne testy, uzyskanie dostępu do samego serwera portów szeregowych jest bardzo często trywialne — za pomocą domyślnych lub nieudokumentowanych poświadczeń, czy też nieudokumentowanej przez producenta obsługi protokołów takich jak SNMP. Co więcej, często zdarza się tak, że pomimo zabezpieczonego dostępu do funkcji zarządzania samym serwerem, dostęp do „przypiętych” portów szeregowych jest zupełnie otwarty (przykładowo, poprzez bezpośrednie wybranie odpowiedniego portu TCP skojarzonego z danym portem szeregowym).

Skoro dostęp do „usieciowionego” portu szeregowego jest w wielu przypadkach banalny, to może chociaż sesja terminalowa urządzenia docelowego jest lepiej zabezpieczona? Niestety, sesje udostępniane na portach szeregowych są zazwyczaj słabo (jeśli w ogóle) zabezpieczone. Jako że zakłada się, że taka sesja odbywa się przy fizycznym dostępie do urządzenia, często domyślnie nie jest wymagane nawet hasło dostępowe. Nawet jeśli uwierzytelnienie jest wymagane, to (ponownie ze względu na zakładany charakter takiego połączenia) większość urządzeń nie wspiera limitów czasu nieaktywności, przez co możliwe jest zazwyczaj przechwycenie poprzedniej sesji nawiązanej niegdyś i pozostawionej przed administratora systemu.

Nie ma więc wątpliwości, że za pośrednictwem Internetu można w powyższy sposób uzyskać administracyjny dostęp do wielu krytycznych urządzeń i najrozmaitszych instalacji. Wszystkich, którzy korzystają z podobnych rozwiązań, zachęcamy więc do weryfikacji zabezpieczeń własnych (często zapomnianych) serwerów portów szeregowych. Warto między innymi:

- korzystać wyłącznie z szyfrowanych połączeń administracyjnych (SSL/SSH),

- ustawić silne hasła dostępowe oraz zmienić domyślne nazwy użytkowników,

- włączyć uwierzytelnianie dla połączeń konsolowych,

- unikać bezpośredniego mapowania połączeń konsolowych na porty TCP,

- włączyć limit czasu nieaktywności sesji konsolowej.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)