Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Google potwierdza włamanie do portalu Law Enforcement Request System dla organów ścigania

Google potwierdził poważny incydent bezpieczeństwa związany z utworzeniem fałszywego konta w ich systemie LERS (Law Enforcement Request System) używanym na całym świecie przez policję i instytucje rządowe do składania formalnych wniosków o dane użytkowników.

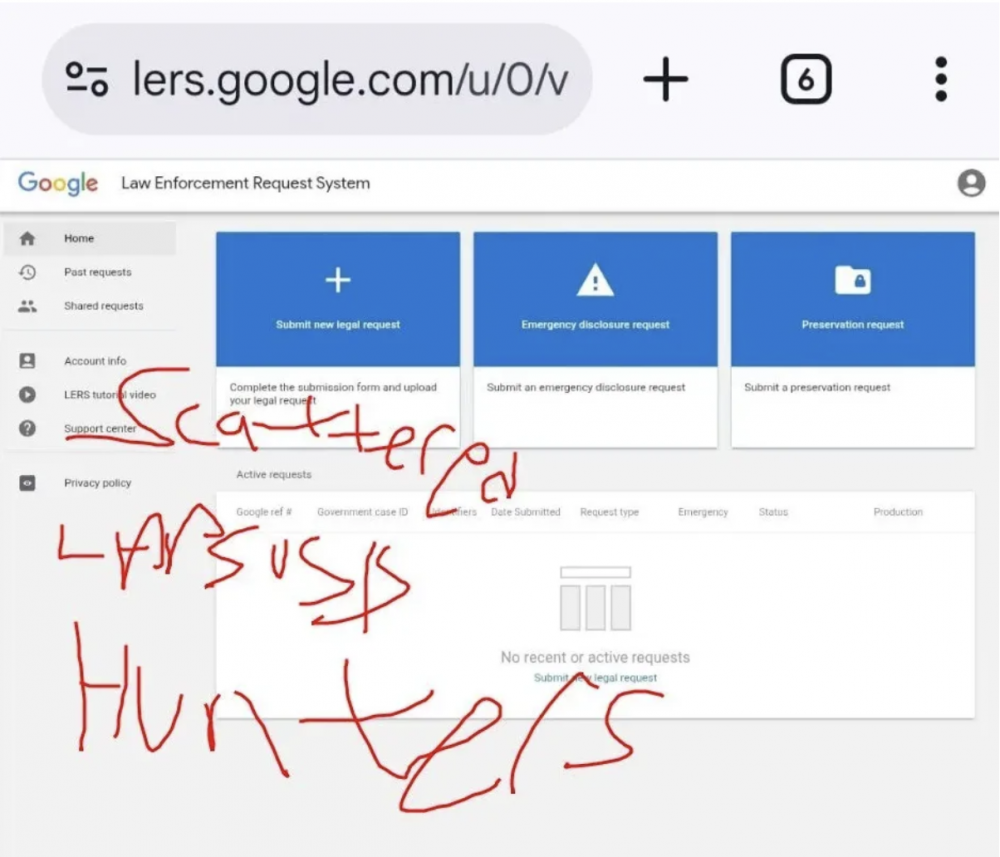

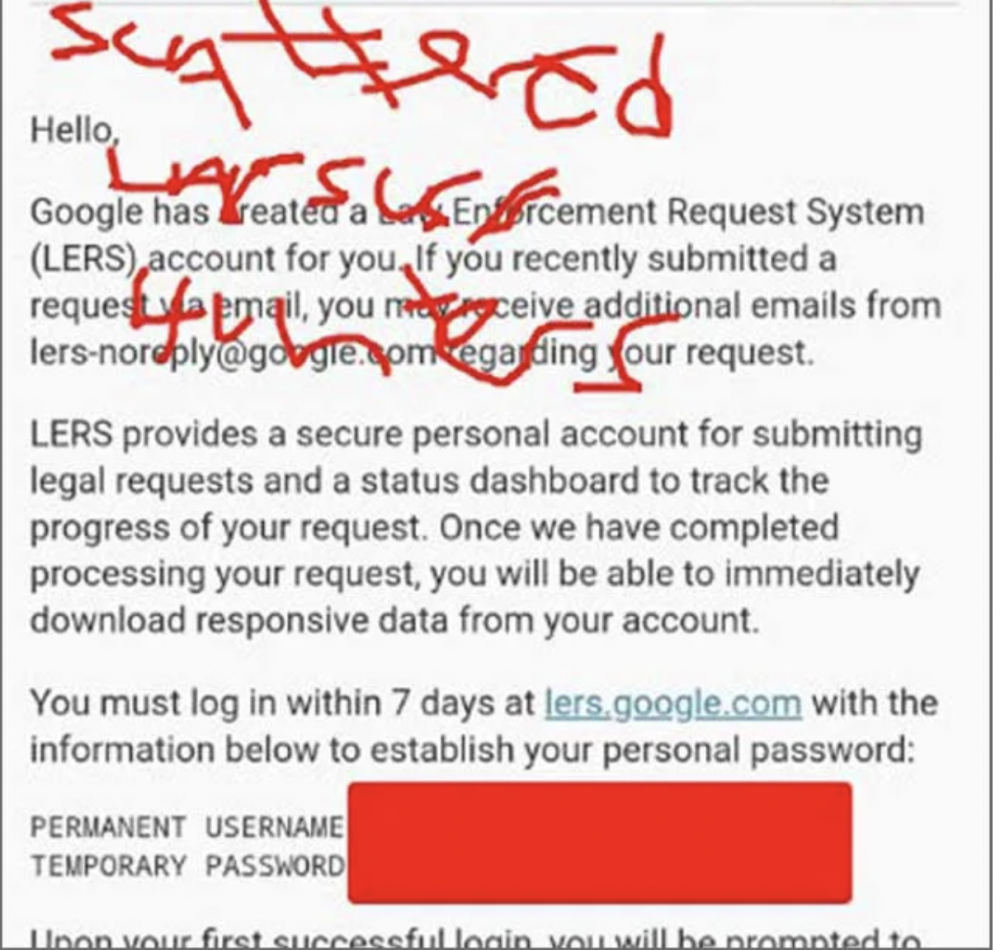

BleepingComputer podaje, że komunikat Google pojawił się po tym, jak grupa hakerska określająca się jako “Scattered Lapsus$ Hunters” ogłosiła na Telegramie, że uzyskała dostęp zarówno do portalu LERS Google, jak i do systemu sprawdzania przeszłości eCheck FBI. Grupa opublikowała zrzuty ekranu rzekomego dostępu krótko po tym, jak w czwartek ogłosiła, że “znika” z sieci.

Google oświadczył, że incydent został opanowany, zanim doszło do jakichkolwiek szkód. “Zidentyfikowaliśmy, że w naszym systemie do obsługi wniosków organów ścigania utworzono fałszywe konto i zostało ono dezaktywowane” – przekazał rzecznik Google.

Firma stanowczo podkreśliła, że “za pomocą tego konta nie złożono żadnych wniosków i nie uzyskano dostępu do danych”.

Nieautoryzowany dostęp do LERS mógłby potencjalnie umożliwić przestępcom podszywanie się pod organy ścigania i składanie fałszywych wezwań sądowych lub pilnych wniosków o dane, co pozwoliłoby im nielegalnie zdobywać wrażliwe informacje o użytkownikach.

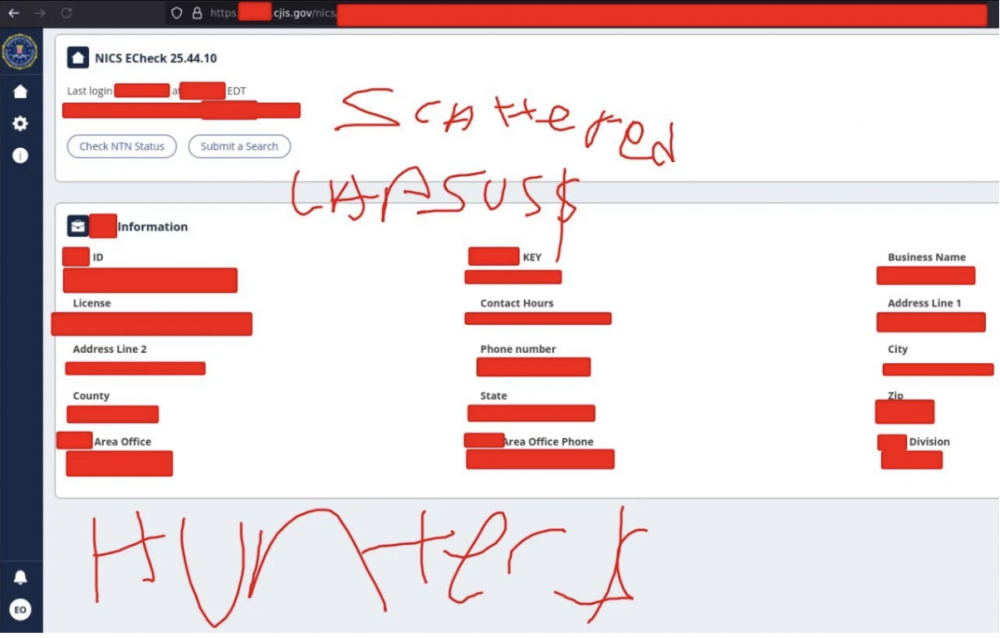

Cyberprzestępcy twierdzą również, że uzyskali dostęp do systemu sprawdzania przeszłości eCheck FBI.

Grupa „Scattered Lapsus$ Hunters”, która twierdzi, że składa się z członków powiązanych z Shiny Hunters, Scattered Spider i Lapsus$, stoi za falą kradzieży danych w 2025 r., wymierzoną w informacje przechowywane w Salesforce, o czym pisaliśmy na łamach sekuraka.

Na początku cyberprzestępcy stosowali techniki socjotechniczne, aby nakłaniać pracowników do połączenia narzędzia Salesforce Data Loader z korporacyjnymi instancjami Salesforce, co pozwalało im kraść dane i szantażować firmy.

Później włamali się do repozytorium GitHub firmy Salesloft i przy użyciu Trufflehog przeskanowali prywatny kod źródłowy w poszukiwaniu ujawnionych sekretów. Dzięki temu zdobyli tokeny uwierzytelniające dla Salesloft Drift, które następnie wykorzystali do kolejnych ataków na dane w Salesforce.

Ofiarą tych ataków padło wiele firm, w tym Google, Adidas, Qantas, Allianz Life, Cisco, Kering, Louis Vuitton, Dior, Tiffany & Co., Cloudflare, Zscaler, Elastic, Proofpoint, JFrog, Rubrik, Palo Alto Networks i wiele innych.

Google w tym przypadku zdołał zapobiec wyciekowi danych, jednak skuteczne utworzenie konta podkreśla uporczywe i ewoluujące zagrożenia, przed jakimi stoją nawet najbardziej zabezpieczone platformy technologiczne. Wskazuje to również na kluczową potrzebę stosowania solidnych protokołów weryfikacyjnych w systemach współpracujących z instytucjami rządowymi.

~Natalia Idźkowska

Ciekawe jak im się to udało? Nie wierzę, że napisali tylko “jestem głównym komendantem policji, dajcie konto”.