Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Gigabajty kodów źródłowych Nissana wyciekły. Wg doniesień repozytorium było zabezpieczone za pomocą admin/admin

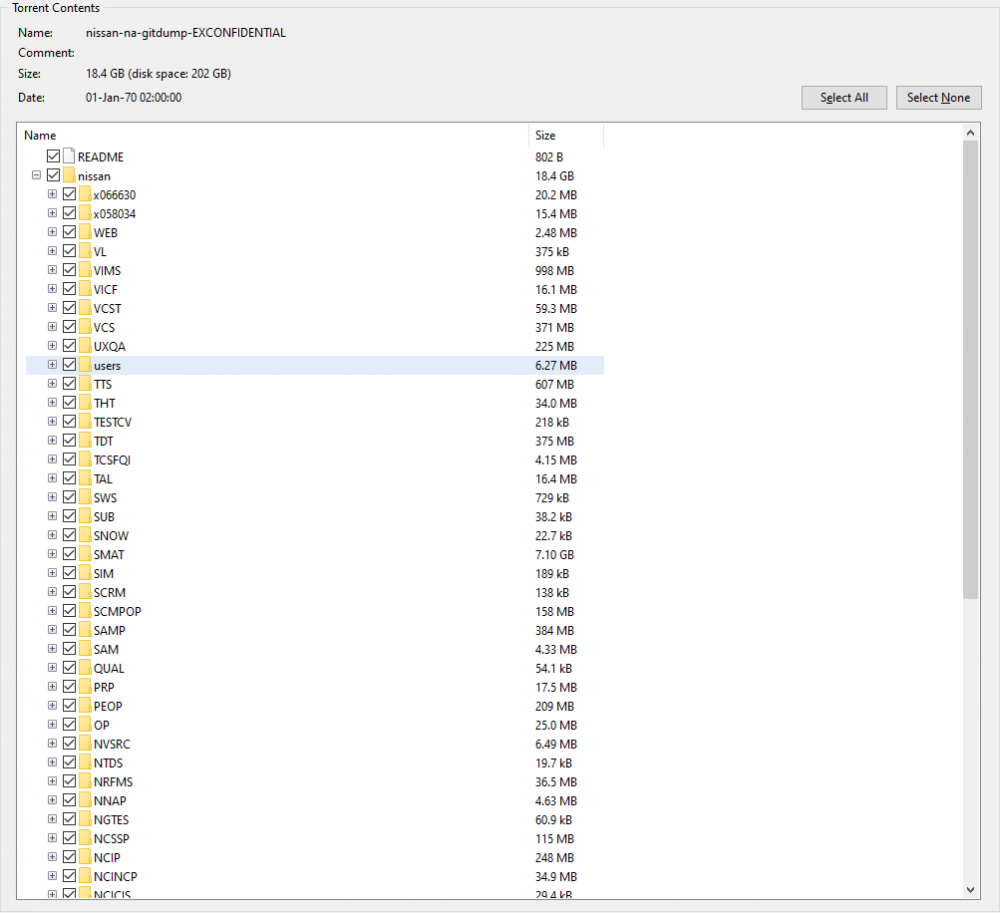

O temacie donosi ZDNet. Repozytorium wygląda na naprawdę bogate:

I zawiera kody źródłowe takich m.in systemów:

- the Dealer Business Systems / Dealer Portal

- Nissan internal core mobile library

- Nissan/Infiniti NCAR/ICAR services

- client acquisition and retention tools

- sale / market research tools + data

- various marketing tools

- the vehicle logistics portal

- vehicle connected services / Nissan connect things

- and various other backends and internal tools

Nissan potwierdził incydent, a wg doniesień repozytorium było zabezpieczone za pomocą admin/admin:

The leak originated from a Git server that was left exposed on the internet with its default username and password combo of admin/admin Tillie Kottmann, a Swiss-based software engineer, told ZDNet in an interview this week.

Ciekawe czy umieszczenie małego backdoorka w kodzie mogłoby mieć choć trochę podobny efekt jak w przypadku Solarwinds. Tutaj swego czasu pojawiły się komentarze, że jeden z ich serwerów aktualizacji był zabezpieczony hasłem solarwinds123.

–ms