Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Gdy nie wszyscy bohaterowie noszą peleryny – jak zostały złamane klucze do ransomware Zeppelin

Wszystko zaczęło się w maju 2020 roku, gdy Piotr (dane zanonimizowane), IT manager w firmie technologicznej, musiał zmierzyć się z infekcją ransomware Zeppelin. Niestety jego poprzednik zostawił sieć w takim stanie zabezpieczeń, że kopie bezpieczeństwa także zostały zaszyfrowane. Po dwóch tygodniach zwodzenia go przez cyberzbójów, prezes był gotów skapitulować i zapłacić okup. Wtedy jednak Piotr odebrał telefon od agenta FBI: “Nie płać, znaleźliśmy kogoś kto może złamać zabezpieczenia”. FBI poprosiło go o kontakt z Lancem James’em, szefem firmy konsultingowej zajmującej się cyberbezpieczeństwem – Unit 221B.

Zeppelin pojawił się w przestępczym świecie w grudniu 2019. Wkrótce potem Lance James odnalazł mnóstwo podatności w algorytmie szyfrowania, które pozwoliły mu wykonać atak siłowy na klucze deszyfrujące. Zostały one złamane po kilku godzinach obliczeń za pomocą 100 wykupionych serwerów w chmurze połączonych w jeden klaster. Jednakże firma Unit 221B była świadoma, że przekazanie publicznej informacji o złamaniu szyfrowania ransomware spowoduje, że zbójniccy autorzy zmienią podejście do szyfrowania i infekcja będzie trudniejsza do zwalczenia. “W momencie gdy ogłosisz, że masz dekryptor, to zmienią kod źródłowy” – jak powiedział James.

Wskazał też jednak, że grupa odpowiedzialna za Zeppelina przestała rozsiewać zagrożenie w ciągu ostatniego roku. Prawdopodobną przyczyną była nieskuteczność w pobieraniu okupu ze względu na pomoc Unit 221B ponad dwóm tysiącom firm w cichym, potajemnym odszyfrowaniu danych.

W związku z powyższym, Lance James wraz ze współautorem Joelem Lathropem postanowił podzielić się swoją pracą na konferencji Black Hat 17 listopada br. Poniżej cytat z początku prelekcji o tym co ich motywowało::

“To, co motywowało nas najbardziej do działania, to fakt, że Zeppelin atakował przyczółki dla bezdomnych oraz społeczne organizacje non-profit. Te apatyczne akty atakowania tych, co nie mogą się bronić, były naszą motywacją dla tego badania, analizy i stworzenia narzędzi. Nie atakujcie bezdomnych lub chorych. To pobudzi nasze ADHD i wchodząc w stan hiper skupienia zniszczymy Waszą infekcję, du*ki.”

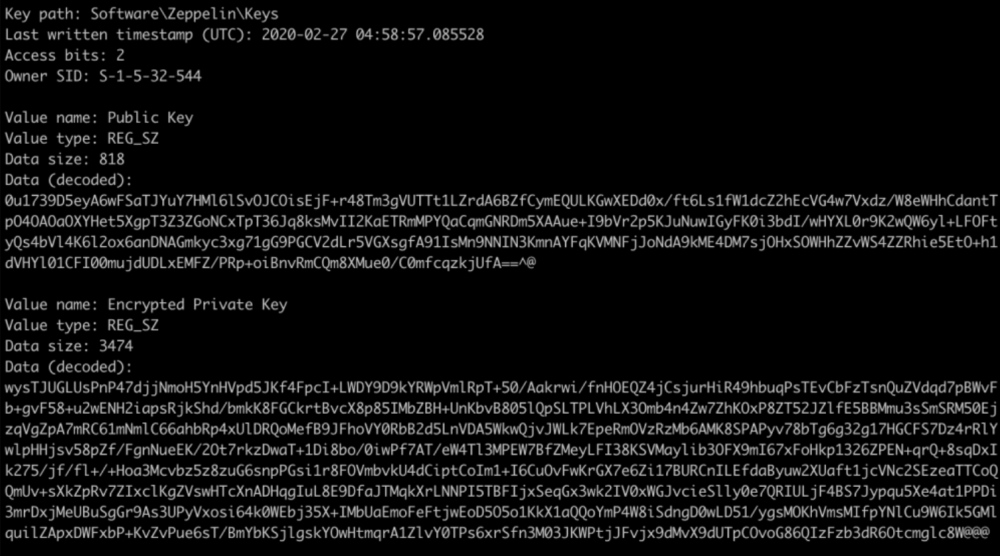

Czytając analizę techniczną pod tym linkiem, można zauważyć, że cyberzbóje używali trzech różnych kluczy szyfrujących do działania. Jednak proces deszyfrowania mógł się odbyć wyłącznie za pomocą jednego z nich: efemerycznego, publicznego klucza RSA-512, który był generowany losowo dla każdego zainfekowanego komputera. W związku z tym próbując odtworzyć ten klucz z rejestru, badacze mogli go złamać, by otrzymać 256-bitowy klucz AES, służący do szyfrowania. Problem jednak polegał na tym, że klucz publiczny był usuwany w momencie, gdy proces szyfrowania się zakończył. Zrzut i analiza pamięci pozwoliły na pięciominutowe okno na odzyskanie klucza w momencie, gdy pliki zostały zaszyfrowane. Wtedy zespół UNIT 221B stworzył wersję “Live CD” systemu opartego na jądrze Linux, którą ofiary mogły uruchomić na zainfekowanym systemie w celu wydobycia klucza RSA-512. Badacze następnie wczytywali klucz do klastra złożonego z 800 procesorów (100 komputerów) hostowanych przez firmę Digital Ocean i uruchamiali proces crackowania. Następnie wydobyty klucz AES-256 był używany w celu odszyfrowywania plików. Takich przykładów pomocy firmom było bardzo wiele.

Rys.1. Jeden z przykładów odszyfrowanego klucza publicznego, źródło.

W sierpniu 2022 r. agencja FBI wraz z CISA opublikowała nowe ostrzeżenie o Zeppelinie. Mianowicie zauważono, że przestępcy zmodyfikowali infekcję w taki sposób, by uruchamiała się wielokrotnie na atakującej instancji w celu stworzenia różnych identyfikatorów lub rozszerzeń plików. Takie działanie miało na celu konieczność odzyskiwania kilku unikalnych kluczy deszyfrujących, a nie jednego. W ostrzeżeniu czytamy także, że ofiarami ataku był szeroko pojęty biznes wraz z organizacjami infrastruktury krytycznej uwzględniając kontrahentów obronnych, placówki edukacyjne i firmy technologiczne – szczególnie te związane ze zdrowiem i przemysłem farmaceutycznym w dobie pandemii COVID-19. Cyberzbóje domagali się opłaty w kryptowalucie Bitcoin (BTC) w zakresie od kilku tysięcy aż do kilku milionów dolarów w zależności od tego, na kim atak się powiódł.

Rys. 2. Pamiątkowy zrzut ekranu z klastra pracującego nad odszyfrowaniem klucza, źródło.

Co ciekawe, grupa odpowiedzialna za ransomware uzyskiwała dostęp do sieci za pomocą słabych danych uwierzytelniających po protokole dostępu zdalnego (RDP), luk w zabezpieczeniach firewalla SonicWall oraz kampanii phishingowych. Po udanym wejściu do sieci, przestępcy zwykle potrzebowali około dwóch tygodni na jej mapowanie i enumerację.

Jedna z ofiar-klientów tak podsumowała całą akcję:

“Zdecydowanie nie byliśmy przygotowani na taki atak. To, że udało się w naszym szpitalu odszyfrować dane, było szansą jak jeden do miliona. Jedno, czego się nauczyłem, to jak ogromnie ważne jest stworzenie silnego zespołu reagowania złożonego z ludzi, którzy znają swoje role i odpowiedzialności”.

Źródło:

- https://krebsonsecurity.com/2022/11/researchers-quietly-cracked-zeppelin-ransomware-keys/

- https://blog.unit221b.com/dont-read-this-blog/0xdead-zeppelin

~tt