Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Funtenna — praktyczna implementacja wykradania danych ukrytym kanałem radiowym

Temat wykradania danych z systemów odizolowanych sieciowo i elektronicznie za pośrednictwem przypadkowych emisji radiowych jest dobrze znany chociażby w kontekście technologii Tempest. Możliwe jest również celowe wzbudzanie emisji w celu wyciągania danych za pomocą ukrytego kanału radiowego.

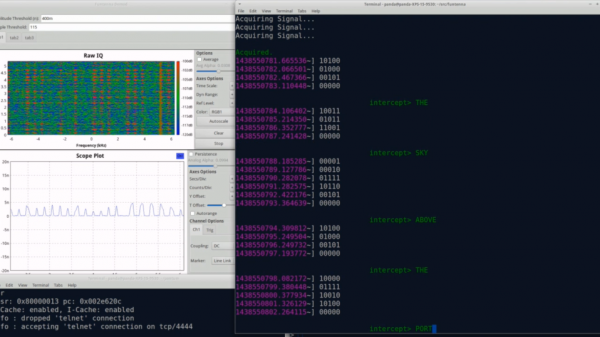

Projekt Funtenna stanowi ciekawą implementację oprogramowania klasy air gap malware. Zaprezentowany dziś w trakcie konferencji Black Hat exploit jest w stanie bez jakiejkolwiek modyfikacji sprzętowej doposażyć docelowe urządzenie w źródło sygnału radiowego, który następnie może być odbierany przez intruza.

W taki sposób możliwe jest wyciąganie danych nawet z systemów zupełnie izolowanych sieciowo. Metoda ta nie korzysta oczywiście z żadnego komputerowego interfejsu komunikacyjnego, takiego jak Bluetooth, czy WiFi, który potencjalnie mógłby być monitorowany i przez to spowodować wykrycie całej operacji.

Powyższa metoda została zaprezentowana przez zespół pod kierownictwem Anga Cui na przykładzie drukarki laserowej Pantum P2502W. Zaledwie siedmioliniowy exploit wstrzyknięty do oprogramowania sterującego urządzeniem zamienia jego interfejsy w nadajnik radiowy poprzez odpowiednie sterowanie sygnałem prądowym na poszczególnych pinach.

Najlepsze rezultaty uzyskano dla złącza UART z podłączonym trzymetrowym przewodem. W trakcie badań udało się wygenerować sygnał radiowy na tyle silny, że z powodzeniem mógł być odbierany na zewnątrz żelbetonowego budynku, w którym znajdowało się atakowane urządzenie.

You have network detection, firewalls… but this transmits data in a way that none of those things are monitoring, this fundamentally challenges how certain we can be of our network security.

Oczywiście przed tego typu atakiem nie uchroni nas żaden firewall, czy system klasy IDS/IPS, a podobny scenariusz jest możliwy w przypadku całej gamy rozmaitych urządzeń komputerowych.

— Wojciech Smol

Czy moze autorzy projektu podawali jakies odleglosci z ktorych sa w stanie odebrac sygnal?

Zastanawiam sie jak zareagyja na to Sluzby Ochrony Panstwa skoro minimalna odleglosc to 8 metrow dla system o niskich klauzulach np. Zastrzezone

Pewnie tak zareagują, jak ja bym to zrobił:

“Po wydruku natychmiast wyłączyć drukarke”.