Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Full Disclosure – tani i skuteczny atak na iPhone-y umożliwiający skopiowanie pamięci i brute-force PINu

TL;DR

Na najnowszym systemie iOS z serii 9.x pokazano praktyczny atak odzyskujący prawidłowy 4-znakowy PIN w czasie <40h.

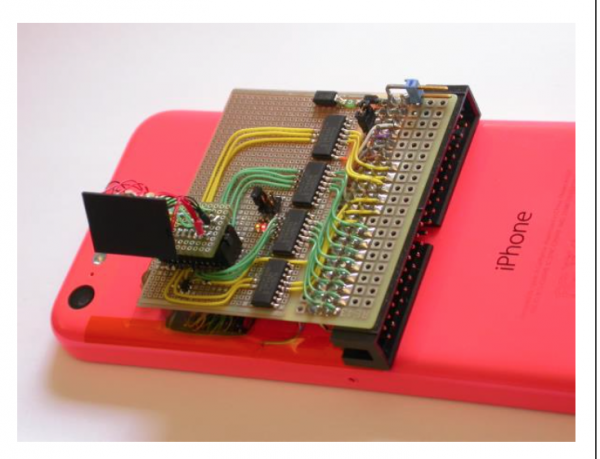

Działający telefon z wpiętą infrastrukturą do kopiowania pamięci NAND

Jak wiemy kilkukrotne podanie nieprawidłowego kodu PINu do w iPhone-ach powoduje jego wyłączenie na kilka minut, a po 10 niepoprawnych PINach telefon wymazuje się całkowicie (zalecamy taką konfigurację). Powoduje to, że jakikolwiek bruteforce skazany jest na niepowodzenie… Chyba że spróbujemy się podpiąć bezpośrednio do sprzętu.

Do tej pory na nowych produktach firmy Apple nie było to możliwe, o czym wspominał niedawno rozczarowyn szef FBI przy okazji niesłynnej afery dotyczącej iPhone-a z San Bernardinio.

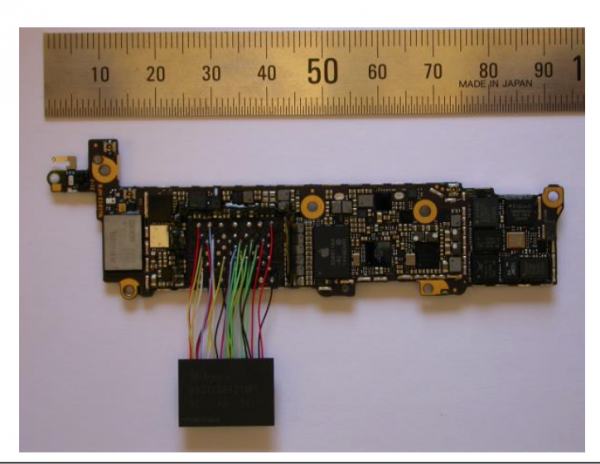

Nie minęło wiele czasu i Sergei Skorobogatov z uniwersytetu Cambridge zaprezentował w pełni działający atak umożliwiający fizyczne kopiowanie pamięci NAND z iPhone 5c (wymontowany z telefonu chip z wstrzykniętym zewnętrznym interfejsem poniżej):

Po umieszczeniu ww. chipa w telefonie i uruchomieniu go można przeprowadzić szybki atak bruteforce na 4 znakowy PIN. Całość tanim kosztem:

This paper is a short summary of a real world mirroring attack on the Apple iPhone 5c passcode retry counter under iOS 9. This was achieved by desoldering the NAND Flash chip of a sample phone in order to physically access its connection to the SoC and partially reverse engineering its proprietary bus protocol. The process does not require any expensive and sophisticated equipment.

I dalej:

By using the described and successful hardware mirroring process it was possible to bypass the limit on passcode retry attempts.

Część z Was może się zastanawiać – co ma wspólnego kopiowanie pamięci NAND z bruteforcem PINu?

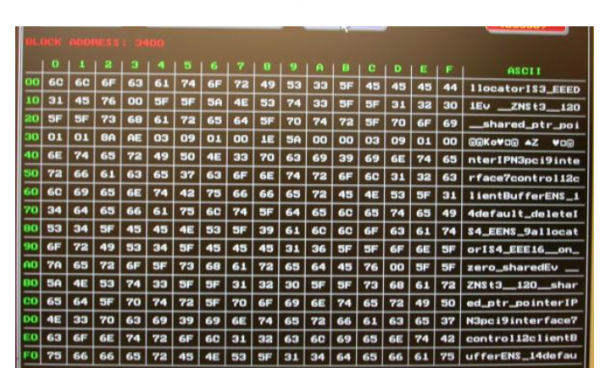

Pomysł na atak jest tutaj taki, żeby wpiąć się sprzętowo do działającej maszynerii znajdującej się w telefonie (tak żeby móc czytać / zapisywać pamięć bezpośrednio). Podawać nieprawidłowe PINy, ale po nieudanych próbach przywrócić pamięć do stanu bazowego. Czyli stanu dla telefonu – w którym nie podaliśmy żadnego nieprawidłowego PINu. Proste? :)

Fragment pamięci iPhone

Autor badania wskazuje że nowsze Iphone-y (do 6 plus) posiadają ten sam pamięci NAND więc atak bez większych problemów powinien udać się i tutaj.

Dostępny jest też film prezentujący całą operację:

–Michał Sajdak

Czego to student nie zrobi byleby nie uczyć się do sesji

To nie student a doktor :)

Czego to doktor nie zrobi byleby nie miec zajec ze studentami

Jak jest z możliwością odszyfrowania tej samej pamięci na kilku iPhonach? Z tego co czytałem klucz jest przechowywany w specjalnym chipie i tylko on z odpowiednim pinem jest w stanie odszyfrować pamięć, może ten klucz też można skopiować?

Tu chyba chodzi bardziej o to, że koleś podmienił chip pamięci nand na kabelki, i klucz jest dalej używany tak samo jak wcześniej. Chyba chodzi właśnie o to, że go w tym ataku nie potrzeba.

Dokładnie tak.