Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Fortinet publikuje informacje o podatności CVE-2024-47575 prowadzącej do RCE

Fortinet w końcu wydał oficjalne zalecenia dotyczące podatności, o której słychać było od pewnego czasu. Z informacji opublikowanej przez firmę wynika, że podatność wynikała z braku uwierzytelniania w krytycznej funkcji w demonie fgfmd FortiManagera i mogła prowadzić do zdalnego wykonania kodu.

TLDR:

- CVE-2024-47575 pozwala na RCE we wszystkich wersjach FortiManager,

- luka była wykorzystywana od czerwca 2024,

- Fortinet oraz Mandiant publikują IoC

- Producent zaproponował środki zaradcze oraz doradza natychmiastową zmianę poświadczeń

Podatność otrzymała identyfikator CVE-2024-47575, a jej poziom krytyczności oceniono na 9,8 (krytyczny) wg CVSS 3. Polega ona na dodaniu do FortiManagera urządzenia kontrolowanego przez atakującego i wykonywaniu z jego wykorzystaniem pomocą poleceń na FortiManager.

Podatne są w zasadzie wszystkie wersje FortiManagera:

- 6.2.0 do 6.2.12,

- 6.4.0 do 6.4.14,

- 7.0.0 do 7.0.12,

- 7.2.0 do 7.2.7,

- 7.4.0 do 7.4.4,

- 7.6.0.

Podatność dotyczy także FortiManager Cloud we wszystkich wersjach poza 7.6.0.

Praktycznie we wszystkich przypadkach rozwiązaniem jest aktualizacja do najnowszej wersji, jednak Fortinet wydał także instrukcje dotyczące obejść, które nie wymagają natychmiastowej aktualizacji oprogramowania.

Są one zależne od wersji i mogą polegać na:

- wyłączeniu rejestracji nieznanych urządzeń,

- utworzeniu listy adresów IP, które mogą łączyć się do FortiManager,

- utworzeniu i wykorzystaniu własnego certyfikatu.

Szczegółowy opis wersji na których można wykorzystać obejścia i sposób wdrożenia znajdziecie w artykule producenta.

Jeśli posiadacie produkty Fortinet w swojej firmie, zalecamy jak najszybsze załatanie urządzeń i sprawdzenie, czy nie doszło do przejęcia urządzenia, ponieważ podatność była wykorzystywana przez przestępców. IoC (indicator of compromise) zostały podane zarówno przez producenta, jak i opisane w obszernym artykule Mandianta. Ten ostatni podaje, że podatność była wykorzystywana przez przestępców od czerwca 2024, a działalność tą przypisuje grupie określanej UNC5820.

Szczególną uwagę należy zwrócić na logi dotyczące rejestracji nowych urządzeń. Czujność powinny wzbudzić przede wszystkim IP wykorzystywane w ataku:

- 45.32.41.202,

- 104.238.141.143,

- 158.247.199.37,

- 45.32.63.2,

- 195.85.114.78.

lub obecność numeru seryjnego wykorzystywanego podczas rejestracji: FMG-VMTM23017412.

Bardziej szczegółowa – ale nadal niekoniecznie kompletna – lista IoC znajduje się w artykułach vendora oraz Mandianta.

Dodatkowe kontrowersje w sprawie budzi postawa producenta, daleka od transparentności i równego traktowania klientów. Jak informuje rapid7, po 15 października 2024, Fortinet prywatnie skontaktował się z niektórymi, wybranymi klientami, aby poinformować o podatności i zaproponować rozwiązanie problemu. Jednak dopiero 23.10.2024, pojawiło się CVE przypisane tej podatności.

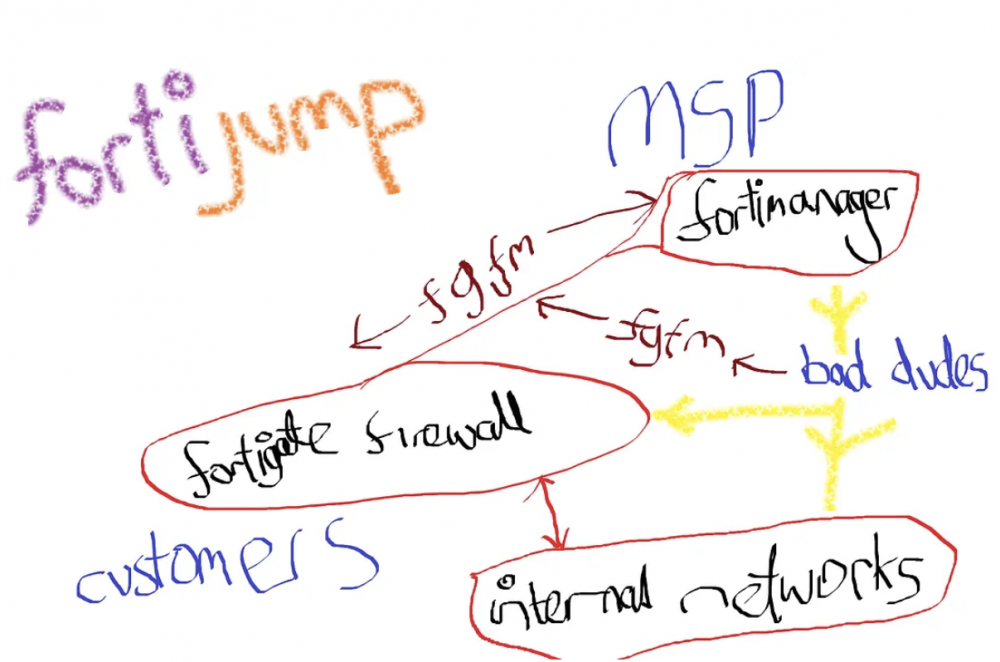

Rysunek 1. Nieco humorystyczny schemat (i logo) opisujący sytuację, zaproponowany przez Kevina Beaumonta (źródło: doublepulsar.com)

Podatność otrzymała nieformalną nazwę (oraz logo – rysunek 1) FortiJump, która została zaproponowana przez Kevina Beaumonta.

Na tę chwilę, poza skryptami automatycznie pobierającymi informacje z FortiManagera, nie odnotowano żadnych działań sugerujących instalację malware lub tylnych furtek do przejętych systemów FortiManager. Fortinet uczula, że nie wszystkie zmiany na poziomie systemu plików są odzwierciedlone w kopiach zapasowych FortiManagera, a skopiowane wpisy mogą zawierać dane modyfikowane przez przestępców. Dlatego w przypadku odtwarzania kopii zapasowych należy zwrócić szczególną uwagę na przywracaną konfigurację. Dodatkowo producent zaleca natychmiastową zmianę poświadczeń (haseł), gdyż istnieje ryzyko, że dane z urządzeń (takie jak baza danych) mogły zostać pobrane przez atakującego.

~Paweł Różański (60%)

~fc (40%)

Fajny ten Fortinet, taki nie za bezpieczny. Powinni ta firme krzak postawic w szeregu z Huiwei ;)

To stwórz lepszy, mądralo.