Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r.

Eufy – producent “bezpiecznych” kamer przyłapany na kłamstwie. Gromadzą dane w chmurze, a dostęp do strumienia jest otwarty

Domowe kamery w ostatnich latach poprawiły się jakościowo, jednak bezpieczeństwo od zawsze było ich istotną bolączką. Jak w większość domowych urządzeń IoT głównym czynnikiem decydującym o zakupie jest niska cena. Jednak nie idzie to w parze z zaimplementowanymi metodami bezpieczeństwa. Marka Eufy, należąca do chińskiego koncernu Anker, reklamowała swoje produkty jako bezpieczne z informacją, że wszelkie dane gromadzone są jedynie lokalnie, np. zwrotami “no one has access to your data but you”.

Jednak w zeszłym tygodniu konsultant bezpieczeństwa Paul Moore kupił zestaw kamer Eufy Doorbell Dual, który działa jako forma wideofonu wraz z czujnikiem ruchu. Jedna z kamer wykrywa ruch bezpośrednio przed drzwiami, a druga rejestruje widok odgórny. Ma to pomóc domownikom określić, czy np. kurier zostawił dla nich paczkę pod drzwiami. Paul sprawdził działanie kamer badając komunikację sieciową w przeglądarce po zalogowaniu się do dedykowanego portalu klienta Eufy.

Rys. 1. Wpis Paula Moore’a na Twitterze, źródło

Wykorzystując narzędzie DevTools, dostrzegł on komunikację swojego urządzenia do serwera w chmurze. Podzielił się on swoim badaniem na Twitterze w jednym wątku dodając także dowód (ang. proof of concept) w postaci filmu.

Paul wykonywał testy wielokrotnie potwierdzając swoje odkrycie. Za każdym razem zdjęcia z kamer trafiały do innej lokalizacji w ramach serwera CDN (ang. Content Delivery Network), nawet pomimo że usługa zapisu w chmurze była wyłączona. Badacz wykrył, że nie tylko jego zdjęcia trafiają na serwer, ale także wszelkie dane dające możliwość sprofilowania jego osoby: numer seryjny kamery, identyfikator właściciela (konta), daty nagrań. Dodatkowo wygląda na to, że w kamerach jest także zaimplementowany mechanizm sztucznej inteligencji do rozpoznawania twarzy (parametry ai_face_id, face_url, is_stranger, owner_id).

Kolejnym kłamstwem producenta jest fakt, że jeżeli usuniemy materiały przechwycone przez kamery zapisane lokalnie, to okazuje się, że pozostają one na serwerze w chmurze.

Jednak największą wpadką producenta jest możliwość oglądania strumieni z kamer w Internecie bez jakiejkolwiek metody szyfrowania i uwierzytelniania. Po prostu wklejając link np. do popularnego odtwarzacza VLC media player.

Firma nie odniosła się jeszcze publicznie do powyższych zarzutów, ale dowody są jednoznaczne i wskazują na ogromną lukę bezpieczeństwa oprócz wprowadzania klientów w błąd o produktach. Moore otrzymał jednak e-mail od Eufy, w którym firma wyjaśniała zachowanie kamer, bagatelizując powagę problemu i… oferując mu pracę!

Rys. 2. Oficjalna odpowiedź Eufy na zgłoszenie, źródło

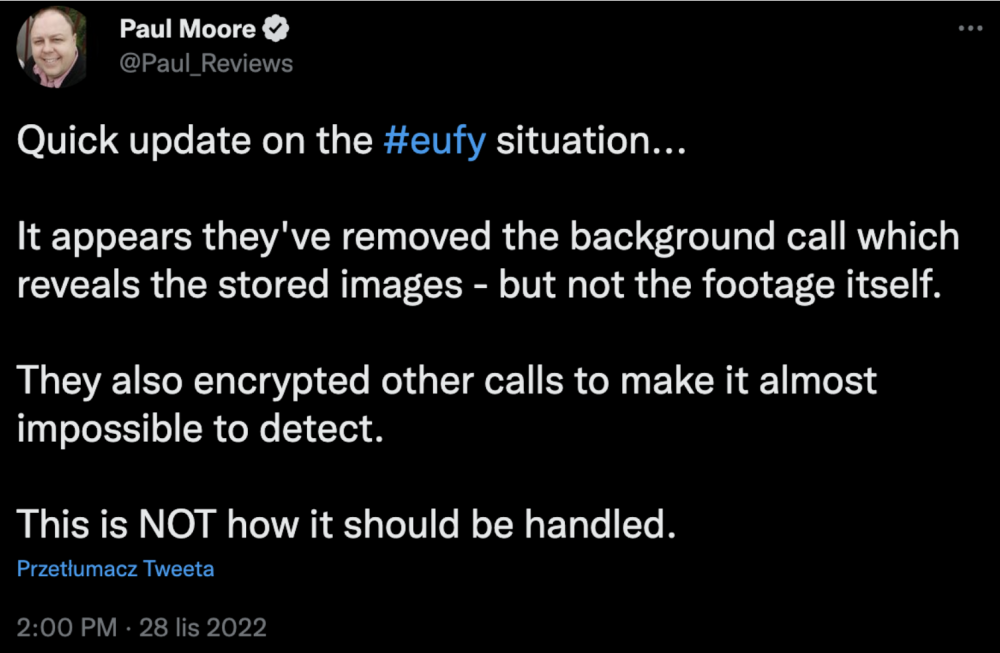

Teraz trzymajcie się foteli. Moore przedstawił wczoraj uaktualnienie sytuacji po tym, jak jego kamery otrzymały aktualizację firmware. Eufy usunęła widoczne w tle połączenia pokazujące zapisane link do zapisanych obrazów, jednak nie usunął tych obrazów z serwerów. Dodatkowo zostały zaszyfrowane inne połączenia, by zaciemnić możliwość obserwacji ruchu sieciowego w prosty sposób, jak zrobił to Moore.

Rys. 3. Wpis Moore’a na Twitterze, źródło

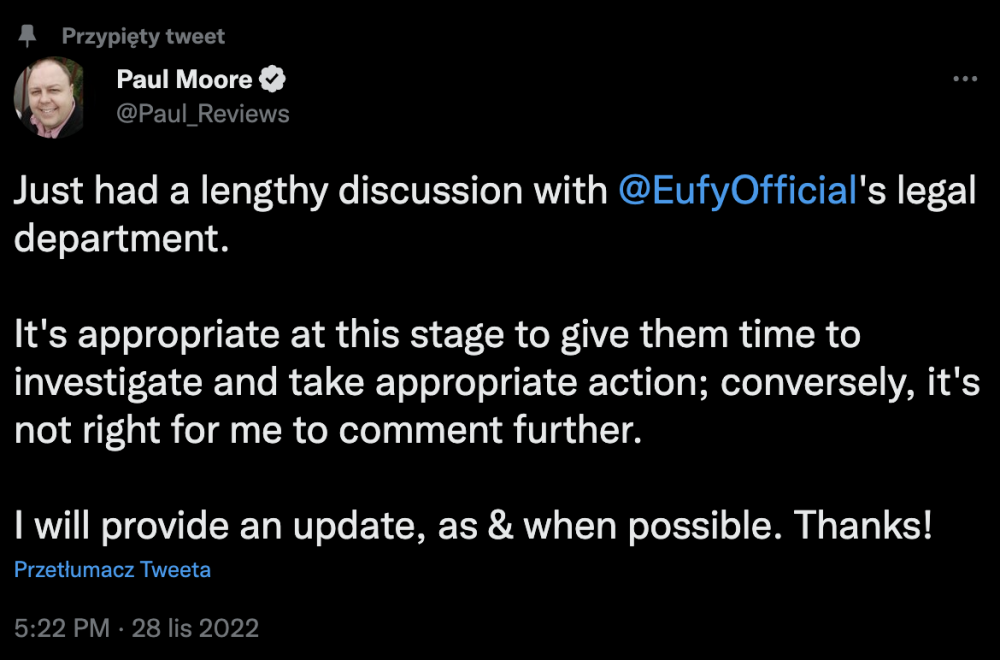

Jednocześnie Moore otrzymał informację z działu prawnego Eufy, że prowadzone jest dochodzenie, które będzie wymagało czasu i jednocześnie “proszą” o brak dalszego komentowania sprawy.

Rys. 4. Wpis Moore’a na Twitterze zamykający wątek Eufy do odwołania, źródło

Co o tym sądzicie?

Źródło:

- https://gizmodo.com/eufy-security-cameras-unencrypted-footage-cloud-scandal-1849833489

- https://twitter.com/Paul_Reviews/status/1595421705996042240

~tt

Na YT na kanale the hook up, facet od kamer ładnie tłumaczy że URL jest bardzo długi i złamanie go w 24h jest bliskie niemożliwemu. a thumbnail eventu jest przesyłany, bo ludki chcą mieć Rich notification, zdjęcie w powiadomieniu.

Linus się oburzył, wygląda na to że niesłusznie i zbyt wcześnie, napędzając masę troli w dyskusję.

W kamerach można zrobić rozwiązanie lokalne bezpieczne, ale ludzie chcą szybkich powiadomień i zdalnego dostępu, co podnosi ryzyko.

Dla mnie tu nie ma faulu.

Paul zrobił kawał dobrej roboty.

A z kamerkami wiadomo, ciężka sprawa – łatwiej niż kiedykolwiek zrobić sobie monitoring, ale znacznie trudniej zrobić sobie bezpieczny monitoring. Temat rzeka.