Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

E-maile phishingowe podszywające się pod alerty filtrów antyspamowych kradną dane logowania

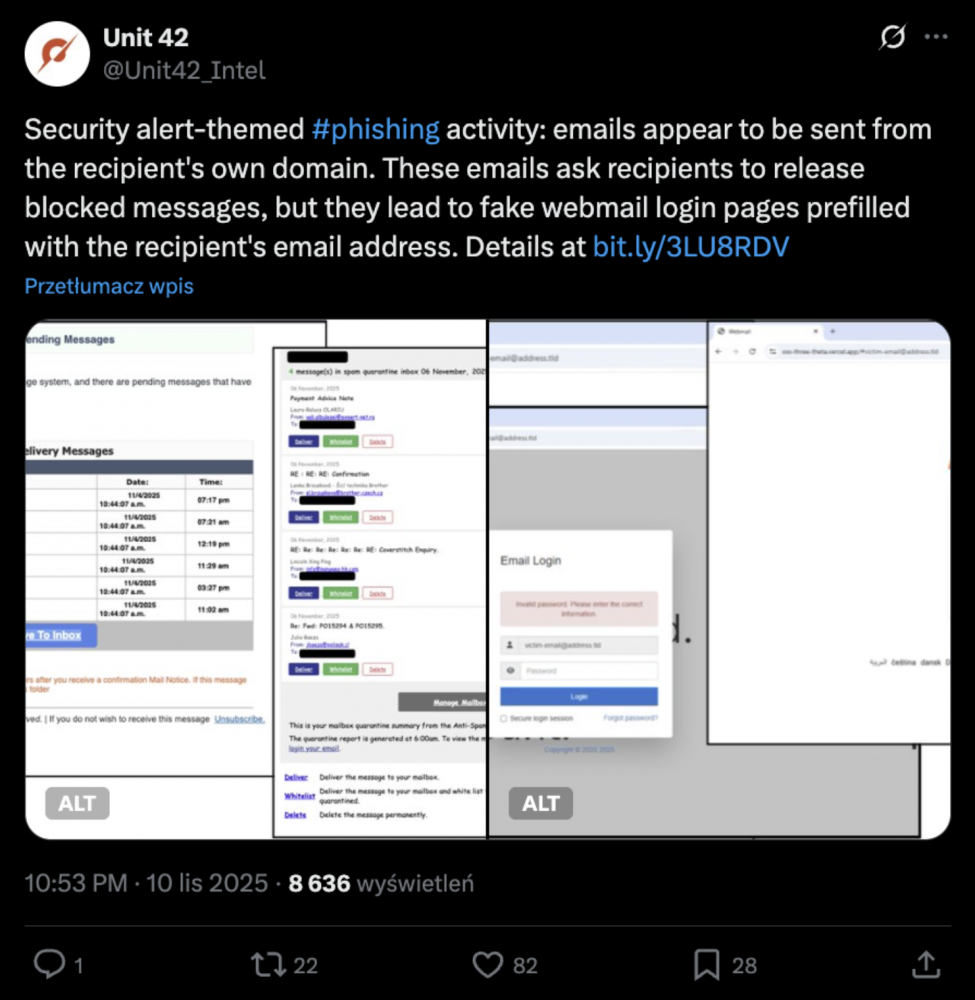

Badacze z Unit42 ostrzegają na X o nowej kampanii phishingowej, w której cyberzbóje podszywają się pod powiadomienia o „niedostarczeniu wiadomości” z filtrów antyspamowych wewnątrz organizacji. Celem jest zwabienie ofiary na stronę phishingową, która kradnie dane logowania.

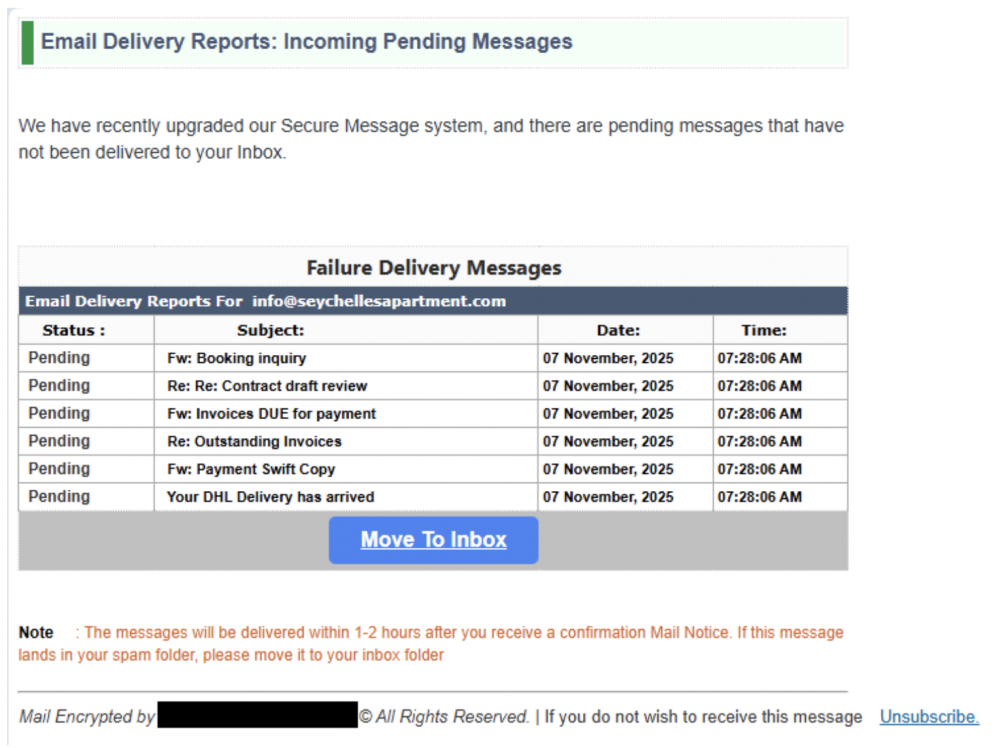

Malwarebytes opublikował na swoim blogu analizę jednej z takich wiadomości. W komunikacie przesłanym do ofiary cyberzboje twierdzą, że z powodu aktualizacji systemu Secure Message część oczekujących e-maili nie trafiła do skrzynki odbiorczej i jest gotowa do przeniesienia właśnie teraz.

Zarówno przycisk „Move to Inbox”, jak i link do wypisania się z subskrypcji wykorzystują przekierowanie z domeny cbssports[.]com na stronę phishingową znajdującą się w domenie mdbgo[.]io.

Po wejściu na tę stronę ofiara widzi fałszywy ekran logowania z już wypełnionym adresem mailowym (mail jest umieszczany po znaku “#” definiującym fragment w URL – ta wartość nigdy nie trafia do serwera WWW, ale jest wykorzystywana przez JavaScript do wypełnienia formularza) — co sprawia, że wygląda on na spersonalizowany i wiarygodny.

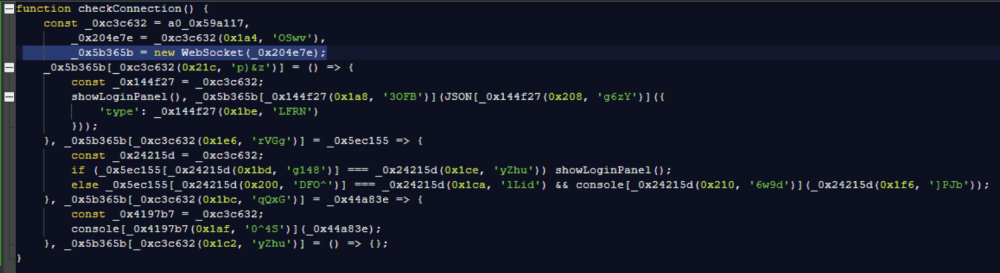

Kod strony phishingowej jest mocno zaciemniony, a dane logowania są pozyskiwane za pośrednictwem websocketu. Dzięki temu przeglądarka i serwer mogą natychmiast wymieniać wiadomości w obie strony, bez potrzeby przeładowywania strony. Oznacza to, że cyberzbóje otrzymują dane w chwili, gdy tylko ofiara zacznie je wpisywać na stronie phishingowej. Mogą też wysyłać prośby o dodatkowe informacje, np. kody dwuskładnikowego uwierzytelniania (2FA).

W innym opisywanym przypadku gdy użytkownik wpisze swoje hasło, dane są wysyłane poprzez żądanie HTTP POST na złośliwy serwer. Następnie wyświetlany jest fałszywy komunikat ‘Logowanie jest nieprawidłowe’ przez 2 sekundy, po czym pole hasła zostaje wyczyszczone. Ta technika ma skłonić użytkownika do ponownego wpisania hasła, na wypadek gdyby pomylił się za pierwszym razem.

Jak się chronić?

- Ogólna zasada brzmi: zastanów się 10 razy, zanim klikniesz w „niewywołany” przez Ciebie (np. przy resecie hasła) link w wiadomości e-mail, zwłaszcza taki znajdujący się w wiadomościach z komunikatami wzywającymi do pilnego działania.

- Zweryfikuj prośbę, kontaktując się z działem IT lub pomocą techniczną poprzez znany, zaufany kanał.

- Używaj menedżera haseł. Menedżer nie wypełni hasła na fałszywej stronie, nawet jeśli Tobie wyda się ona prawdziwa.

~Natalia Idźkowska