Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r.

Deszyfrują ruch HTTPS na poziomie całego kraju! Narodowy certyfikat root CA w akcji (Kazachstan)

Alarmujący wątek można przeczytać na bugtrackerze Mozilli: „MITM on all HTTPS traffic in Kazakhstan”.

Wygląda to na zmasowaną akcję rządową w połączeniu z operatorami telekomunikacyjnymi. Ci ostatni wysyłają informacje do użytkowników z prośbą o instalację w swoim systemie nowego (rządowego) certyfikatu root CA. Jeśli się nie zastosujesz – prawdopodobnie stracisz dostęp do Internetu (a przynajmniej do ruchu https(s)).

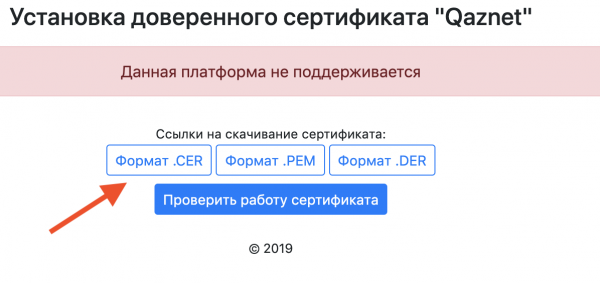

Strona skąd można (trzeba) pobrać a następnie zainstalować rządowy certyfikat

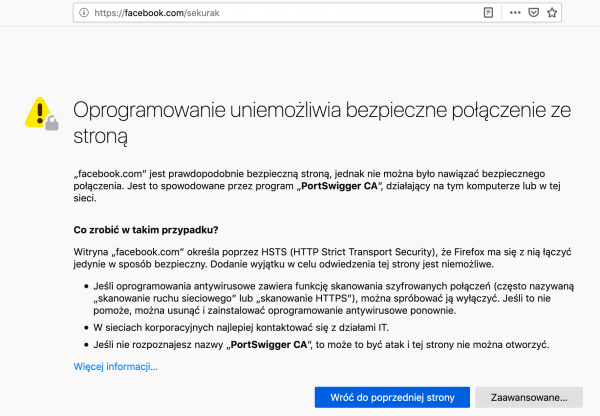

Zauważmy że dostawca Internetu znajduje się pomiędzy Tobą a serwerem, z którym się łączysz. Może więc próbować podstawić Ci dowolny certyfikat SSL – dajmy na to przy połączeniu z bankiem, webmailem czy Facebookiem. Przeglądarka to wykryje i wyświetli stosowny alert (a w przypadku użycia przez dany serwis mechanizmu HSTS – w ogóle nie pozwoli zaakceptować podstawionego certyfikatu!). Wygląda to mniej więcej tak:

Nieprawidłowy certyfikat

Jeśli jednak zainstalujesz nowy certyfikat root CA (dostępny w omawianym przypadku tutaj: http://qca.kz), Twoja przeglądarka w sposób automatyczny poprawnie zweryfikuje podstawiony certyfikat (będzie on podpisany rządowym root CA) i nie wyświetli alertu:

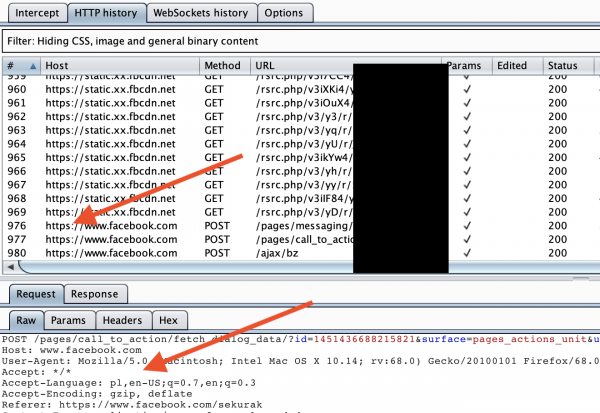

Facebook z podstawionym certyfikatem SSL, scenariusz z użyciem narzędzia Burp Suite

Zobaczcie, jest zielona kłódka, ale po stronie podsłuchującego możliwe jest zobaczenie całego ruchu https w formie jawnej:

Podsłuch ruchu https, narzędzie Burp Suite

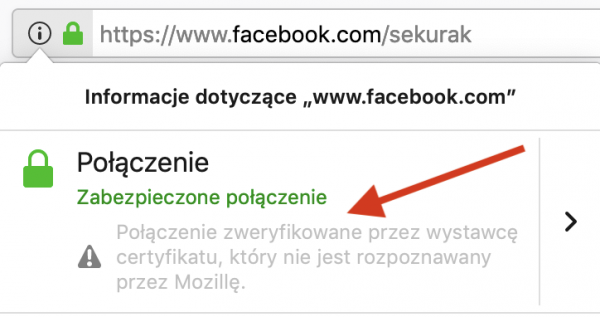

W skrócie – klasyczny atak klasy Man-in-the-middle bez świecących po oczach ostrzeżeń w przeglądarkach. Dopiero po kliknięciu na zieloną kłódkę mamy dość ukrytą dodatkową informację:

Coś nie tak z certyfikatem?

Poniżej cytujemy obszerne tłumaczenie treści dostarczanej użytkownikom przez jednego z operatorów:

In connection with the frequent cases of theft of personal and credential data, as well as money from bank accounts of Kazakhstan, a security certificate was introduced that will become an effective tool for protecting the country’s information space from hackers, Internet fraudsters and other types of cyber threats.

We draw the attention of users to the fact that the installation of a security certificate must be performed from each device that will be used to access the Internet (mobile phones and tablets based on iOS / Android, personal computers and laptops based on Windows / MacOS).

In the absence of a security certificate on subscriber devices, technical limitations may arise with access to individual Internet resources.

Cała akcja została zapoczątkowana stworzeniem w 2015 roku „narodowego certyfikatu SSL”. Później Kazachstan chciał go włączyć do Firefoksa (wtedy nie musiałby prosić użytkowników o instalację czegokolwiek…). Co spotkało się z niezbyt pozytywnymi komentarzami i odmową:

I can not believe it. They not only forcing Kazakhstan citizens to install this ROOT CA to all their devices, but also asking Mozilla to include it as trusted in new browser builds. That’s really crazy.

–ms

Obstawiam, ze dostęp będzie blokowany całkowicie, skoro udział w tym biorą również lokalni operatorzy. Pytanie czy oni też mają klucz, czy tylko rząd ;]

Muszą mieć klucz żeby zainstalować go w urządzeniach od ruchu.

pytanie czy w ogóle to ich urządzenia, czy może wrzucają 'black boxa’ od rządu?

Fachowo to sie zazwyczaj nazywa „ustawa antyterrorystyczna”.

Heh wydaje mi się, że to dopiero początek. Rządy wprowadzą swoje przeglądarki pod pretekstem bezpieczeństwa (oczywiście przeglądarka będzie wydawana przez firmy prywatne oficjalnie nie związane z rządem) i jedziemy z tematem!:/

Ładnie. Jak jeden kraj zaczął, to inne zaraz zechcą pójść za jego przykładem. :(

Ale w czym problem? wystawienie Root CA to zrobienie firmy, legalnej firmy. Dla kazachstanu to jakies 3 miesiące i masz root ca i mozilla spokojnie go zaakceptuje.

Dlatego zawsze sprawdzamy odciski

Czy może ktoś potwierdzić czy tak faktycznie jest albo rozwinąć temat?

Co to znaczy Root CA? Czy to taki, że nawet jak się adresy nie będą zgadzać, to wszystko przejdzie na domyślnych ustawieniach przeglądarki?

Zrobienie nowego roota i przyjęcie go do puli zaufanych Root CA w PKI oraz późniejsze wykorzystywanie go do wydawania poszczególnych certyfikatów to inna sprawa niż wykorzystywanie Root CA do HTTPS MITM. Gdyby ktoś zgłosił, że za pomocą któregokolwiek z dzisiejszych Root CA robiony jest MITM, to automatycznie by on wyleciał, bo oznaczałoby to, że wypłynął jakimś cudem jego klucz prywatny.

Swoją drogą, proces przyjęcia Root CA do zestawu nie trwa trzech miesięcy – patrz Let’s Encrypt, któremu zaakceptowanie swoich CAów przez wszystkie przeglądarki zajęło ponad dwa lata.

personal computers and laptops based on Windows / MacOS

tylko te dwa? nie zapomnieli o czymś?

Też mnie dziwi że pominęli FreeBSD.

Niestety Ameryki nie odkryliście. Firewalle Netasq/Stromshield potrafią to już od kliku ładnych lat. Rozpakowują httpsa skanują pod kontem wirusów, pakują i podpisują certyfikatem lokalnym. Ale częśc stron posiada zabezpieczenia np. strony techniczne Mazda Polska. I po takim procesie strona generuje komunikat o błędzie. I czym tu się podniecać ?

Widać że nie rozumiesz jak działają certyfikaty. „Wypakowują https” – co za bzdet.

Przeczytałeś artykuł? Nikt się nie podnieca techniczną możliwością, jest o tym że Kazachstan rozszywa https dla całego kraju.

Tylko są to w stanie zrobić dlatego, że narzucają swój certyfikat do którego „rozkodowania” posiadają wszelkie potrzebne dane :)

Strona o błędzie to jest dlatego, że użyty do podpisu został niezaufany certyfikat, bez instalacji certyfikatu wygenerowanego przez firewalla, a po użyciu takowego do ponownego zaszyfrowania komunikacji, proste jest, że będą się wyświetlać komunikaty o błędach, dokładnie to samo jest opisane w artykule.

Skoro rząd ma władzę nad krajowymi dostawcami internetu, czy naprawdę potrzebuje dodatkowego certyfikatu, żeby podsłuchiwać ruch HTTPS?

Czy rząd Kazachstanu dzięki podsłuchiwaniu całego ruchu HTTPS jest w stanie rzeczywiście zrobić cokolwiek pożytecznego dla podsłuchiwanych obywateli?

Czy rządowy certyfikat stanowi „an effective tool for protecting the country’s information space from hackers, Internet fraudsters and other types of cyber threats”?? Czy ktoś jest w stanie udowodnić taką tezę??

czemu nie publikujecie komentarzy?

Publikujemy, ale

0) domyślnie jest włączona moderacja

1) czasem na akcept schodzi kilka dobrych godzin+ czasem jest z marszu (jak teraz)

2) czasem ktoś wpada w nasz filtr antyspamowy (nie przeglądamy spamu)

3) czasem komentarz jest bez sensu czy inny obraźliwy i idzie do kosza (< 5%)

> 2) czasem ktoś wpada w nasz filtr antyspamowy (nie przeglądamy spamu)

Dlaczego?

Wasza postawa zniechęca do komentowania. Jeżeli jest ryzyko że maszyna go odrzuci, to po się produkować?

Jeśli ktoś nie chce komentować to niech nie komentuje :-) A szanujemy też czytelników nie puszczając spamu.

No tak, jak certyfikat jest rosyjskiego pochodzenia, to jest to wielki zły wilk. Ale jak amerykańskie korpo dosłownie zagląda użytkownikom do skrzynek pocztowych, to to się nazywa ochrona przed rozpowszechnianiem zabronionych treści :)