Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

DBeaver – ktoś wypozycjonował na #1 miejscu w wyszukiwarkach podrobioną stronę narzędzia dla adminów baz danych. A strona serwowała malware…

Tym razem prezentujemy Wam infekcję, której wątek podesłał nam Albert. Okazuje się, że przez pewien czas, narzędzie DBeaver służące jako klient wielu znanych standardów baz danych jak MySQL, PostgreSQL, MS SQL, Oracle, DB2 czy nawet Access mógł być pobierany z fałszywej strony, która pozycjonowała się wysoko (pierwsze wyniki) w wyszukiwarkach. O podkładaniu fałszywych linków w wyszukiwarce mogliście się dowiedzieć na naszym szkoleniu CyberAwareness “Nie daj się cyberzbójom 2.0!” gdzie rozpatrywaliśmy temat na przykładzie linku do banku i że najlepiej jest dodać zakładkę do przeglądarki po wpisaniu adresu ręcznie. W przypadku domen powtarzalnych, na które często wchodzimy to jest to najlepsza metoda przeciwdziałania podłożeniu linków. Jednak czy ta metoda sprawdzi się w przypadku oprogramowania, które nie jest zbyt często pobierane? Tak, sprawdzi się, ale administrator musiałby mieć listę linków z właściwymi domenami do każdego oprogramowania które pobiera z Internetu. Jest to pracochłonne, jednak bezpieczne. Patrząc jednak na sprawdzenie sumy kontrolnej MD5 pobieranego pliku to musimy zwrócić uwagę, że ta ochrona może nie zadziałać w przypadku pobierania z fałszywej strony, gdyż wartość sumy również będzie sfałszowana.

Jak w takim razie udało się namierzyć złośliwe oprogramowanie? Administrator pamiętał w glowie, że prawidłowa domena narzędzia to dbeaver.io, a nie d-beaver[.]space.

Rys. 1. Oryginalna strona narzędzia DBeaver.io

Rys. 2. Sfałszowana strona d-beaver[.]space

W porównaniu rysunku 1 i 2 można zauważyć, że jedyna różnica w stronach poza domeną i certyfikatem SSL (niewidocznym na pierwszy rzut oka) to moduły społecznościowe. Analiza URL w VirusTotal faktycznie powiadamia o złośliwości strony w ostatnim miesiącu.

Rys. 3. Analiza domeny w narzędziu VirusTotal.com

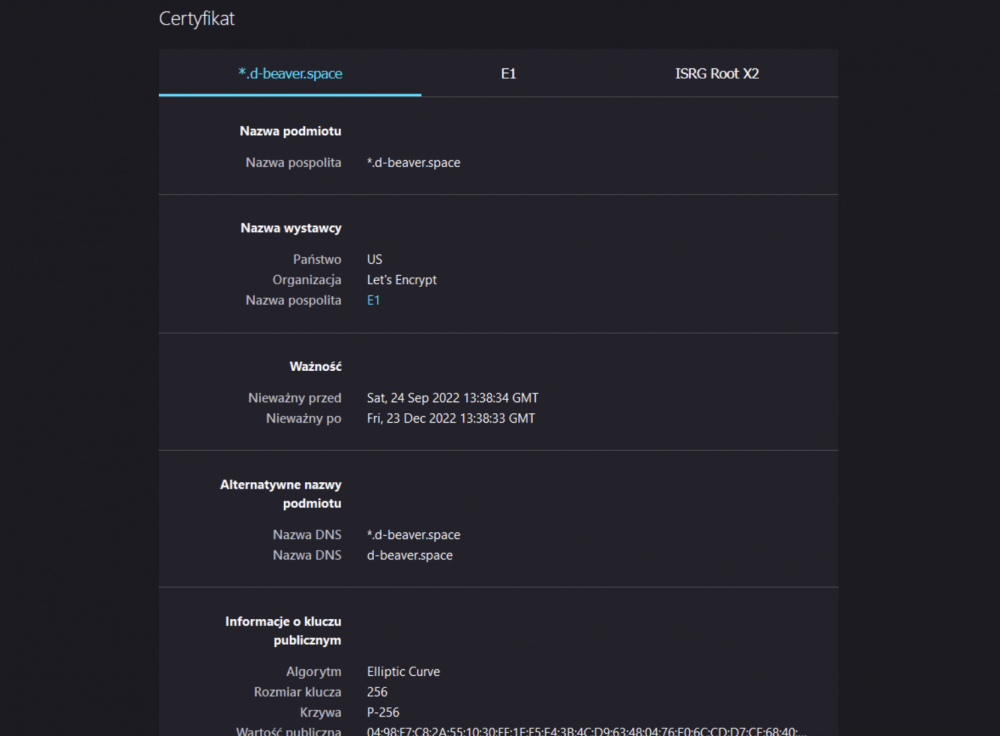

Jeżeli ktoś korzysta z narzędzia długo to pamięta też sytuacje, że niektóre antywirusy zgłaszały werdykt “false-positive” na pliku, co oznaczało niesłuszną ocenę zainfekowania. Być może potencjalny cyberzbój chciał wykorzystać ten fakt i stąd wypozycjonował fałszywą domenę w wyszukiwarce. Patrząc, że malware znajdował się w narzędziu obsługującym bazy danych to skutki infekcji mogłyby być dla przedsiębiorstwa duże. Certyfikat SSL prawidłowej domeny różnił się od tego dla fałszywej, który został wygenerowany za pomocą serwisu Let’s Encrypt.

Rys. 4. Prawidłowy certyfikat SSL dla fałszywej domeny.

Dokonując analizy pliku dbeaver.exe o sumie kontrolnej MD5 b56bf7c40d3e84ca5557e6f9f9786cb3 pomimo, nie odnalezienia wprost złośliwego kodu to korelując wyniki na matrycy MITRE ATT&CK istnieją przesłanki złośliwości, chociażby ze względu na funkcje uchylania się (ang. Evasion) i detekcji informacji o systemie (ang. System Information Discovery).

Rys. 5. Funkcje aplikacji DBeaver nałożone na matrycę MITRE ATT&CK.

Jednak nie można jednoznacznie stwierdzić potencjału infekcji w pliku, pomimo, że domena z pewnością była złośliwa (nie jest już aktywna).

Rys. 6. Raport z analizy DBeaver.exe w narzędziu JoeSandboxCloud, źródło.

A Wy, w jaki sposób analizujecie czy ściągnięte oprogramowanie jest prawidłowe i nieszkodliwe?

~tt

Wcale. Ufam wszystkiemu co pobieram. Pewnie dlatego mam 90% zużycia cpu i gpu cały czas…

Uwzięliście się promowania *zbój, jakie to groteskowe. Dobrze, że nie piszecie innych artykułów, bo zbój seksualny, albo zbój finansowy… to byłoby już godne politowania. I tak ciężko się już czyta o tych cyberzbójach. Miało być fajniej, czy infantylnie?