Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Darmowy dekryptor odzyskuje dane po ataku ransomware Phobos i 8base

Słyszeliście o stronie www.nomoreransom.org? Jeżeli nie, to zachęcamy do zapisania sobie jej w zakładkach i jednocześnie życzymy, aby Wam się nigdy nie przydała.

Portal No More Ransom jest inicjatywą jednostki NHTCU holenderskiej policji (National High Tech Crime Unit), Europejskiego Centrum do Walki z Cyberprzestępczością (EC3), Kaspersky i firmy McAfee. Inicjatywa ma pomóc ofiarom ransomware odzyskać zaszyfrowane dane bez konieczności płacenia okupu. Pod powyższym adresem znajdziecie narzędzia deszyfrujące dla różnych typów ransomware.

W ostatnich dniach Centralne Biuro Zwalczania Cyberprzestępczości poinformowało, że policja japońska we współpracy ze Stanami Zjednoczonymi (FBI) opracowała kolejne narzędzie umożliwiające dostęp do danych zaszyfrowanych złośliwym oprogramowaniem Phobos/8Base. Prace nad deszyfratorem trwały ponad rok, polegały na analizowaniu mechanizmu szyfrowania przez ransomware Phobos/8Base oraz jego inżynierii wstecznej.

Rzeczony ransomware został wykryty po raz pierwszy w 2018 roku. Dostępność w modelu Ransomware-as-a-Service (RaaS) sprawiła, że mogło z niego korzystać szerokie grono odbiorców, zarówno pojedyncze osoby jak i zorganizowane grupy w tym 8Base. W przeciwieństwie do innych, ta grupa stosowała podwójne wymuszenie: nie tylko szyfrowali pliki, ale też kradli dane i grozili ich ujawnieniem, jeśli nie otrzymają okupu.

W 2024 roku obywatel Rosji podejrzewany o bycie administratorem operacji Phobos został wydany z Korei do Stanów Zjednoczonych, gdzie usłyszał zarzuty w 13-punktowym akcie oskarżenia. W tym roku w wyniku skoordynowanej międzynarodowej operacji organów ścigania przejęto i zamknięto 27 serwerów grupy Phobos. W ramach tej akcji aresztowano jeszcze czterech Rosjan podejrzanych o kierowanie grupą ransomware 8Base.

Według CBZC i przeprowadzonej analizy zagrożeń grupy ransomware Phobos i 8Base zostały uznane za jedne z najbardziej aktywnych w 2024 r. Ich ofiarami padło co najmniej 2000 firm i organizacji na całym świecie.

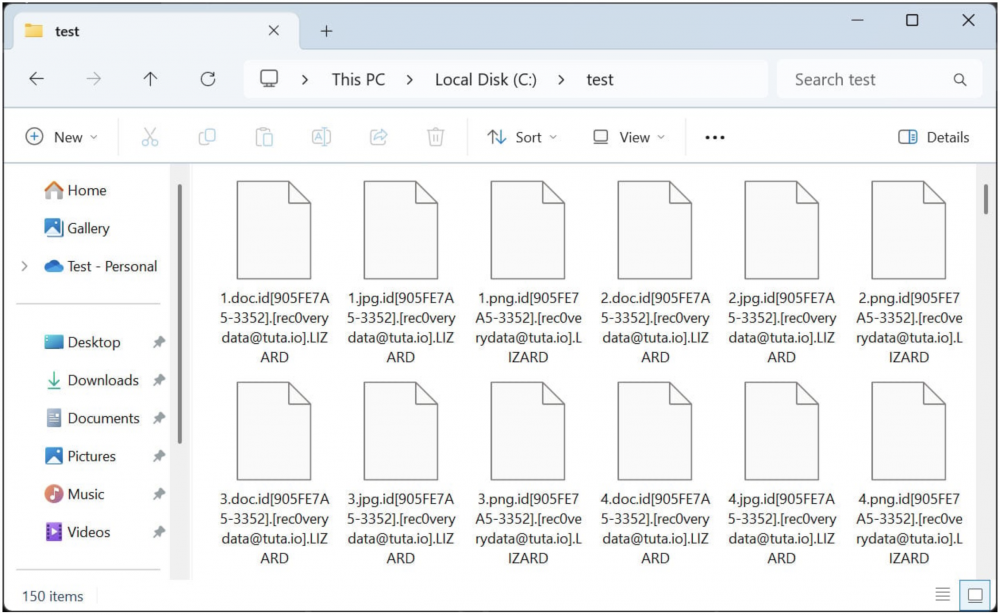

Na potrzeby testu redakcja BleepingComputer zainfekowała maszynę wirtualną najnowszym wariantem Phobos, który dodaje rozszerzenie .LIZARD, i potwierdziła, że dekryptor skutecznie odszyfrował pliki.

Aktualnie narzędzie obsługuje pliki z rozszerzeniami: .phobos, .8base, .elbie, .faust oraz .LIZARD ale warto przetestować dekryptor nawet wtedy, gdy zaszyfrowane pliki mają inny typ, bo jest możliwość że zadziała poprawnie.

Problem może pojawić się przy przeglądarkach internetowych, w tym Google Chrome i Mozilla Firefox, które wykrywają program dostarczony przez NHTCU jako złośliwy, co może utrudniać jego pobranie i uruchomienie.

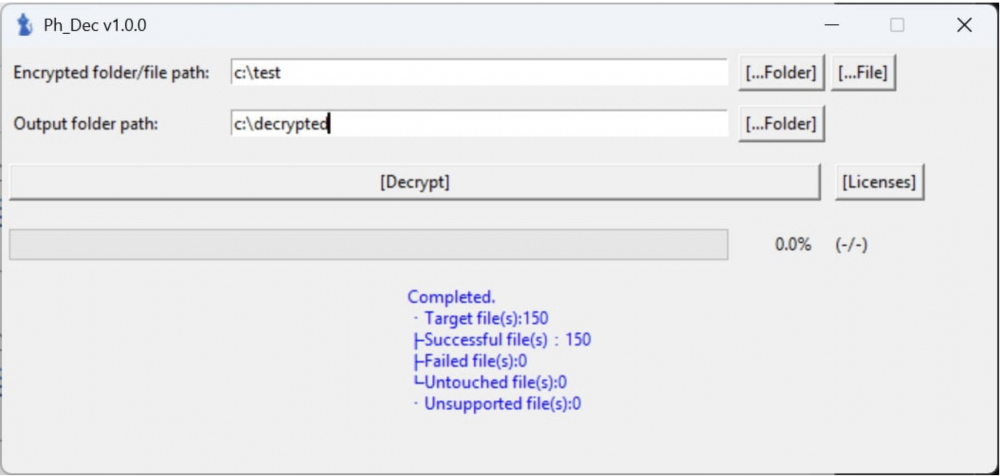

Aby odszyfrować pliki, należy uruchomić dekryptor i zaakceptować jego warunki licencyjne. Jeśli system Windows nie obsługuje długich nazw plików, pojawi się komunikat z prośbą o włączenie tej funkcji — po jej aktywacji należy ponownie uruchomić dekryptor.

Po uruchomieniu trzeba wskazać ścieżkę do zaszyfrowanych plików oraz folder docelowy, w którym mają zostać zapisane odszyfrowane dane. Następnie kliknąć przycisk Decrypt, a program spróbuje odzyskać pliki i zapisać je w wybranym katalogu.

Można też wskazać cały dysk (np. C:\), a dekryptor automatycznie przeszuka wszystkie podfoldery i odtworzy strukturę katalogów w folderze docelowym.

Po zakończeniu procesu narzędzie wyświetli liczbę plików, które udało się odszyfrować.

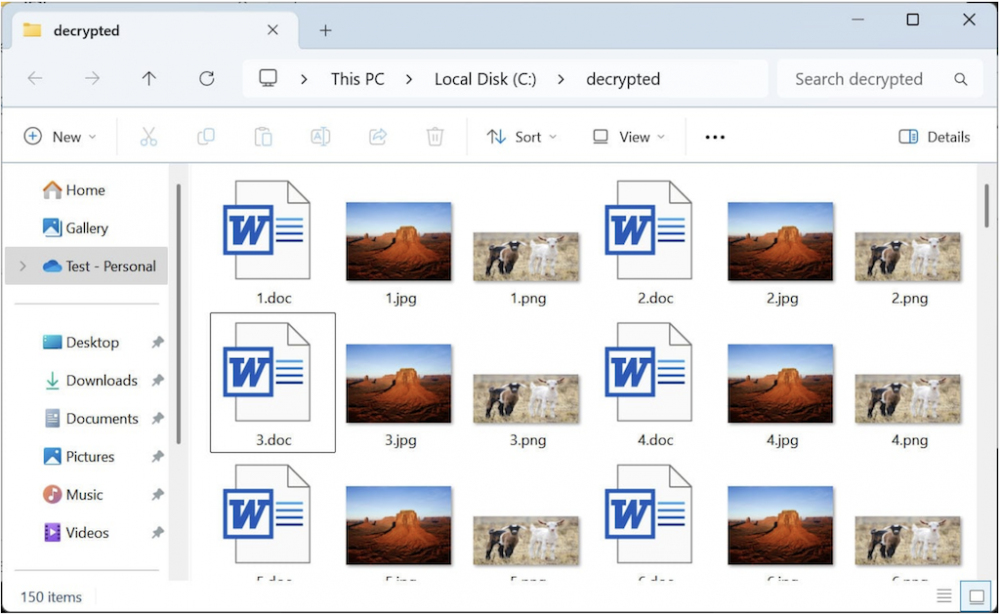

BleepingComputer potwierdził, że dekryptor skutecznie odszyfrował wszystkie 150 plików zaszyfrowanych przez wariant ransomware Phobos z rozszerzeniem .LIZARD.

Czy to oznacza, że jesteśmy wolni od tego typu ataków? Oczywiście, że nie. Na miejsce Phobos/8Base i innych już zbadanych, powstaną kolejne. W branży cybersec zabawa w kotka i myszkę między bezpiecznikami, a cyber zbójami nigdy się nie skończy ale warto wspierać takie projekty i szerzyć informacje o narzędziach do walki.

~Natalia Idźkowska

Walka z przestepcami w internecie jest jak walka z wiatrakami. W miejscu jednego znajdzie się kolejny aby kogoś okraść i szybko zarobić.

Jakoś przeboleje brak poprzedniego komentarza, ale za to dorzucę coś jeszcze.Za sjp.pl: wydany

1. zapłacić

2. zaopatrzyć

3. zdradzić kogoś

4. uchwalić, powiadomić o czymś

5. ogłosić drukiem