Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Dane klientów SuperGrosz na sprzedaż w sieci? Kolejna firma pada ofiarą ataku cyberprzestępców

Ostatnie dni przynoszą wiele informacji o incydentach bezpieczeństwa w różnych firmach. Przeglądając informacje o bieżących wydarzeniach, natrafiliśmy na wątek polskiej firmy finansowej, działającej w zakresie pożyczek oraz kart kredytowych – SuperGrosz.

TLDR:

- Ktoś opublikował dane klientów SuperGrosz na sprzedaż na forum dla cyberprzestępców.

- W celu ustalenia szczegółów incydentu skontaktowaliśmy się z firmą.

- Otrzymaliśmy informację potwierdzającą incydent oraz sposób jego obsługi przez firmę.

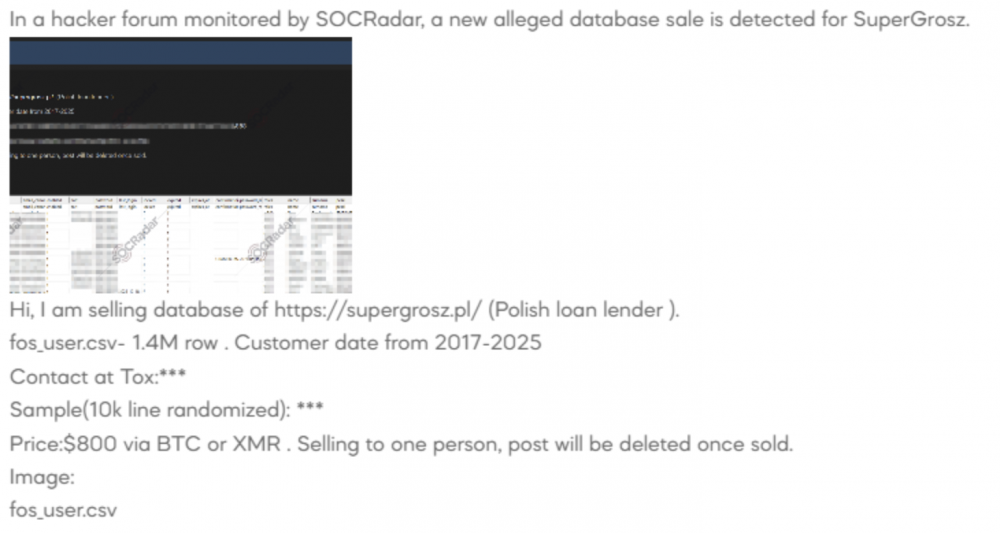

Na jednym z forów dla cyberprzestępców, ktoś zamieścił informacje o zrzucie bazy danych, zawierającej 1,4 miliona rekordów, które dotyczą klientów z lat 2017-2025.

Przykładowa próbka 10 000 wierszy bazy danych została przedstawiona jako dowód przejęcia bazy. Cena wywoławcza to 800 USD przelane w kryptowalucie.

W związku z incydentem skontaktowaliśmy się SuperGrosz i zapytaliśmy o to, czy rzeczywiście doszło do wycieku i jeśli tak – to jakie działania zostały podjęte.

W sumie otrzymaliśmy dwie odpowiedzi. W pierwszej firma potwierdza wystąpienie incydentu:

Spółka AIQLabs stwierdziła wyciek danych osobowych części użytkowników swoich usług. Sprawa jest obecnie szczegółowo analizowana – weryfikujemy źródło oraz zakres zdarzenia.

Współpracujemy z odpowiednimi instytucjami i ekspertami ds. cyberbezpieczeństwa, aby jak najszybciej wyjaśnić przyczyny incydentu i zapobiec podobnym sytuacjom w przyszłości.

Osoby, których dane mogły zostać objęte zdarzeniem, zostały niezwłocznie poinformowane o potencjalnych konsekwencjach i dalszych krokach.

Priorytetem spółki pozostaje ochrona danych użytkowników oraz pełna transparentność wobec właściwych organów nadzoru.

Z uwagi na trwające postępowanie wyjaśniające, na obecnym etapie nie możemy udzielać bardziej szczegółowych informacji.

Pierwsze oświadczenie spółki AIQLabs Sp. z o.o

Po czterdziestu minutach otrzymaliśmy aktualizację, która rozszerza nieco lakoniczne oświadczenie powyżej.

Nieuprawniona osoba / grupa osób uzyskała zdalny dostęp do części bazy danych naszych klientów, wykorzystując do tego stworzony przez siebie kod (program komputerowy). Kwestia bezpieczeństwa jest dla nas priorytetem, dlatego natychmiast podjęliśmy działania mające na celu zablokowanie nieautoryzowanego dostępu do systemu i wyeliminowaliśmy źródło problemu. O zaistniałej sytuacji zawiadomiliśmy CSIRT KNF i CSIRT NASK i Prezesa Urzędu Ochrony Danych Osobowych. Obecnie wiemy, że dane dotyczą grupy 10 tysięcy użytkowników. Przeprowadziliśmy szczegółowy skan bezpieczeństwa systemów i oprogramowania w celu identyfikacji przyczyn naruszenia oraz wzmocnienia środków ochronnych. Aby zapobiec dalszym zagrożeniom, monitorujemy w sposób ciągły nasze systemy w celu wykrycia potencjalnych ryzyk i innej aktywności ze strony hakerów. Ponadto, umieściliśmy dane w serwisie Bezpiecznedane.gov.pl.

Aktualizacja oświadczenia spółki AIQLabs Sp. z o.o

Spółka potwierdza wyciek danych 10 000 użytkowników (niestety w wiadomości brakuje informacji czy chodzi o 10 000 rekordów opublikowanych jako dowód przez użytkownika na forum dla cyberprzestępców). Ponadto zaznacza, że skala wycieku może być większa.

W oficjalnym oświadczeniu firma informuje o podjętych działaniach mających na celu obsługę incydentu i zablokowaniu atakującym dostępu do systemu. Stwierdzono, że atakujący uzyskali nieautoryzowany dostęp do części bazy danych klientów AIQLABS, wykorzystując autorski kod programu. To stwierdzenie można rozumieć dwojako – może zarówno opisywać oprogramowanie typu RAT/beacon C2. Z drugiej strony exploit, który wykorzystuje podatność np. w celu uzyskania RCE musi wysłać jakiś ładunek (ang. payload) do atakowanego systemu w celu wykonania jakichś operacji – to również “stworzony przez siebie kod” – a w niektórych przypadkach nawet pełnoprawny program. Wszystko zależy od przyjętej definicji. Szczegóły techniczne, chociaż bardzo ciekawe, nie są najważniejszym problemem tego incydentu.

Niewiele wiadomo o czasie trwania incydentu – z oświadczenia wynika, że działalność atakujących została wykryta 31 października i natychmiast wdrożono środki zaradcze.

Firma AIQLabs informuje o realizacji wymaganych działań takich jak powiadomienie odpowiednich organów – CSIRT-ów oraz Prezesa UODO. Na uwagę zasługuje fakt, że informacje o naruszonych danych zostały umieszczone w rządowym systemie bezpiecznedane.gov.pl.

W ramach działań mających na celu ograniczenie skutków incydentu, firma przeprowadziła “skan bezpieczeństwa systemów i oprogramowania”. Ta informacja może sugerować, że zostały przeprowadzone zautomatyzowane sprawdzenia systemów.

Zgodnie z oficjalnym komunikatem firmy, skala wycieku jest znaczna.

Wśród danych, które zostały pozyskane przez osobę nieuprawnioną, znajdują się: adresy e-mail, imiona i nazwiska, informacje o narodowości, numery PESEL, dane dotyczące dowodu osobistego (numer, data wydania oraz data ważności), adresy zamieszkania lub pobytu oraz adresy do korespondencji, numery telefonów, informacje o pozostawaniu w związku małżeńskim, informacje o liczbie dzieci, dane dotyczące statusu zawodowego, nazwa, adres, NIP oraz telefon do pracodawcy, zadeklarowana branża, deklarowany dochód, numery rachunków bankowych, identyfikator w portalu Facebook, informacje o zgonie klientów oraz hashe haseł powiązane z zarejestrowanymi kontami użytkowników (…) W przypadku osób nieposiadających obywatelstwa polskiego, pozyskane dane mogą obejmować dane dokumentu uprawniającego do pobytu na terenie RP tj. numer oraz rodzaj karty pobytu wraz z datą wydania oraz ważności.

Oświadczenia spółki AIQLabs Sp. z o.o. Źródło: supergrosz.pl

Co robić? Jak żyć? Jeśli jesteście klientami SuperGrosz, to przede wszystkim dokonajcie zmiany haseł w systemie. Jeśli użyliście tych samych poświadczeń logowania w innym miejscu – koniecznie zmieńcie je również (a potem zacznijcie korzystać z menadżera haseł i utrzymujcie unikalne hasła dla serwisów). Oprócz tego nie zapomnijcie zastrzec swojego numeru PESEL (jeżeli tego jeszcze nie zrobiliście). Na koniec – bądźcie czujni na telefony, maile czy fizyczną korespondencję (sposób komunikacji przestępców zależy od danych, w których posiadanie weszli). Reasumując, przedstawione w oświadczeniu firmy kroki zaradcze są prawidłowe i powinniście je wdrożyć natychmiast.

Aktualizacja 02.11.2025:

Oficjalny komunikat został opublikowany na stronie internetowej firmy. Przytaczamy go w artykule.

~Black Hat Logan

no, tylko że zastrzeżenie peselu nic nie da, bo przecież na same dane dowodu da się wyciągnąć duplikat karty sim… więc zmiana numeru telefonu też odpada, zostaje wyrobienie nowego dowodu

Jeśli masz zastrzeżony PESEL to nawet idąc osobiście z dowodem nie załatwisz simki… Więc proszę nie siać paniki i nie wprowadzać zamieszania.

Operatorzy mają obowiązek weryfikować zastrzeżenie numeru PESEL przy wydawaniu duplikatu karty sim. Przy zastrzeżonym duplikatu nie powinieneś dostać.

Nigdy nie byłam klientką Supergrosz, a jednak po wpisaniu mojego nr telefonu, w bezpiecznedane.gov pokazuje że mój numer jest w udostępnionych danych, poprzez tą stronę ?!

Jakiś pomysł?

Ja te, nie byle ich klientem a dostalem maila. Napisalem maila z prosba o wyjasnienie ,ale od 2 tygodni zero reakcji. Gdzie to zglosic ?

Czy tylko ja mam wrazenie ze w komunikacie nie ma za grosz informacji? Same ogolniki. A juz info ze:

W ramach działań mających na celu ograniczenie skutków incydentu, firma przeprowadziła “skan bezpieczeństwa systemów i oprogramowania”

oznacza ze wczesniej skanow nie robili?

Oznacza to że nie zadbali o dane piszą ogólniki bo się boją ludzi teraz i pozwów

Moje dane też zaje***li mega się stresuje, najbardziej że narobią mi długów w jakiś mało przyjaznych firmach, albo w ogóle nielegalnych, ktoś wie co jeszcze można zrobić oprócz zastrzeżenia PESEL? Obawiam się że mogą kupić coś na mnie, czy zarezerwować jakieś usługi jak wynajem aut czy hotele i co wtedy? Tu raczej zastrzeżenie peselu nic nie da, co jeszcze mogę zrobić?