Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Czytanie plików z serwera poprzez zwykły upload awatara? Zobaczcie na tę podatność

Można powiedzieć stare ale jare i co może ważniejsze, działające w obecnych czasach.

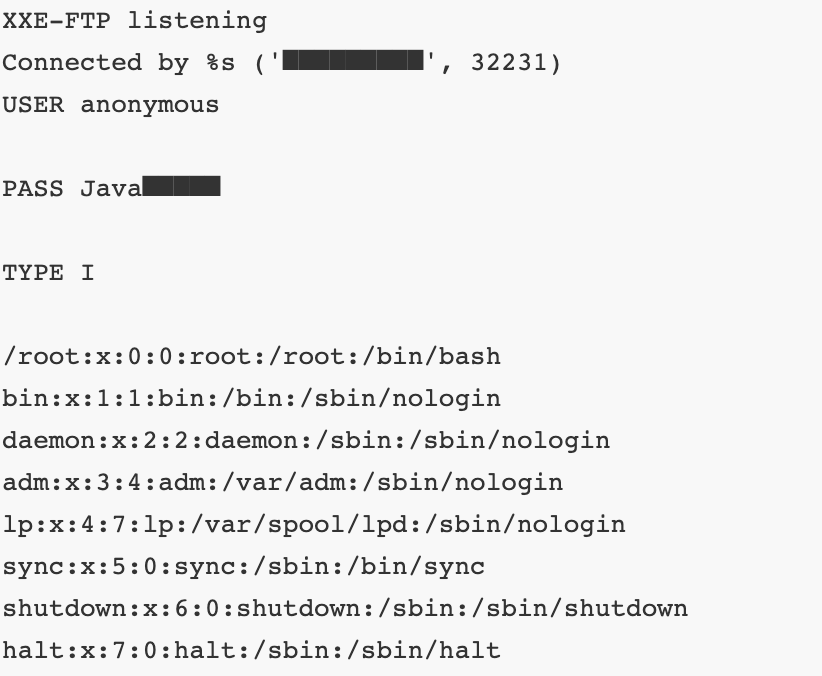

Żeby zrozumieć temat potrzebujemy wiedzieć co nieco o podatności XXE: tutaj zerknijcie na naszą interaktywną animację (działają przyciski ;) Jak zawrzeć plik XML w zwykłym .JPG ? Na przykład jako XMP. Czyli w metadanych jpega umieszczamy (w odpowiedni sposób) spreparowany plik XML. W pliku XML dokładamy encję zewnętrzną i voila – możemy np. czytać pliki z serwera. Taką podatność ktoś niedawno zgłosił do jednej z firm – w ramach serwisu hackerone:

Wnioski? Pamiętajcie, że parsery XML-a mogą działać w naszych aplikacjach w dość nieoczekiwanych miejscach. I dodatkowo (a może przede wszystkim) – wyłączcie przetwarzanie encji zewnętrznych w każdym miejscu w Waszych aplikacjach.

–ms

Czyli mamy CVE 10 – Critical i wypłacone zostało 0.00 USD! Tak właśnie działają Bug Bounty ;)

Zobaczcie na podatność? Naprawdę nie brzmi to według Was dziwnie? Proszę, trzymajcie jakikolwiek poziom pod względem języka, przynajmniej w nagłówkach :/