Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Cyber-broń o kryptonimie Industroyer: blackout na całe miesiące za 3…2…1

Może ktoś jeszcze pamięta rosyjski cyber-atak na Ukrainę sprzed paru lat? (nastąpił wtedy godzinny blackout) Najnowsze doniesienia wskazują na to, że był to tylko wypadek przy pracy. Cała operacja miała na celu wyłącznie prądu na kilka tygodni czy nawet miesięcy, aktywowane w momencie przywrócenia sieci po początkowej małej awarii:

In an insidious twist in the Ukrenergo case, Russia’s hackers apparently intended to trigger that destruction not at the time of the blackout itself, but when grid operators turned the power back on, using the utility’s own recovery efforts against them.

W jaki sposób miało do tego dość? Po prostu przez spowodowanie fizyczne go uszkodzenia kluczowych komponentów. Taki USB killer, tylko na sieć energetyczną.

Nowa analiza pokazuje atak na tzw. protective relay (może ktoś da tłumaczenie?) – to komponenty, które mają zapewnić stabilność sieci energetycznej w przypadku gdy jej część zachowuje się niepoprawnie (zbyt wysokie napięcie, wysokie temperatury, etc). W przypadku gdy coś jest nie tak, niepoprawnie działający fragment sieci jest separowany i po sprawie. Co ciekawe to właśnie awaria tych komponentów spowodowała blackout w Nowym Jorku w 2019 roku.

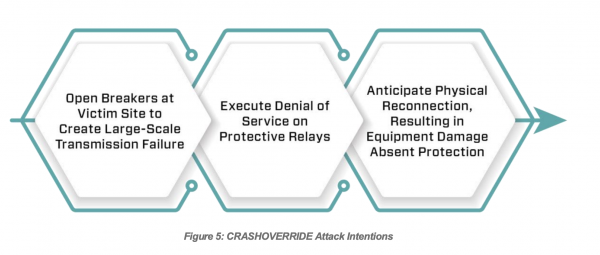

Po dostaniu się do systemów IT sieci energetycznej, procedura ataku wygląda tak: pozmieniać ustawienia kluczowych wyłączników, następnie zablokować komponenty ochronne (tutaj był wykorzystany exploit na pewną podatność, o której więcej w dalszej części):

Następnie robimy chaos i czekamy na ręczne włączenie obwodów przez operatorów (ale nie wiedzą oni że elementy wykrywające sytuacje krytyczne zostały po cichu wyłączone):

Given that CRASHOVERRIDE was designed to cause a massive transmission disruption by manipulating hundreds of devices, manual reconnection (taking place at a slower, more deliberate pace than what would be possible through normal SCADA operations) essentially connects a few lines at a time, resulting in potential overcurrent on the handful of reconnected lines during restoration. Normally, circumstances such as these would result in a fault and recovery through relay protection.

Po ręcznym włączeniu obwodów następują przepięcia i uszkodzenia corowych komponentów sieci. Game Over.

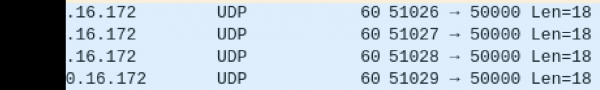

Co ciekawe wspominany DoS prawdopodobnie nie zadziałał, bo w exploicie źle zahardkodowano adresy IP (zobaczcie, że na zrzucie 172.16 – występuje na samym końcu):

IPki

Sam exploit jest dość niemiły, jednym pakietem można (było) wyłączyć całe urządzenie:

A security flaw in Siemens protective relays—for which the company had released a software fix in 2015, but which remained unpatched in many utilities—meant that any hackers who could send a single data packet to that device could essentially put it in a sleep state intended for firmware updates, rendering it useless until manually rebooted.

–ms

I to jest naprawdę ciekawe. Aż żałuję że nie poszedłem na Polibudę na programowanie sterowników etc., to są żniwa dla security.

protective relay – przekaźnik zabezpieczający/stycznik zabezpieczający

Zapewne chodzi o sterowniki zabezpieczenia pól SN/NN.

Przekaźnik zabezpieczający to taki PLC analizujący napięcie prąd, doziemienia itd.

http://jmtronik.pl/oferta/aparatura-zabezpieczeniowa/megamuz-2-sterownik-pola/

http://www.ureg.pl/

https://automatykab2b.pl/produkty/inne/pozostale/2796-sterowniki-pola-do-rozdzielni-sn

https://www.relpol.pl/Produkty/CZIP-PRO-Systemy-zabezpieczen-SN

protective relay = przekaźnik ochronny

Protective relays, to zabezpieczenia, telezabezpieczenia. Aczkolwiek tak mówiliśmy za świetnych czasów PSL-u, a teraz dobra zmiana pyta tylko po polsku “czy jest bezpiecznie?”

Jak dobrze, że ukazują się takie informacje! Teraz w pewnej polskiej firmie energetycznej będzie można kupować urządzenia izraelskich firm bez przetargu i stosować je do ochrony systemów przemysłowych. Tak samo wydać lekką ręką ze 20 milionów na sam tylko projekt odseparowania sieci IT od technicznych, które i tak są odseparowane, ale lubimy tamtą firmę konsultingową. Wystarczy tylko grać na lękach ministrów i pokazać parę slajdów o Ukrainie. Dziękujemy wam Rosjanie!

Jak to pięknie jest, że ludzie pokroju Dobromira, wszędzie wietrzący spisek i korupcję, nie decydują o strategii bezpieczeństwa. Widać wyraźnie brak doświadczenia, brak wiedzy, brak dobrej woli, brak zrozumienia tematu. Ale własne zdanie się posiada, jakżeby inaczej.

Drogi Dobromirze,

Jeżeli masz podejrzenie lub dowody popełnienia przestępstwa, są od tego dedykowane służby. Z treści Twojego komentarza sugerowałbym kontakt z najbliższą jednostką CBA. Jeśli nie odpowiada Ci kraj, z którego pochodzi sprzęt, zasugeruj rozwiązanie, które według Ciebie jest właściwego, czystego pochodzenia. A jeśli uważasz, że sieci OT i IT sa separowane i to zapewne ‘galwanicznie’ to sugeruję udać się na jakieś szkolenie, które wytłumaczy Ci, że jeśli z sieci automatyki wychodza jakieś dane(np. do jakiegoś ERPa), to separacja nie istnieje. Jeśli zaś uważasz, że temat Ukraiński jest wyłącznie straszakiem, a zajmujesz się zabezpieczeniem którejkolwiek spółek energetycznych w Polsce, to niech nas wszystkich opatrzność broni, bo na Ciebie, niestety nie mamy co liczyć.

Przekaźniki ochronne