Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Co tam panie z Follina? Microsoft cały czas nie załatał krytycznej luki. A tymczasem exploitacja trwa…

O podatności pisaliśmy niedawno. CVE-2022-30190 posiada ocenę ryzyka na poziomie 7.8/10, ale nie dajcie się zwieść liczbom. Atakujący dostarcza ofierze plik (np. doc z MS Office) i po samym otwarciu, na jej komputerze wykonuje się złośliwy kod.

Microsoft z dziwnych powodów nie jest w stanie przygotować łatki (chociaż zapewne nad tym pracuje), tym czasem atakujący nie śpią, okazuje się że wbrew poprzednim doniesieniom luka jest exploitowalna na wszystkich pakietach Office:

Update: the vulnerability appears exploitable using .RTF files on all versions of Office 365, including current channel. The vulnerability has been proved in Office 2013, 2016, 2019, 2021, Office ProPlus and Office 365.

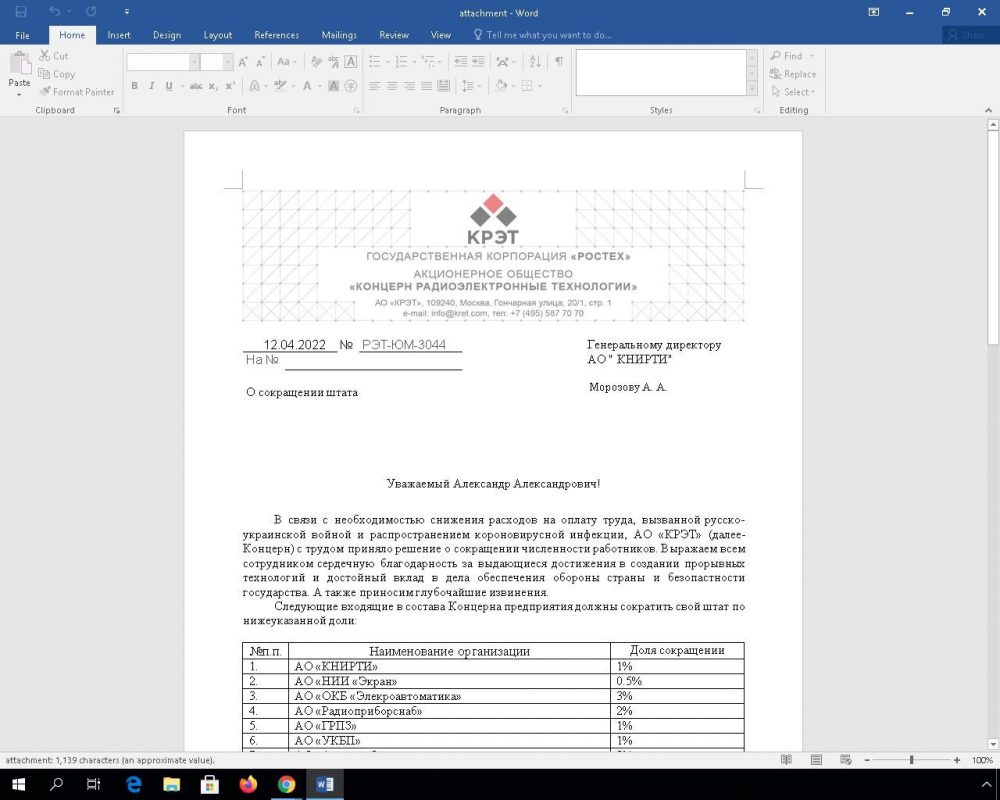

OK, atakujący już nie spali w kwietniu tego roku. Wykryto dodatkowe dokumenty, które wykorzystywały podatność:

Co robić? Zaaplikować “mitygacje” proponowane przez Microsoft, oczekiwać na łatkę, w szczególności uwaga na pliki .rtf (chociaż i przez “standardowe” pliki MS Office może dojść do skutecznego ataku).

~Michał Sajdak

Łatka już jest Windows 11 (KB5014697) and Windows 10 (KB5014699)

Jest już łatka.

W linku opisane są nr aktualizacji pod konkretne systemy: https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190#securityUpdates