Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Co można kupić od chińskiej firmy zajmującej się cyberbezpieczeństwem? Analiza wycieku danych i-Soon. Część II

W pierwszej części artykułu przyjrzeliśmy się historii chińskiej firmy i-Soon oraz wyciekowi danych, jaki ją spotkał. W drugiej części omówimy narzędzia oraz usługi przez nią oferowane.

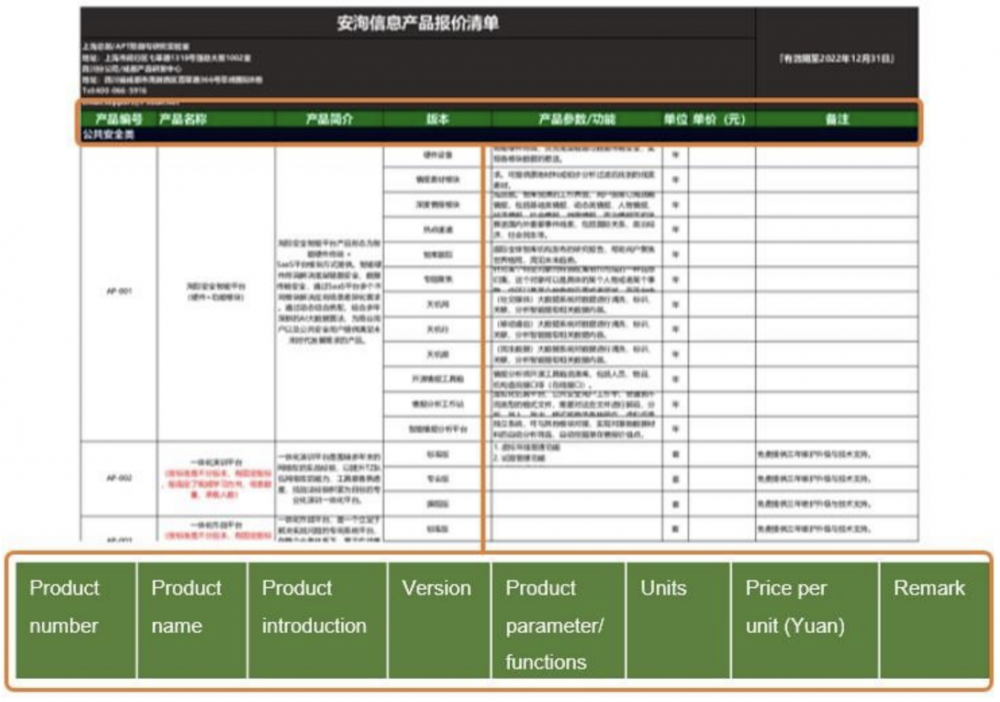

Według raportu niemieckiej służby kontrwywiadowczej BfV ujawnione informacje obejmowały szczegółowe dane o produktach, ich wersjach, cenach oraz wynikach sprzedaży. Dostępne były również instrukcje obsługi niektórych programów. Łącznie wyciek dotyczył 22 produktów oferowanych przez tę firmę.

Katalog firmowy był podzielony na trzy kategorie: Bezpieczeństwo Publiczne, Bezpieczeństwo Blockchain i Bezpieczeństwo Przedsiębiorstw. Wśród nich znajdowały się platformy analityczne, narzędzia do obfuskacji (czyli zaciemniania kodu, by był trudniejszy do analizy) oraz do penetracji różnych systemów operacyjnych, systemy sandboksowe oraz oprogramowanie monitorujące media społecznościowe. Produkty mogły być zamawiane indywidualnie, kupowane w zestawach lub nabywane w ramach rocznej licencji. Ich ceny wahały się od 15 tysięcy do 430 tysięcy złotych.

Zintegrowana Platforma Bojowa

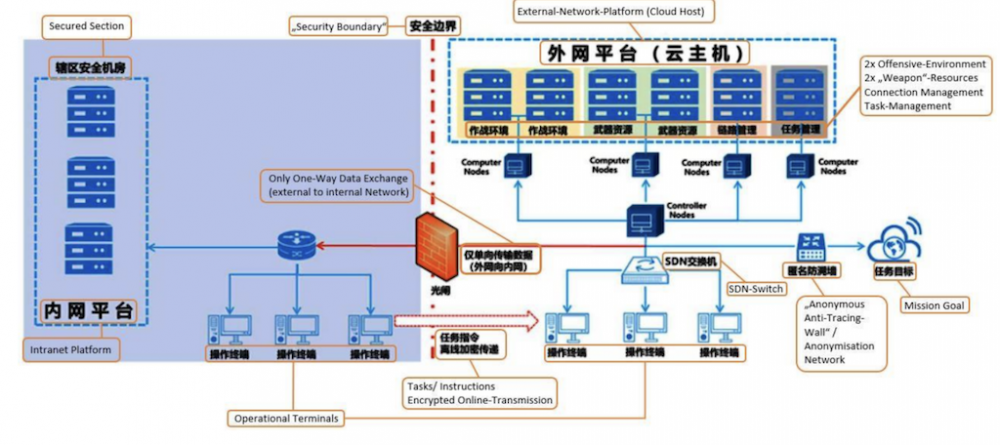

W ramach kategorii Bezpieczeństwo Publiczne można było nabyć m.in. Zintegrowaną Platformę Bojową (dalej również: ZPB). Jak wskazują badacze z Bishop Fox, jest to najlepiej udokumentowane narzędzie ujawnione w wycieku, zawierające 44-stronicową dokumentację techniczną, szczegółowo opisującą jego funkcjonalności i zastosowania.ZPB to platforma służąca do przeprowadzania oraz zarządzania ofensywnymi kampaniami cyfrowymi. Była ona sprzedawana jednostkom chińskiego Ministerstwa Bezpieczeństwa Państwowego, ale wykorzystywali ją także pracownicy firmy i-Soon do przeprowadzania przez nich własnych cyberataków. Platforma składa się z wewnętrznej i zewnętrznej aplikacji, funkcjonujących w ramach dwóch prywatnych sieci oddzielonych zaporą sieciową. Aplikacja wewnętrzna jest określana jako Zintegrowana Platforma Operacyjna Intranetu, a aplikacja zewnętrzna – jako Zintegrowana Platforma Operacyjna Ekstranetu. Oprogramowanie zaprojektowano tak, by ukrywać operatorów podczas działań ofensywnych. Posiada ono również mechanizm kill switch, umożliwiający natychmiastowe i nieodwracalne zniszczenie platformy wraz z danymi.

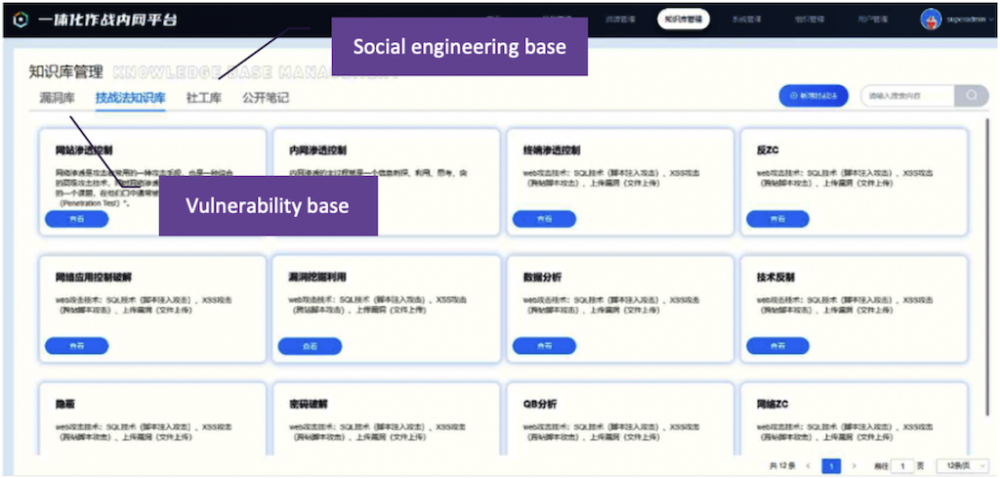

Zintegrowana Platforma Operacyjna Intranetu odpowiada za prowadzenie oraz monitoring operacji. Oferuje narzędzia do tworzenia misji, przydzielania ich operatorom, śledzenia postępów i komentowania działań. Zawiera również informacje o zadaniach, dostępnych zasobach, a także statusie operacji. Wbudowany system nagród pozwala nadzorującym przyznawać operatorom punkty za wykonane misje. W ramach platformy funkcjonuje też baza wiedzy, dokumentująca techniki, taktyki, wykorzystywane narzędzia, a także doświadczenia operatorów. Sieć wewnętrzna, oprócz aplikacji, zawiera ponadto terminale Command and Control (C2), które wysyłają polecenia do zewnętrznych terminali C2 przez zaszyfrowane połączenie poza pasmem (out-of-band).

Zintegrowana Platforma Operacyjna Ekstranetu służy z kolei bezpośrednio do przeprowadzania cyberataków. Umożliwia operatorom zarządzanie narzędziami i eksploitami, korzystanie z serwerów VPS oraz monitorowanie postępów operacji. Kluczowym elementem jest „arsenał”, który pozwala importować, wyszukiwać, śledzić i aktualizować narzędzia wykorzystywane w kampaniach. Narzędzia te można również przechowywać w wielu wersjach i zarządzać ich aktualizacjami.

Obie aplikacje posiadają własne środowiska sandbox służące do analizy potencjalnie złośliwego oprogramowania w plikach pobranych z celów ataków. Funkcje te obejmują analizę plików wykonywalnych, bibliotek DLL, dokumentów PDF i z pakietu Office, linków URL oraz archiwów ZIP. Dodatkowo środowisko sandboksowe inspekcjonuje wywołania Win32 API w celu wykrycia podejrzanych działań oraz przeprowadza analizę behawioralną aplikacji. Prawdopodobnie służy także do testowania funkcjonalności antydetekcyjnych swojego złośliwego oprogramowania.

Jako kompleksowe rozwiązanie, Zintegrowana Platforma Bojowa umożliwia prowadzenie wielu zaawansowanych kampanii ofensywnych jednocześnie. Jak wiele innych narzędzi i-Soon, zaprojektowano ją z myślą o industrializacji oraz rozpowszechnieniu działań hackerskich.

Zautomatyzowana Platforma Testów Penetracyjnych

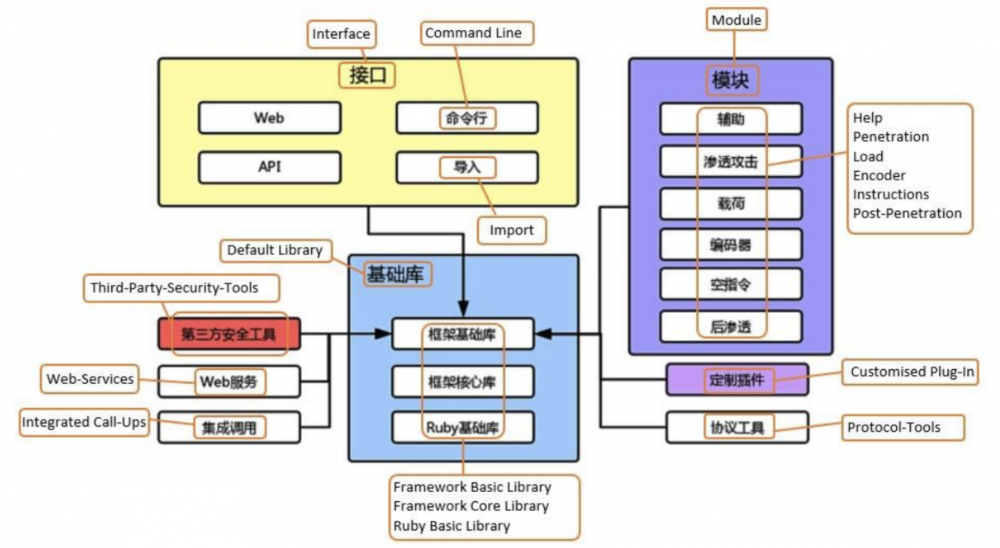

Jeden z kluczowych produktów oferowanych przez i-Soon to Zautomatyzowana Platforma Testów Penetracyjnych. Była ona na tyle istotna, że została nawet wyszczególniona w akcie oskarżenia przeciwko pracownikom firmy. Jak sugeruje nazwa, narzędzie to służyło do automatycznego przeprowadzania testów penetracyjnych, oferując modularne i wszechstronne rozwiązania, które automatyzowały kluczowe etapy ataku, w tym rozpoznanie, przygotowanie ładunku, dostarczenie, instalację i wykorzystanie podatności.

Framework platformy oferuje wiele interfejsów, w tym: CLI, GUI, API oraz webowy, i integruje się z popularnymi narzędziami branżowymi, takimi jak: OpenVAS, Nessus, Acunetix, Burp Proxy, Core Impact czy Nexpose. Ma również możliwość skanowania aplikacji webowych pod kątem podatności z listy OWASP Top Ten, a także wbudowane moduły socjotechniczne, umożliwiające generowanie phishingu, klonowanie stron internetowych oraz narzędzia do łamania haseł metodą brute-force. Analitycy z HarfangLab oceniają, że framework najprawdopodobniej bazuje na istniejących narzędziach otwartoźródłowych, takich jak: Metasploit, nmap, SET i THC Hydra. Wysoki stopień automatyzacji sprawia, że do jego obsługi nie jest wymagana zaawansowana wiedza – mogą z niej korzystać nawet osoby o ograniczonych kompetencjach technicznych.

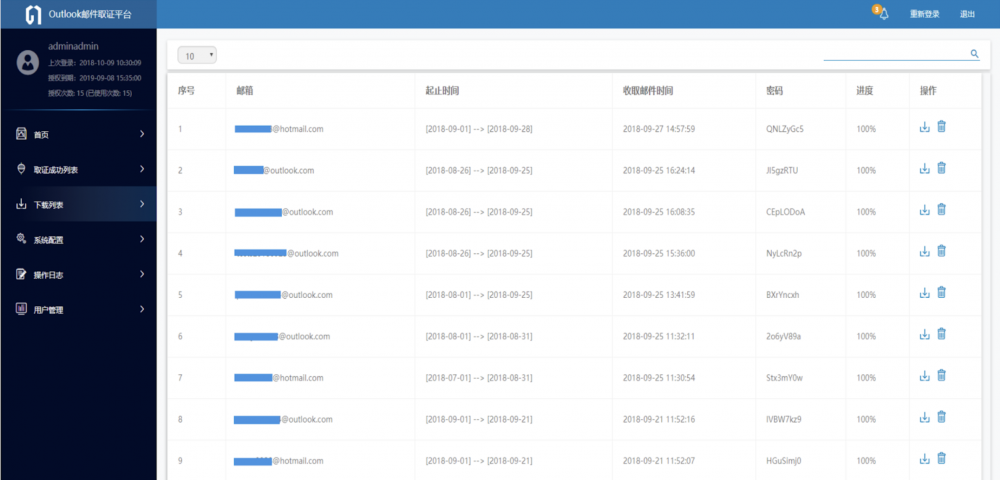

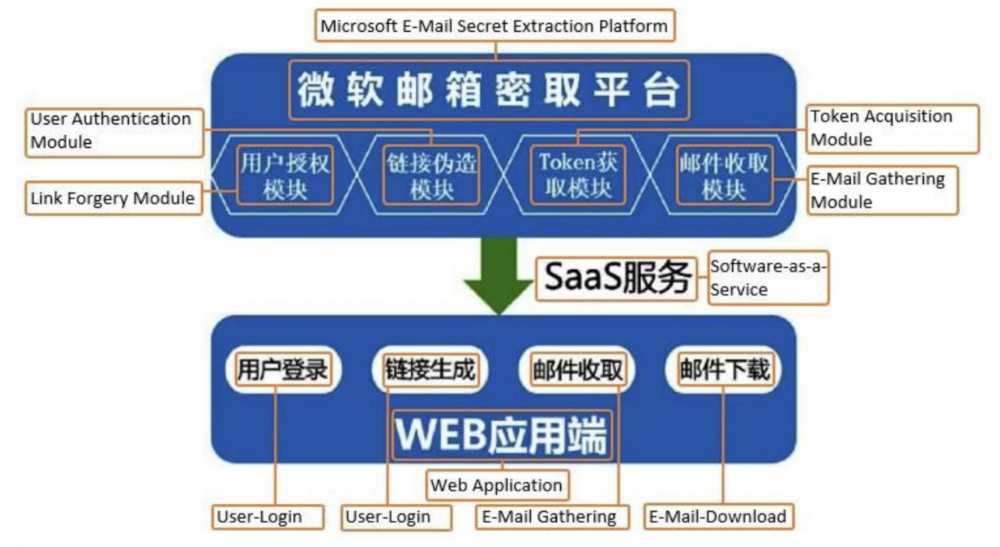

Platforma Pozyskiwania Tajemnic Microsoft

Kolejny produkt firmy i-Soon wykorzystywany do operacji ofensywnych to Platforma Pozyskiwania Tajemnic Microsoft. System ten umożliwia przeprowadzanie ataków na konta pocztowe Outlook, pozwalając na ekstrakcję ich zawartości. Według informacji zawartych w wycieku narzędzie potrafi omijać uwierzytelnianie dwuskładnikowe i uzyskiwać dostęp do skrzynki bez wiedzy ofiary – choć szczegóły techniczne tych metod nie zostały ujawnione. Wektorem ataku w operacjach prowadzonych przez tę platformę jest socjotechnika, za pomocą której ofiarom dostarcza się złośliwy plik wykonywalny. W ten sposób zdobywa się dane uwierzytelniające do skrzynki ofiary oraz generuje token dostępu, służący do pozyskiwania zawartości skrzynki odbiorczej użytkownika.

Firma i-Soon oferowała także inne narzędzia o zbliżonej funkcjonalności, np. obsługujące skrzynki Gmail oraz protokoły POP3/IMAP. Analitycy HarfangLab szacują, że to właśnie poprzez bezpośrednie połączenia z nimi, a nie z interfejsem webowym, atakujący są w stanie omijać uwierzytelnianie dwuskładnikowe.

Innym wariantem tego narzędzia jest Platforma Kontroli Kryminalistycznej Twittera, umożliwiająca przejęcie kont na portalu X (dawnym Twitterze), wgląd w prywatne wiadomości i historię aktywności, a także wykonywanie określonych akcji na profilu ofiary. Nie jest jasne, dlaczego firma i-Soon podzieliła ten system na kilka oddzielnych produktów o niemal identycznej funkcjonalności – prawdopodobnie jest to decyzja podyktowana względami biznesowymi.

Widok na interfejsy platform wykorzystywanych w atakach na Outlook, Gmail i dawny Twitter. Źródło: U.S. Department of Justice

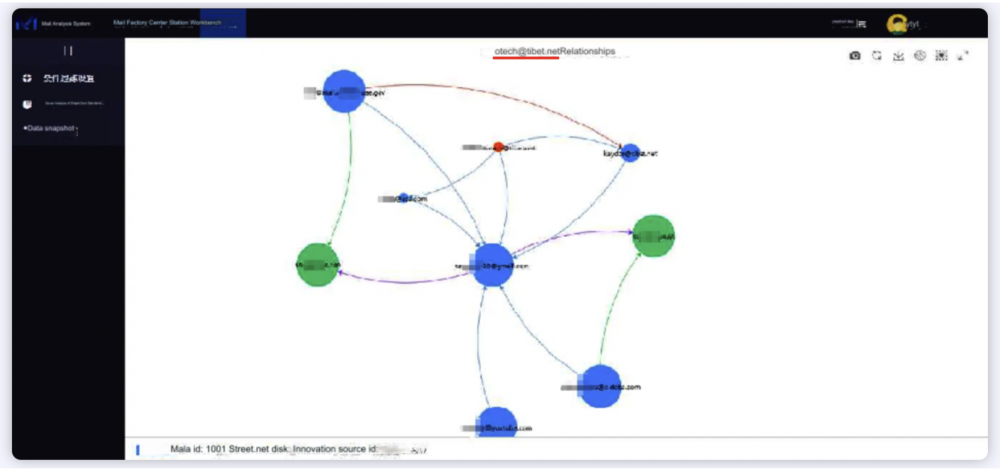

Platforma Analizy e-Maili

Ciekawym elementem oferty i-Soon są również narzędzia służące do analizy danych. Świadczy to o zapotrzebowaniu chińskich służb na skuteczne mechanizmy analizy wywiadowczej – sugerując, że kluczowym wyzwaniem dla chińskiego aparatu państwowego nie jest samo przełamanie zabezpieczeń, lecz efektywne wykorzystanie zdobytych informacji.

Jednym z takich narzędzi jest platforma do analizy e-maili. Umożliwia ona przeszukiwanie treści wiadomości pod kątem określonych fraz (np. „hasło” w różnych językach), tworzenie map powiązań między użytkownikami oraz skanowanie załączników w poszukiwaniu istotnych danych. Interfejs systemu przypomina klasyczną skrzynkę pocztową, co ułatwia przeglądanie przechwyconych wiadomości.

System wykorzystuje także mechanizmy głębokiego uczenia (ang. deep learning), najprawdopodobniej w celu automatycznego identyfikowania relacji między osobami, analizowania struktur organizacyjnych oraz łączenia adresów e-mail z rzeczywistymi tożsamościami.

Inne platformy wywiadowcze oferowane przez i-Soon pełnią podobną funkcję – przetwarzają duże ilości danych, umożliwiając analitykom ich szybką analizę i archiwizację. Najprawdopodobniej są one wariantami Platformy Analizy e-Maili, dostosowanymi funkcjonalnie do konkretnych celów operacyjnych. Przykładowo, jedna z nich najpewniej służy analizie danych wykradzionych od operatorów telekomunikacyjnych, inna natomiast dostarcza informacje na temat użytkowników platform hazardowych online.

Osobną kategorię w ofercie i-Soon stanowił cyber range (Praktyczna Platforma Treningowa) – platforma szkoleniowa, symulująca zaawansowane ataki APT. Platforma ta działa od 2018 roku, jednak jej rozwój został wstrzymany w 2021 roku (co, jak zauważali w opublikowanych logach rozmów pracownicy, źle świadczyło o stanie firmy).

Firma oferowała również systemy monitorowania mediów społecznościowych, umożliwiające śledzenie użytkowników oraz ich aktywności.

W katalogu i-Soon widniały także złośliwe oprogramowania przeznaczone do różnych systemów operacyjnych. Przykładowo, trojan zdalnego dostępu zbudowany dla Windows x64/x86, oznaczony jako System Bezpieczeństwa, umożliwia m.in. przechwytywanie ekranu, rejestrowanie klawiszy oraz zarządzanie procesami, usługami i rejestrem. Jak reklamowała firma, dzięki polimorfizmowi omija on 95% programów antywirusowych. Analitycy sugerują, że RAT-y (Remote Access Trojan) dla Windowsa oferowane przez i-Soon są częścią rodziny złośliwego oprogramowania ShadowPad, które amerykański Departament Sprawiedliwości przypisuje chińskiej grupie APT41 (Wicked Panda). O powiązaniach i-Soon oraz związanej z grupą APT41 firmą Chengdu 404 można przeczytać w pierwszej części artykułu.

Z kolei malware przeznaczony na iOS zbiera szeroki zakres danych – w tym IMSI, IMEI, adresy IP i MAC – a także umożliwia śledzenie lokalizacji ofiary. Dodatkowo potrafi w dowolnym momencie aktywować mikrofon i nagrywać dźwięk, a wszystkie pliki i kontakty mogą być eksfiltrowane na serwer C2. RAT na Android ma podobne funkcjonalności, ale wyróżnia się także specjalnie przygotowanymi eksploitami, takimi jak keylogger działający na popularnych aplikacjach tekstowych w Chinach – QQ, WeChat, Momo oraz… Telegram (!). Wersje linuksowe są kompatybilne z dystrybucjami CentOS 5/6/7 oraz Ubuntu 12/14 i były wcześniej powiązane ze znanym cyberprzestępczym oprogramowaniem Winnti.

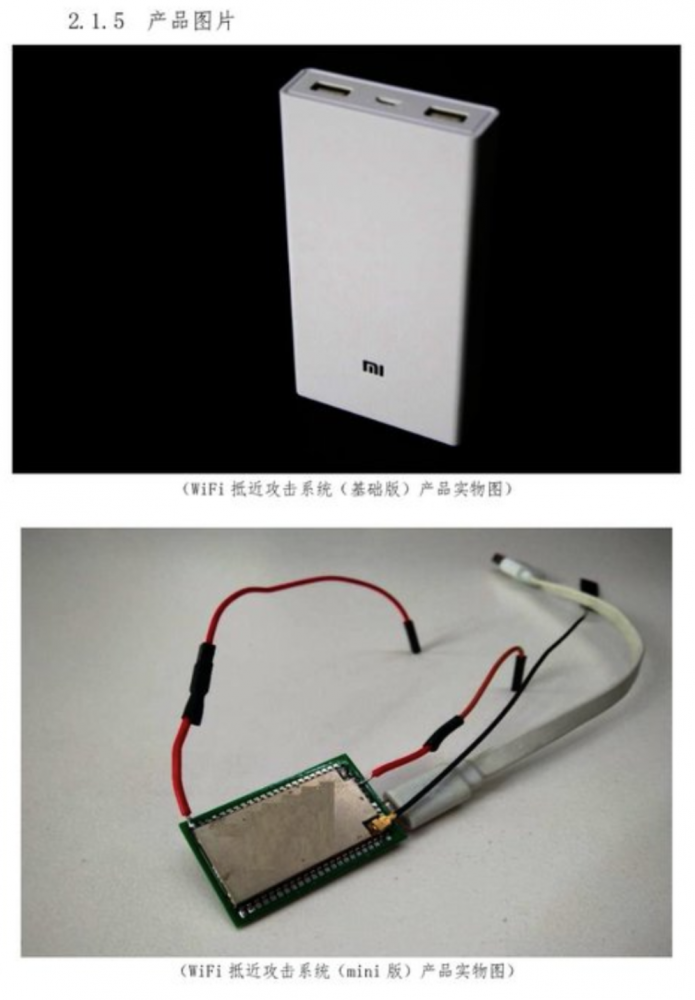

Firma i-Soon oferowała również niewielką ilość fizycznych urządzeń, w tym urządzenia wyglądające jak powerbank, a w rzeczywistości służące do ekstrakcji danych, oraz „Indywidualny narzędziownik żołnierza”, czyli laptop z zainstalowanym systemem Windows i wieloma narzędziami do pentestingu, dostępnymi przez interfejs graficzny. Sprzedawano także urządzenia przypominające gniazdka elektryczne do przeprowadzania ataków na sieci Wi-Fi oraz routery przepuszczające ruch sieciowy użytkownika przez sieć Tor, pozwalające ominąć Wielki Chiński Firewall.

Oferta i-Soon pozwala lepiej zrozumieć strukturę chińskiego programu cyberofensywnego. Firma nie zajmuje się odkrywaniem podatności zero-day ani tworzeniem przełomowych narzędzi hackerskich. Nie sprzedaje również podatności w systemach oraz nie wytwarza innowacyjnych narzędzi do penetracji systemów. Zamiast tego koncentruje się na standaryzacji, automatyzacji i industrializacji operacji ofensywnych. Może to stanowić sygnał dotyczący kierunku, w jakim może zmierzać chiński program cyberofensywny – skupiający się na skalowaniu liczby ataków oraz rozwijaniu systemów zarządzania operacjami i ich analizie. Firma i-Soon konkurowała na zatłoczonym rynku firm cyfrowych w Chinach, rywalizujących o kontrakty z regionalnych jednostek państwowych. W kontekście całego ekosystemu cyfrowego miała ona marginalne znaczenie. Jeśli jednak i-Soon jest tylko jednym z wielu graczy na tym rynku, łatwo wyobrazić sobie prawdziwą skalę działań cyberofensywnych prowadzonych przez ChRL.

~Maciej Góra