Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ciekawy przykład malware infekującego pendrivey. Windows zupełnie nie widzi “ukrytego” katalogu ze szkodnikiem oraz skradzionymi danymi!

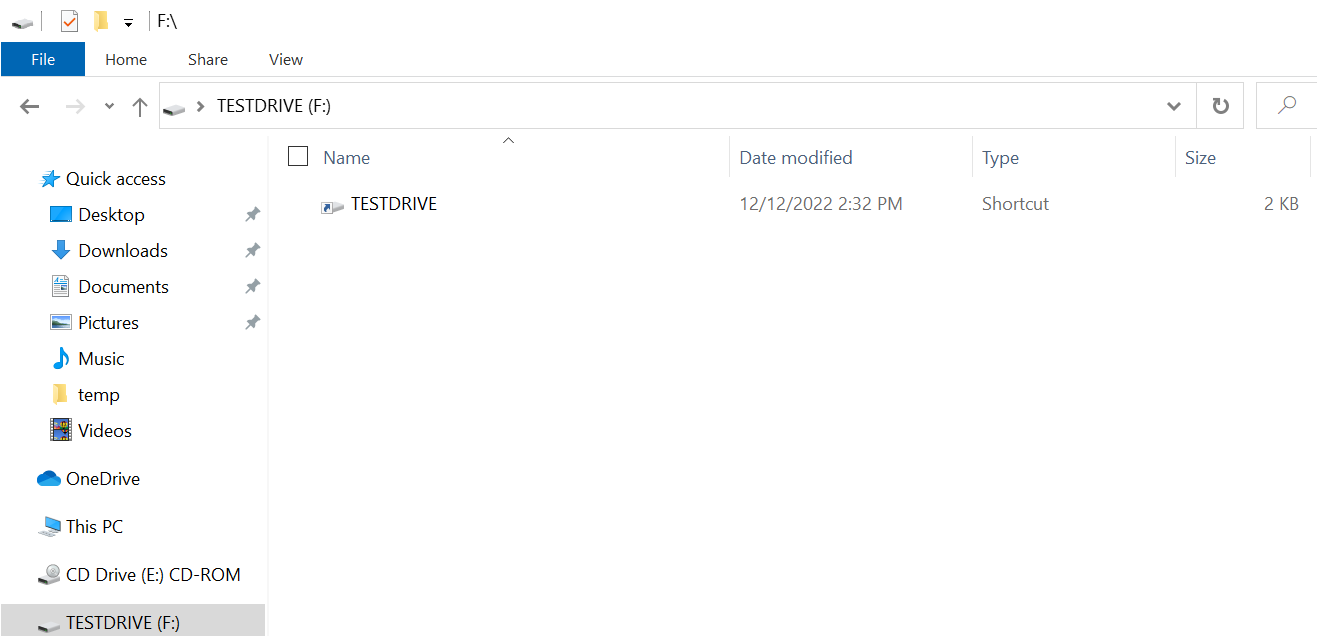

Palo Alto opublikowało właśnie analizę wariantów pewnego malware. Otwierasz pendrive i widzisz coś takiego jak na zrzucie ekranowym poniżej. Kliknąłbyś w ten “folder” czy “dysk”? Błąd – bo zainfekowałbyś swój komputer. Co więcej, malware automatycznie infekuje kolejne dyski przenośne, które podłączasz do komputera…

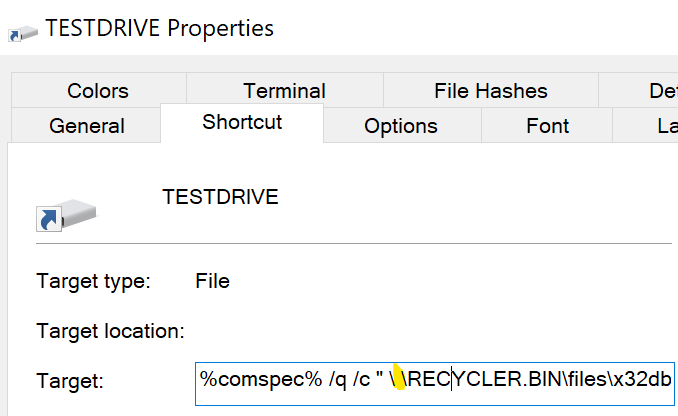

Jak widać powyżej, jedyny normalnie widoczny zasób na tym pendrive jest “skrótem”. Gdzie on prowadzi? O tutaj:

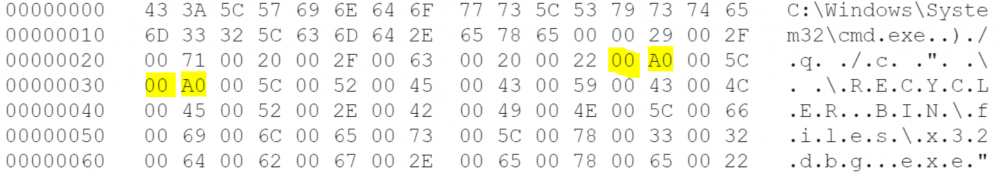

Przy czym katalog ten jest całkowicie niewidoczny dla Windowsa. Jak piszą badacze, żeby zobaczyć jego zawartość należy użyć Linuksa ew. podmontować pendrive w specjalnym narzędziu:

This PlugX malware also hides actor files in a USB device using a novel technique that works even on the most recent Windows operating systems (OS) at the time of writing this post. This means the malicious files can only be viewed on a Unix-like (*nix) OS or by mounting the USB device in a forensic tool.

A to wszystko za sprawą znaku w unicode, który został użyty do stworzenia tej “magicznej ścieżki”:

Palo Alto donosi również, że wykryło wariant malware, który kopiuje pliki pdf / doc(x) z zainfekowanego komputera do tego właśnie folderu (dzięki temu znacznie ciężej jest wykryć, że mamy do czynienia z kradzieżą plików).

~ms

Windows i jego problemy. Co mozna powiedzieć o OS, ktory pusty po zainstalowaniu zajmuje ponad 30GB, a po dwóch latach aktualizacji nawet 120GB?

Zgadzam się – nie pomaga czyszczenie systemowe ani inne cleanery.

Trzeba odpalić Linuxa i posprzątać ręcznie… Taki to system, w którym malware ma wieksze uprawnienia niż administrator…