Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

ChoiceJacking, czyli kolejny powód by nie korzystać z publicznych ładowarek

Wielu z nas słyszało ostrzeżenia dotyczące zagrożeń płynących z podłączania telefonów do niezaufanych ładowarek. Dla przypomnienia, wykorzystywany był tam fakt posiadania przez smartfony tego samego złącza i do ładowania, i transferu danych. W związku z tym podłączenie kabla, który miał być podłączony do ładowarki, mogło prowadzić do umożliwienia transferu danych do urządzenia.

TLDR:

- nowy atak odkryty przez badaczy z Politechniki w Gratz

- nawiązuje do dobrze znanego Juice jacking

- trzy niezależne techniki; skuteczność na wszystkich badanych urządzeniach

- może działać nawet przy zablokowanym ekranie

Choć atak Juice jacking – bo o nim mowa – jest opisywany jako teoretyczny, to producenci potraktowali go poważnie. Zarówno Apple, jak i Google wprowadziły w swoich systemach zmiany, które mają za zadanie mitygację tego zagrożenia. Współczesne systemy po wykryciu podłączenia kabla umożliwiającego transfer danych zadają użytkownikowi pytanie, czy zezwala na transfer danych.

Dlatego choć czasem wymieniany jako zagrożenie, atak tego typu miał w praktyce jedynie teoretyczne szanse powodzenia. Zmieniło się to niedawno za sprawą czterech badaczy z Politechniki w Gratz, którzy zaprezentowali obszerny dokument opisujący obejście istniejących zabezpieczeń. Atak ChoiceJacking – bo taką, nawiązującą do pierwowzoru nazwę mu nadali – polega na obejściu zabezpieczeń.

Atak został przetestowany na różnych urządzeniach ośmiu producentów, w tym sześciu wiodących na rynku (m.in. Apple, Google, Samsung). We wszystkich przypadkach badaczom udało się uzyskać dostęp do danych typu zdjęcia, dokumenty czy dane aplikacji, a w dwóch przypadkach udało się to zrobić przy zablokowanym ekranie. Testy przeprowadzono na Androidzie w wersjach 12, 13 oraz 14, natomiast w przypadku iOS była to wersja 17.4.1.

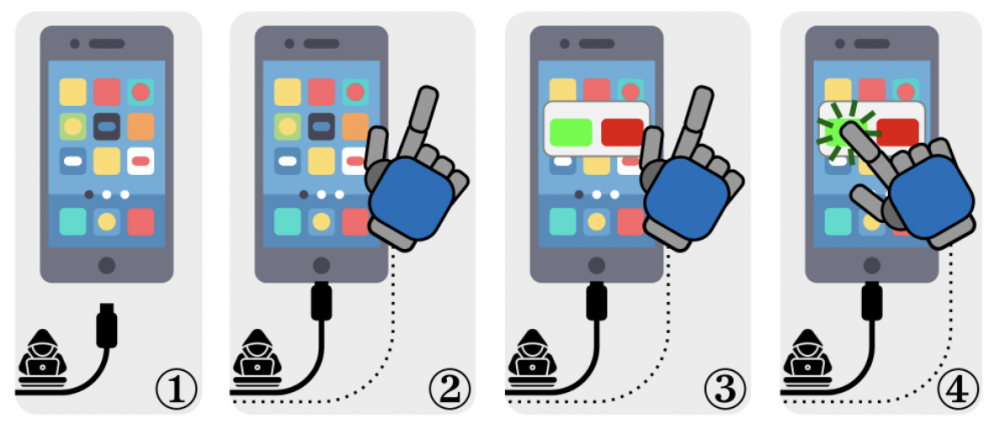

Atak ChoiceJacking scharakteryzować można w uproszczeniu jako “jednoczesne” wykorzystanie trybu działania jako urządzenie wejściowe i urządzenie umożliwiające przesył danych. Schemat ataku w postaci czterech faz przedstawia Rysunek 1.

Autorzy opracowali trzy różne techniki, pozwalające na obejście zabezpieczeń. Pierwsza z nich wykorzystuje fakt, że urządzenia działające pod kontrolą systemu Android pozwalają na przesyłanie niektórych wiadomości AOAP (Android Open Accessory Protocol) przez cały czas. Pozwoliło to na wstrzyknięcie danych z urządzeń wejściowych podczas zestawiania połączenia służącego do przesyłu danych przy pomocy USB. Technika ta działała na wszystkich urządzeniach Android.

Druga z technik wykorzystuje race condition. Polega na zalaniu (flood) przez ładowarkę udającą urządzenie wejściowe zdarzeniami typowymi dla urządzeń wejściowych (HID). W momencie zmiany trybu przez złośliwą ładowarkę w drugiej fazie ataku na USB host, telefon jeszcze jest zajęty przetwarzaniem zakolejkowanych zdarzeń. Przygotowanie odpowiednich zdarzeń z urządzeń wejściowych pozwoliło na obejście zabezpieczeń na 9 z 10 testowanych przez badaczy urządzeń.

Trzecia technika sprowadzała się do udawania w pierwszej fazie ładowarki jako urządzenia wejściowego i uruchomienia połączenia Bluetooth między urządzeniem, a ładowarką. Następnie ładowarka przełącza się w tryb USB host, a połączenie Bluetooth służy do wprowadzania zdarzeń w celu zatwierdzenia zgody na połączenie. 10 z 11 testowanych urządzeń pod kontrolą Android i iOS okazało się podatnych na ten atak.

Nieco pocieszający jest fakt, że większość z testowanych urządzeń do skutecznego przeprowadzenia ataku wymagała, aby ekran był odblokowany. Jeśli jednak już nastąpi odblokowanie ekranu, to szanse na zauważenie ataku są – zdaniem autorów – niewielkie.

Dodatkowo, autorzy zaprezentowali metodę bazującą na analizę pobieranej energii z ładowarki przez urządzenie na wykrywanie faktu, czy ekran jest zablokowany, czy odblokowany. Oznacza to, że atak może nastąpić nawet wtedy, gdy ekran będzie zablokowany podczas samego podłączania urządzenia, ale użytkownik z jakiegoś powodu odblokuje go w trakcie ładowania.

Błędy zostały zgłoszone producentom i otrzymały identyfikatory CVE-2024-43085 oraz CVE-2024-20900. Możemy zatem spodziewać się, że nowe wersje oprogramowania będą zawierały stosowne poprawki.

Jeśli chodzi o możliwości zabezpieczenia się przed atakiem ChoiceJacking, to – podobnie jak w przypadku pierwowzoru, czyli ataku Juice jacking – najbardziej skuteczne będzie powstrzymanie się od używania publicznych, nieznanych ładowarek. Nie zawsze jednak możemy skorzystać z własnego sprzętu do ładowania. W takim przypadku skuteczne będą przejściówki lub kable, które fizycznie eliminują połączenia służące do przesyłu danych.

Warto także dbać o aktualizację oprogramowania w urządzeniach – producenci zapewne niebawem wyeliminują możliwość przeprowadzenia opisywanego ataku. Jeśli zaś już musimy podłączyć nasze urządzenie do niezaufanej ładowarki, pamiętajmy, by robić to z zablokowanym ekranem i nie odblokowywać go przed odłączeniem od ładowarki.

Autorzy będą prezentować swoją pracę na 34-tym USENIX Security Symposium ale osoby zainteresowane tematem mogą już teraz zapoznać się ze świetną, przystępną i szczegółową pracą, na podstawie której powstał artykuł.

~Paweł Różański

Oj tam oj tam, zaraz nie korzystać…

Korzystam gdzie się da.

Tyle że korzystam używając takie o:

https://www.amazon.co.uk/SECURE-CHARGING-CABLE-USB-C-BLOCKER/dp/B09479KTC9

Tylko jeszcze trzeba mieć zaufanie, że w tym kablu nic nie jest ukryte.

Hmmm piszą również o samsungach, ciekawe jak to działa jeśli w samsungach obecnie żeby zezwolić na transfer danych trzeba zeskanować odcisk palca. Nie wiem kiedy to wprowadzili, ale od jakiegoś czasu jak podłączam tel np do PC to żeby zezwolić na dostęp do plików muszę zeskanować palca.

Zdaje się, że GrapheneOS coś tam ulepszał w temacie USB względem gołego Androida. Szkoda, że jego też nie przetestowali w tym badaniu, bo byłoby ciekawie zobaczyć czy to utwardzenie w praktyce coś dało.

Na szczęście można kupić tanie przewody bez transmisji danych. Mają swoją wadę – ładowanie w trybie podstawowym, ale bez ryzyka włamu.