Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Chińskie grupy hackerskie wykorzystują do ataków globalną sieć zbackdoorowanych routerów domowych TP-linka

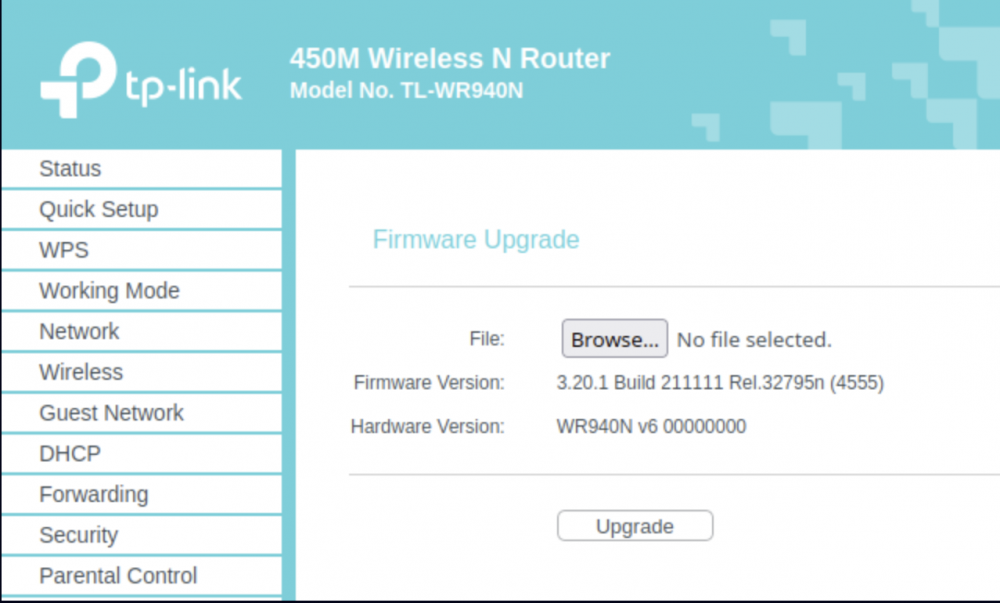

Zbackdoorowany TP-link wygląda prawie tak samo jak niezbackdorowany TP-link ;) Mniej enigmatycznie – badacze z Checkpointa przeanalizowali podstawione firmware-y, które różniły się od tych prawdziwych niewielkimi detalami.

Tzn. od strony bezpieczeństwa detale te są dość znaczące – możliwość zdalnego dostępu przez atakujących na urządzenie (dostęp root) czy możliwość przepuszczania komunikacji przez urządzenia (proxy SOCKS).

Od strony użytkownika widoczne są np. takie zmiany – ekran z upgradem firmware został “zablokowany” (stosowny formularz został wyłączony na poziomie CSS):

Całość operacji ma służyć przede wszystkim zbudowaniu dużej sieci, przez którą będzie można tunelować ruch (ataki), w sposób który znacznie utrudni wyśledzenie adresów IP realnych atakujących (kto będzie poddawał analizie śledczej domowe routerki?).

Checkpoint przypisuje działalność chińskiej grupie APT Camaro Dragon, z kolei jako aktualne cele grupy wskazane są m.in. ministerstwa spraw zagranicznych krajów europejskich.

Jak “implant” dostaje się do urządzeń? Raczej używane są tutaj standardowe techniki – urządzenie wystawione do Internetu (tj. jego panel administracyjny) i “standardowe” podatności takie jak np. ta. Czasem jest jeszcze prościej (pozostawienie domyślnego loginu / hasła do panelu administracyjnego urządzenia).

~ms

A co to takiego: patrzę mam nieodebrane połączenie od…siebie samego?! Pegasus itp.?

Poczta głosowa Einsteinie

Poczytaj sobie Hhdf np. na satelitarnecyfrowe.pl, Dzwoni do mnie mój numer! – dlaczego telefon dzwoni sam do siebie? Przyczyny i rozwiązania, a potem uruchom szare takie coś w tym na szyi.

Coś co wygląda pozornie może być dla zmylenia….

Adam, on zawsze jak dzwoni to wygląda jakbyś dzwonił do samego siebie

Liczyłem na bardziej etyczno-hackingowy opis-odpowiedź.

To ta sama sztuczka co spoofing

Dobrze rozumiem że na początek trzeba dostać się do sieci lokalnej, no bo w sumie nie wiem poco miałby ktoś wystawiac konsolkę GUI na zew, poprawcie mnie jeśli się mylę bo się zaciekawiłem

UPnP jest tu problemem i jego domyślne włączenie na routerach soho. Obejść to łatwo, z resztą jeżeli zmapowany jest standard np 80 lub 8080 to co stoi na przeszkodzie aby wywołać GUI.